米IBMのX-Force Incident Response and Intelligence Servicesは2月21日、Fortune 500社などを狙った「ビジネスメール詐欺(BEC)」犯罪のレポートを公開し、数百万ドルに上る被害が発生していると報告した。攻撃者が周到に準備した上で犯罪を実行するという。

BECは、犯罪者が標的にした企業の担当者とビジネスメールのやり取りなどを通じて金銭を振り込ませるサイバー詐欺犯罪。犯罪者は、マルウェアや脆弱性の悪用、攻撃ツールといった技術的な手段を駆使せず、その代わりに標的の人物を巧妙にだます「ソーシャルエンジニアリング」手法を用いる。X-Forceには、2017年秋から電信送金を通じた詐欺行為に関する連絡が急増しているという。

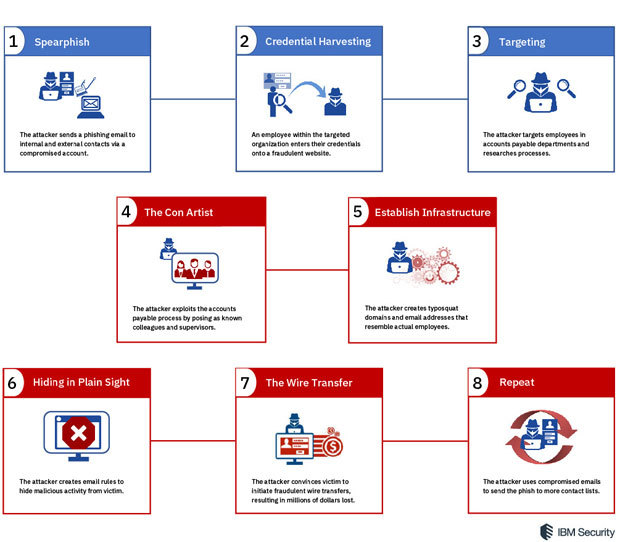

X-Forceの分析では、BECの手法には下記の特徴が見られる。

- フィッシング詐欺メールは、標的にされた人物の連絡先リストから直接、あるいは偽装されて送信されている

- 犯罪者は、標的の人物が以前に行ったコミュニケーションを模倣する、あるいは現在進行中のコミュニケーションに割り込む

- 犯罪者は取引先や関連企業からの連絡を装い、「支払い先口座の変更依頼」といった内容を相手に通知して、対応を依頼する

- 犯罪者は、標的にした相手の受信箱を監視するためにメールフィルタを作成する

- 承認や書類などが必要なケースでは、犯罪者が適当な書式の文書ファイルを用意して相手に記入させ、さらに上長などになりすましたメールなどを使って承認を得る

- 決済処理などではマルウェアを使うことなく正規の関係者の行為になりすますため、セキュリティツールで検知したり、犯罪の痕跡を特定したりできない

「ビジネスメール詐欺」の流れ(出典:IBM X-Force)