現在の企業のサイバーセキュリティ戦略は十分ではないようだ。

Kenna SecuirtyとCyentia Instituteが発表した新しいレポートによれば、企業のサイバーセキュリティ戦略は、パッチ管理や脆弱性対策、サイバーセキュリティリスク管理に関する計画や構造が不十分であり、運に頼った方法と大差がないという。

米国時間5月15日に発表された「Prioritization to Prediction: Analyzing Vulnerability Remediation Strategies」と題したこの調査レポートでは、企業が対処しなければならない脆弱性の数が増えていると指摘している。

MITREが設立されてから2018年1月までに、12万件以上の共通脆弱性識別子(Common Vulnerability Exposures、CVE)が作成されている。そのうち、合計で約2万1000件が「予約」された状態になっているが、これは、識別子が割り当てられたが、まだ具体的な詳細情報が公開されていない脆弱性がそれだけ存在することを示している。

Kenna SecuirtyとCyentia Instituteは、MITREの9万4597件のCVEと、SANS Internet Storm Center、Securewords CTU、Alienvaults OSSIM、Reversing Labsのリソースを含む複数の情報源から収集された、数百万件のセキュリティデータポイントを分析した。

(研究者らは、MITREの12万件のCVEの一部を、検証不可能または論争があるデータとして分析から除いている)

公表された脆弱性を分析したところ、2017年には、企業が対応を検討しなければならない新たな脆弱性の数は1日あたり平均40件だったという。

これだけ多くの新たな脆弱性が公開されていることを考えれば、効果的なパッチ適用戦略を策定するのに苦心している企業があっても不思議はない。

企業にとってのもう1つの課題は、対応スピードかもしれない。

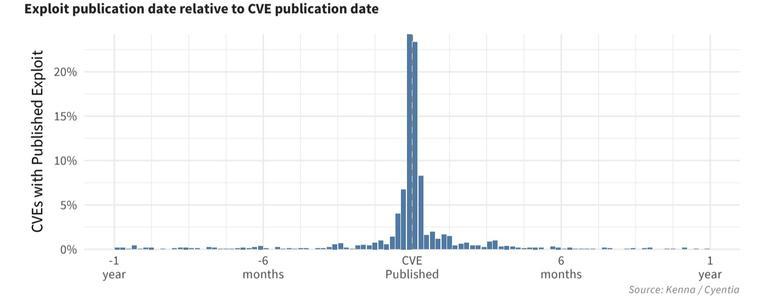

新たな脆弱性を悪用した攻撃コードが開発されて世に出るのは、情報が公開されてから1カ月間がもっとも多く、平均では攻撃コードの50%が情報公開から14日の間に出回っている。

攻撃コードが開発された場合、その脆弱性が実際に悪用される可能性は平均で7倍高くなる。本記事執筆時点では、攻撃コードが存在するCVEの割合は22%だ。

情報公開から1年経過してから、その脆弱性を悪用する攻撃コードが出てくるケースは1%しかない。

つまり現実的には、重要なビジネスのシステムが新しいバグによって影響を受けるかどうかを確認し、問題を修正するまでに約10営業日しかないということだ。

条件によっては(サードパーティーアプリケーションやクラウド、オフプレミスサービス、モバイルデバイス、モノのインターネット(IoT)、オープンソースコンポーネントなどを利用しているかなど)、それが極めて困難な場合もある。

その一方で、脆弱性の大多数(77%)は攻撃コードで使用されることはなく、実際にサイバー攻撃で悪用されている脆弱性は、わずか2%だと推計されている。