ウェブマーケティングサービスを手掛けるベーシックは、2018年12月に不正アクセスを受け、多くの顧客情報が第三者に侵害された可能性のあるセキュリティインシデントを経験した。結果的に情報流出は確認されなかったが、実際にインシデント対応を経験したことで多くの教訓を得たという。当時の状況などを開発部 最高技術責任者(CTO)の桜庭洋之氏に聞いた。

クラウドの課金で気付いた異変

同社が経験したセキュリティインシデントは、サービス提供基盤として利用しているAmazon Web Services(AWS)での不正アクセスが発端となった。同社のAWS EC2環境において何者かが不正にインスタンスを構築、稼働させ、仮想通貨の発掘を行っていた。その影響でAWS環境に保管していた顧客関連の情報が外部に漏えいした可能性が浮上した。同社は2018年12月20日にインシデントの発生を公表し、2019年1月24日に調査結果と情報漏えいの痕跡は確認されなかったとする最終報告を発表している。

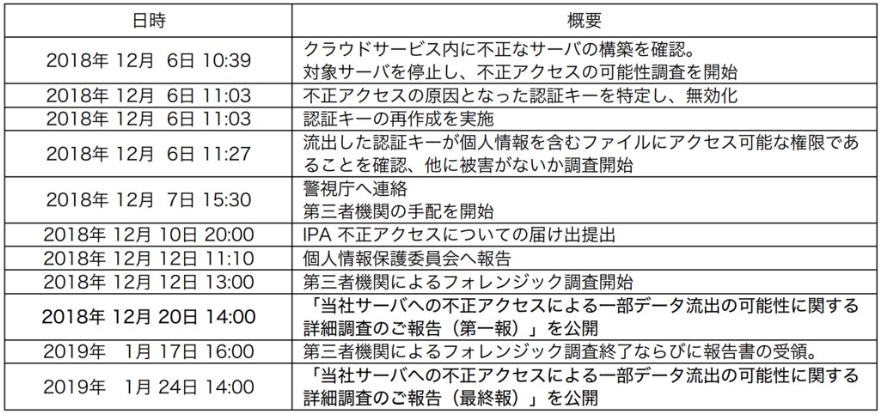

インシデント対応作業の推移(出典:ベーシック)

桜庭氏によると、不正アクセスに気付いたのは、AWSでの課金が異様に膨れ上がったことだった。同社では毎日、Slackでレポートされる前日のAWSでの課金状況をチェックしており、不正アクセスに気付いた日(2018年12月6日)は、この金額が通常の2~3倍に増えていたという。担当者が不審に感じてすぐ確認したところ、身に覚えのないインスタンスが見つかった。

「テスト使用などで金額が増えた可能性も考えましたが、社内に確認すると、誰もインスタンスを起動していなかったため、その時点で外部からの侵入を疑いました。通常は東京リージョンを使用していますが、このインスタンスは海外のリージョンで起動され、中身も仮想通貨をマイニングするサーバだったことから、セキュリティインシデントだと判断しました」(桜庭氏)

この判断のもと、直ちに不審なインスタンスの起動に使われた資格情報を特定し、この資格を停止させて、不審なインスタンスへのアクセスを遮断した。そして、インフラ担当者のチームを中心に周囲のエンジニアも協力しながら、AWSのログ管理機能「CloudTrail」を通じて、その他に被害が及んでいないか調査を進めた。桜庭氏によれば、調査はAWSに不正アクセスされている時点でその他のサービスにもアクセス可能であったという推測をもとに、慎重に確認作業を進めた。

不審なインスタンスで不正に使用されたAWSの資格情報は、顧客の情報を格納していたファイルへのアクセス権限も有していたため、当初から外部への情報漏えいが懸念された。初動対応の段階では、情報が外部に漏えいしている可能性を念頭に、第三者が実際に顧客情報のファイルにアクセスしたどうかを判断するための痕跡を見つけなければならなかった。その後の調査でも痕跡は発見されておらず、情報が漏えいした可能性は極めて低いと見られる。桜庭氏は、初動段階で“存在するかもしれない”痕跡を見つけられない状態が大きなプレッシャーだったと振り返る。

社内の対応体制と外部連携

同社では、数年前にセキュリティインシデントへの基本的な対応方針を策定していたが、実際に発動したのは、今回のインシデントが初めてだった。この方針をベースとして実際には、開発部門と顧客サポート部門、管理部門、広報部門から担当者をアサインしてインシデント対応チームを組成し、チーム内で各部門がなすべき作業などを確認しながら、連携して対応に当たったという。

また、損害保険会社のサイバー保険にも加入していたため、インデントの発生を保険会社に連絡し、保険会社から紹介のあったコンサルタントと調査会社がインシデントの対応を支援する外部のパートナーとなった。

「初動で何をすべきか幾つかのパターンを提示していただき、社内の対応チームで会社としての方針を決めて、作業を実行していきました。こうした事態は初めてでしたが、当社から外部のパートナーにもできるだけ情報を提供し、緊密な連携が取れたと思います」(桜庭氏)

調査作業と並行して、インデントの第一報を公表(2018年12月20日)するまでに、警察や情報処理推進機構、個人情報保護委員会など関連機関に不正アクセスを届け出たほか、広報部門を中心に、被害範囲や内容などどう発表するか随時調整を行っていた。

「公表までに約2週間を要しました。当社はAWSで3種類のサービスを利用しており、不正アクセス被害の状況確認だけでも時間が掛かりましたが、1つのサービスで確認を終えても、他のサービスが調査中の段階で公表すれば顧客を混乱させてしまうと考え、また、想定した漏えい規模の問い合わせに適切に対応するための準備も必要でした」(桜庭氏)

桜庭氏によれば、調査の範囲が広く時間を要したものの、作業自体は外部パートナーとの連携も手伝ってスムーズに進められたという。しかし、インデントを“公表する”というプロセスは初めての経験であっただけに、どのような部分を押さえるべきかなど手探りで作業に当たらなければならなかったという。