サイバー犯罪者らは悪事に利用するための新たな手段を絶え間なく探し求めており、攻撃者が新たに接続されたクラウド端末やサービスに侵入を試みるまで、わずか数十秒しかかからないという。

セキュリティ企業Sophosの研究者らは、世界展開されているAmazon Web Services(AWS)のデータセンターで利用の多い10カ所(カリフォルニア州、オハイオ州、サンパウロ、アイルランド、ロンドン、パリ、フランクフルト、ムンバイ、シンガポール、シドニー)にハニーポット(おとり)を設置し、デフォルトの認証情報や安全でないパスワードを使用するなど、よくある設定ミスのある状態でインターネットに接続した。

各ハニーポットサイトは、ユーザーが遠隔からデバイスに接続してファイルにアクセスできるように作られたSecure Shell(SSH)リモートアクセスサービスを装っている。攻撃者はSSHをすり抜けることができれば、所有者と同じレベルのアクセス権を取得可能だ。また、場合によっては、意図された以上のデバイス制御を可能にしてしまう恐れもある。

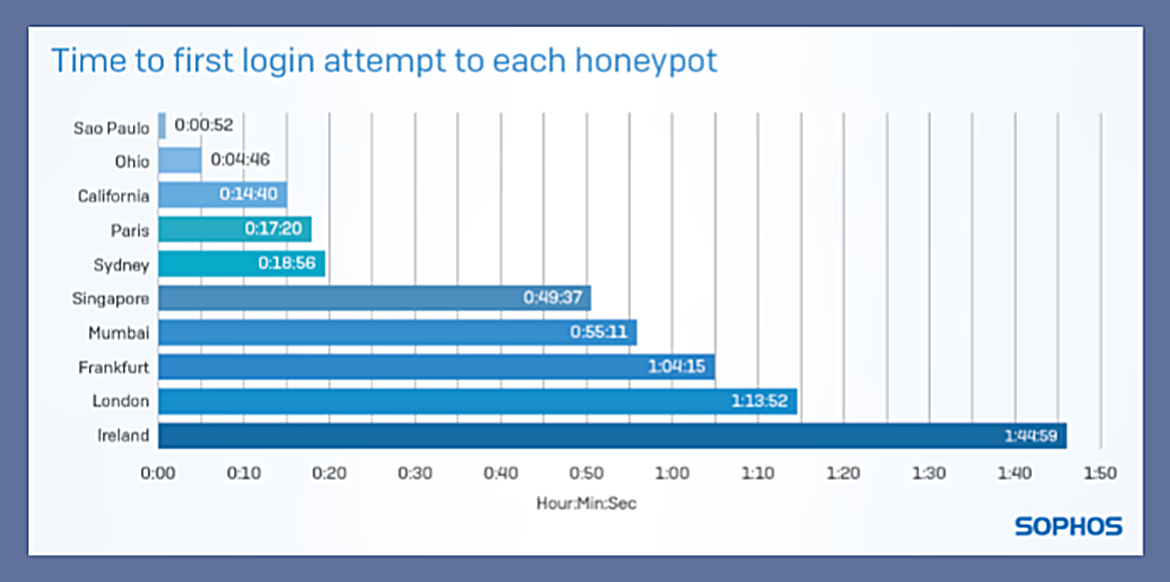

攻撃者がハニーポットを見つけ出し、デバイスにログインしようとして総当たり攻撃を開始するまでに1分もかからなかった。サンパウロのサイトが最初に攻撃され、最初のログイン試行が確認されたのは(ハニーポットの設置から)わずか52秒後だった。

Sophosのシニアセキュリティスペシャリストで、レポート「Exposed: Cyberattacks on Cloud Honeypots(PDF)」の著者であるMatt Boddy氏は、「これが示すのは、地域を問わず最悪のシナリオになり得るということだ」と米ZDNetに語った。

「ブラジルに設置したハニーポットのように、もしあなたのデバイスが不適切な状態にあり、ネットワークに接続した瞬間に悪意のある行為者のスクリプトがそのIPアドレスに対して攻撃を仕掛けてきたとしたら、最初から悪意のある行為者とデバイスを共有しているようなものだと分かるだろう」

悪意のあるログイン試行は、5分以内にオハイオ州のハニーポットを標的にし始め、カリフォルニア州、パリ、シドニーの各サイトへの侵害行為はどこも20分足らずで発生した。

一方、攻撃者がロンドンのハニーポットで最初に悪質なログイン試行が行われるまでに約1時間15分、アイルランドのサイトでは約1時間45分かかった。

各ハニーポットで最初にログイン試行がされるまでの時間

各ハニーポットで最初にログイン試行がされるまでの時間

※クリックすると拡大画像が見られます

しかし、いったんサイトが発見されると、各デバイスは毎分平均13回、つまり1時間に約757回のログイン試行を記録するなど、一定回数のログイン試行が行われていた。

30日間にわたって、最も標的にされたオハイオ州のハニーポットに対しては、95万3736回の総当たり攻撃によるログイン試行があった。シンガポールのハニーポットサイトは最も標的とならなかったが、それでもなお月間31万2928回のアクセス試行があった。

「これは、誰もオンライン中に攻撃者の目をかいくぐることができないということを明確に示している。攻撃者らは、スクリプトを使って特定の誰かに狙いを定めているのではなく、インターネットアドレス空間全体を調べて、容易に狙える標的を探しているのだ」とBoddy氏は述べる。

「オンラインデバイスにログインしようとするこのスクリプトアプローチが意味することは、これらの攻撃者が一瞬にして膨大な数のオンラインデバイスにログインを試みることができるということである」と同氏は付け加えた。

デフォルトのログイン認証情報、特に利用するハードウェアに関連したユーザー名に基づいたものなどは、攻撃者が悪意を持ってデバイスを侵害したり、制御したりするときに、簡単に侵入を許してしまう。

しかし、これには比較的シンプルな解決策がある。インターネットに接続されたデバイスを運用する組織は、デバイスの設定時にデフォルトのユーザー名とパスワードを変更し、分かりにくい、あるいは簡単に推測できないものにすべきである。

また研究者らは、万が一攻撃者がデバイスを侵害して、ネットワークに侵入する方法を見つけた場合に備えて、セキュリティとマルウェアの対策ソフトウェアを活用するのと並行して、さまざまなデバイスで複数のパスワードとユーザー名を管理するのに役立つパスワードマネージャーの使用を推奨している。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。