政府機関や企業は、ロシア政府が支援するハッカーからのサイバー攻撃を受けた場合、およそ20分以内にその検知と対応を終えなければならない。

提供:CrowdStrike

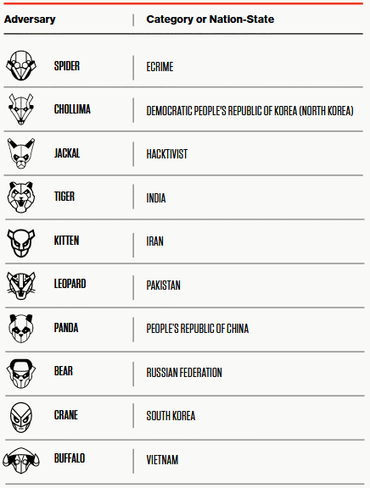

米国のサイバーセキュリティ企業CrowdStrikeは米国時間2月19日、2019年版の「CrowdStrike Global Threat Report」を発表した。同レポートでは、脅威をもたらすグループをその「ブレークアウト時間」によってランク付けしている。

「ブレークアウト時間」とは、ハッカーらが被害者のコンピュータに最初にアクセスした時から、ネットワークを経由して他のコンピュータに侵入するまでの時間のことだ。これには、攻撃者がローカルネットワークのスキャンを実行する時間や、近傍のコンピュータへの特権アクセスを得るためのエクスプロイトを配備する時間が含まれている。

ネットワーク全体に影響を及ぼすセキュリティインシデントは、単純な侵入から始まる。このため、大規模インシデントに発展する前に感染を検出し、侵入されたコンピュータを隔離する必要がある。ブレークアウト時間は、そうした行動を取るために使える時間を表しているという点で、組織にとって重要な指標と言える。

2018年におけるハッキング事件のデータを収集したこのレポートによると、同年を通じて最も攻撃力が高く、効率的だったロシアのハッカーグループ(レポートでは「Bear」(熊)と呼ばれている)が平均18分49秒というブレークアウト時間でランキングのトップになったという。

2位以下は、北朝鮮のハッカーグループ「Chollima」(千里馬)の2時間20分、中国のハッカーグループ「Panda」(パンダ)の4時間、イランの「Kitten」(子猫)の5時間9分、サイバー犯罪集団「Spider」(クモ)の約9時間42分だった。

提供:CrowdStrike

同レポートは、「2018年にCrowdStrikeが把握したすべての侵入と脅威アクターの平均ブレークアウト時間は4時間37分であり、2017年の1時間58分という値よりも大きく増加している」と記している。

また「(ブレークアウト時間は)攻撃の洗練度合いを評価するための唯一の指標ではないが、そのランキングは主な脅威アクターの作戦能力を評価する興味深い手法である」とも記している。

最初に侵入したコンピュータからネットワーク接続された他のコンピュータに侵入していくには、スキルとともに、すぐに使えるハッキングツールやエクスプロイトの存在が必要となる。ロシアと北朝鮮、中国のグループがこの10年で最も活発なサイバー脅威アクターであり続け、何年もかけて先進的なツールを構築し、自らのスキルを磨いていることを考えると、このランキングで上位に位置しているのは当然と言えるだろう。

同レポートには「ブレークアウト時間」のほかにも、CrowdStrikeが把握している2018年のサイバー攻撃(国家が支援するグループによるものとサイバー犯罪グループによるものの双方)に関するサマリが含まれている。

同レポートに記載されている興味深い点のいくつかを以下に紹介する。

- 国家の支援を受けたハッカーグループは、意思決定者のための情報を収集する目的で2018年を通じて、意見を異にするグループや地域的な敵対者、他国の勢力を標的にした活発な攻撃を続けている。

- 多くの国家は報道や外交といったチャネルを通じて、サイバー攻撃などしていないと主張している一方で、サイバー攻撃を続けている。

- サイバー攻撃の60%はマルウェアの形態を取っている。

- 国家の支援を受けたハッカーグループによる2018年の攻撃のほぼ半数は中国と北朝鮮によるものとなっている。

- 標的を直接攻撃するのではなく、サプライチェーン企業をハッキングするケースが大きなトレンドとなってきている。

- イランとロシアは電気通信企業のハッキングに注力している。

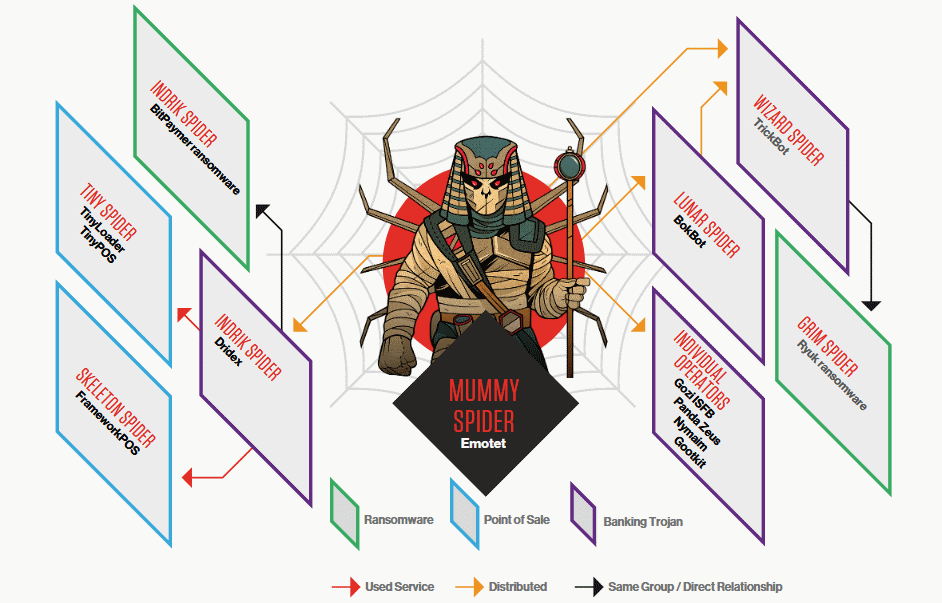

- サイバー犯罪グループは、戦術およびテクニック、手段(Tactics, Techniques and Procedures:TTP)のレンタルを使用する(つまり、自らでサービスやツールを開発するのではなく、他のグループによって開発されたものを借りる)ようになってきている。

- 大企業に的を絞った侵入とランサムウェアを組み合わせ、大金を奪い取る「ビッグゲームハンティング」という戦略が犯罪グループによって採用されている。

- CrowdStrikeは高度に洗練された犯罪アクター同士が連携する攻撃を確認してもいる。

提供:CrowdStrike

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。