サイバーセキュリティ企業のCrowdStrike、McAfeeなどのレポートによると、ランサムウェア「Ryuk」の背後にいるのは、北朝鮮の国家支援によるハッカー集団ではなく、金銭的動機を持つロシアのサイバー犯罪者グループである可能性が極めて高いという。

米国の大手メディアグループが2018年12月末に、Ryukランサムウェアに感染したと報じられたが、複数のニュースサイトが北朝鮮のハッカーによるものだと報道していた。

残された証拠をみると、このランサムウェアはCrowdStrikeが「GRIM SPIDER」と呼ぶ犯罪者グループが作成したもののようだ。「Hermes」のバージョンをハッキングフォーラムから購入後、自分たちのニーズに合わせて修正したものが、Ryukランサムウェアとして出回るようになったという。

北朝鮮の国家支援のハッカー集団が、2017年10月に台湾の遠東国際商業銀行の攻撃に関与し、Hermesランサムウェアのバージョンを使ったとされることが、混乱を招いた原因だろう。

Ryukを仕掛けたGRIM SPIDERは、「WIZARD SPIDER」というより大規模なサイバー犯罪集団の配下にあるグループだとみられるとCrowdStrikeは述べている。同社はこれまでWIZARD SPIDERを追跡しており、WIZARD SPIDERは金融機関を狙ったトロイの木馬「TrickBot」に関与した疑いがあるという。

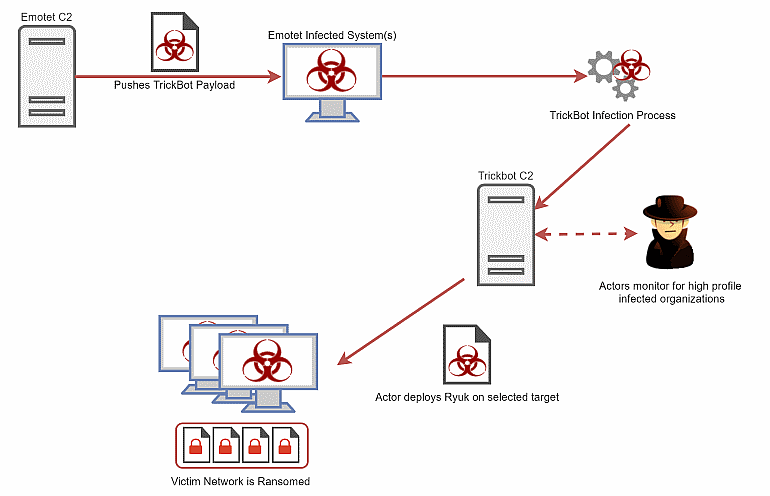

CrowdStrike、Kryptos Logic、FireEyeによると、Ryukの被害に遭った企業の多くは、システムにランサムウェアが投下される前に、まずTrickBotに感染させられている。

このため専門家は、TrickBotを操作する犯罪者は大規模なスパムキャンペーンを展開して、多くのユーザーに感染を広げた後、身代金による利益を最大化するために、大企業や政府機関のネットワークにあると考えられるコンピュータを選んで標的にし、Ryukを配置していると推測する。またCrowdStrikeとKryptos Logicによると、マルウェア「Emotet」が関係している可能性もあるという。

提供:Kryptos Logic

CrowdStrikeの研究者は、「Ryukが2017年8月に登場して以来、攻撃者は52件の取引で705.80ビットコイン(BTC)の利益を上げており、それは時価総額370万1893.98米ドルになる」と述べている。

研究者が、Ryukと関連付けられたビットコインアドレスでの取引を観察したところ、要求される身代金額には大きな幅があることが分かった。これは、攻撃者がまず被害者のネットワークを探り、被害者ごとに異なる身代金を決定していることを示唆している。

CrowdStrikeは、「現時点までに、37個のBTCアドレスで行われた52件の取引を見ると、これまでの身代金の最低額は1.7BTCで、最高額は99BTCだった」と述べている。

1人のハッカーがランサムウェアを開発、拡散するケースは着実に減っており、単独犯によるランサムウェア攻撃の時代は終わりつつあるようだ。その一方でランサムウェアは徐々に、有力なサイバー犯罪組織が収入を得る特典的手段になっている。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。