ソフォスは12月19日、2018年のセキュリティ脅威動向と2019年の予測をまとめた「2019年版脅威レポート(PDF)」に関する説明会を開催した。2018年の事業動向なども報告した。

ソフォス 代表取締役の中西智行氏

このレポートは、同社の研究組織「Sophos Labs」が収集、分析した情報をまとめたもの。Sophos Labsは英国、ハンガリー、インド、オーストラリア、カナダの5拠点があり、各拠点が中継しながら24時間体制で対応しているという。基本的には英連邦各国に所在しているが、唯一の例外がハンガリーで、これは「セキュリティ脅威の発生源となるのが旧共産圏(東欧諸国や中央アジア)であることが多い」(代表取締役の中西智行氏)という理由で、その発生源に近い場所でいち早く検知することを目的にしている。

さらに中西氏は、同社の事業状況として主力の次世代型ファイアウォール製品「XG Firewall」と集中管理コンソール「Sophos Central」、エンドポイント保護「Intercept X Endpoint」が順調に伸びていると報告。エンドポイントとネットワークのセキュリティが相互連携するという同社の「Synchronized Security」というコンセプトに基づく製品の展開が市場に受け入れられているとの認識を示す。一方、新たな脅威の出現に対応し、従来の「ブロックする」という発想に加えて、侵入された後からでもその状況をいち早く察知し、対応につなげるためのEDR(Endpoint Detection and Response)機能を追加する製品「Intercept X Advanced with EDR」などの強化にも取り組んでいることを強調した。

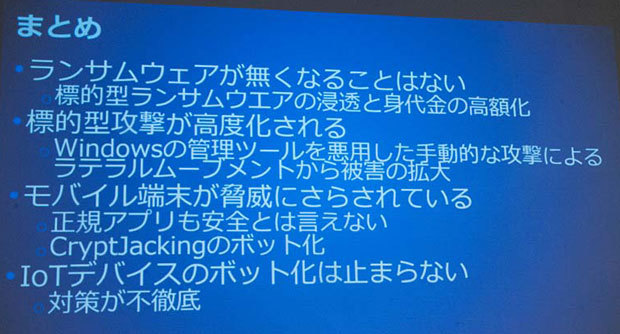

脅威動向に関しては、エンタープライズ営業本部 セキュリティソリューションコンサルタントの佐々木潤世氏が、「標的型攻撃の進化/動向」「環境寄生型」「モバイル/IoT」の3点を挙げた。まず標的型攻撃の動向では、特定の対象をピンポイントに狙う標的型攻撃の手法とランサムウェアの組み合わせが、攻撃者にとって大きな成果につながったという。

ソフォス エンタープライズ営業本部 セキュリティソリューションコンサルタントの佐々木潤世氏

2017年に大流行した「WannaCry」などのランサムウェアは、基本的にはばらまき型だったが、2018年に猛威を振るった「SamSam」などの攻撃では、特定の企業/組織などを狙って高度な技術力を有する攻撃者が、時間を掛けて攻撃を仕掛ける。ランサムウェアを実行する前に標的マシンのバックアップデータを潰しておくなど、攻撃者はさまざまな手法を駆使して、被害者が身代金の支払いに応じざるを得ない状況を作っていくとした。

この攻撃を仕掛けたグループは、ビットコインによる支払いを要求したが、この際に支払先として指定されるウォレット(wallet)が限られていたことから、同社ではこのウォレットに対してどのような振り込みが行われたか情報収集を実施。その結果、2016年1月から2018年11月までに約690万ドル(約7億円)の利益を獲得していた可能性があると推測した。この成果を受けて模倣犯も出現しているといい、いずれも感染規模はさほど大きくはないものの、被害1件当たりの支払額は高額化する傾向にあるという。

また、「環境寄生型(Living Off the Land)」と呼ばれる攻撃手法も報告。この攻撃では、対象となるエンドポイントに実装されているツールなどを上手く活用することで、外部からマルウェアを直接送り込むのではなく、エンドポイント上でマルウェアを完成させるという形をとり、検知をより一層困難にする。従来のような何らかの手法でマルウェア本体をダウンロードさせるといった方法では、セキュリティ製品のシグネチャやパターンファイルなどによる検知対応も取りやすいが、環境寄生型ではマルウェアのコードを断片的に送り込み、エンドポイント上でスクリプトを実行して組み上げるといった複雑なプロセスを実行する点に特徴がある。

ソフォスがまとめた2018年のセキュリティ脅威動向

これまでのように、侵入時点で即「怪しい」と判断することが困難となっていることから、佐々木氏は、機械学習などを活用したEDR機能を利用して、こうした挙動を検出できるような対応を進めているとした。