サイバーセキュリティを手がける米企業FireEyeが米国時間10月3日に公開したレポートによると、北朝鮮のハッカーグループは明確かつ目に見えるかたちで役割が分けられているという。同社が確認しているのは、国家を相手にしたサイバー諜報活動を手がける2部隊と、銀行や金融機関からの金銭強奪に特化した部隊だ。

Sony Pictures Entertainmentに対するハッキング事件が発生した2014年、すなわち北朝鮮がサイバー諜報活動における脅威的存在だという事実が明らかになった時からこれまでの4年間、北朝鮮の関与が疑われるハッキング事件は常に、北朝鮮サイバー部隊の総称である「Lazarus Group」の手によるものだと報道されてきた。

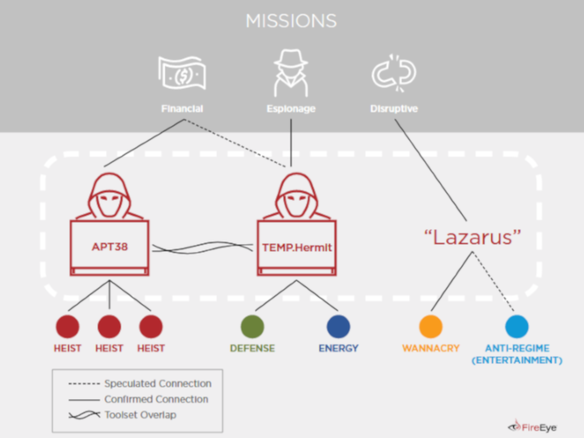

しかしFireEyeの専門家らは、明らかに振る舞いの異なる3つのグループが存在していることを今回のレポートで明らかにしている。それらはサイバー諜報に特化したグループ(「TEMP.Hermit」とLazarus Group)と、金融犯罪に特化したグループ(「APT38」)だ。

APT38とTEMP.Hermit、Lazarusの役割分担とその関係

提供:FireEye

TEMP.HermitとLazarus Groupは長期にわたって追跡/分析されてきており、セキュリティ業界や政府機関によって数多くのレポートが発表されているものの、APT38についてはほとんど知られていなかった。

APT38の所有する金融分野向けのハッキングツールの多くは、Lazarus Groupに関する調査レポートに含まれていることも多いが、サイバー諜報活動を目的としたマルウェアとして眺めた場合、それらは異質なものとして際立っていた。

しかし、これら金融関連のツールを切り分け、明らかになったハッキング事件を追跡していくと、Lazarus Groupのほとんどの活動とは違った意図を持って独自に活動しているように見える、まったく異なったハッキンググループの存在が浮かび上がってくる。

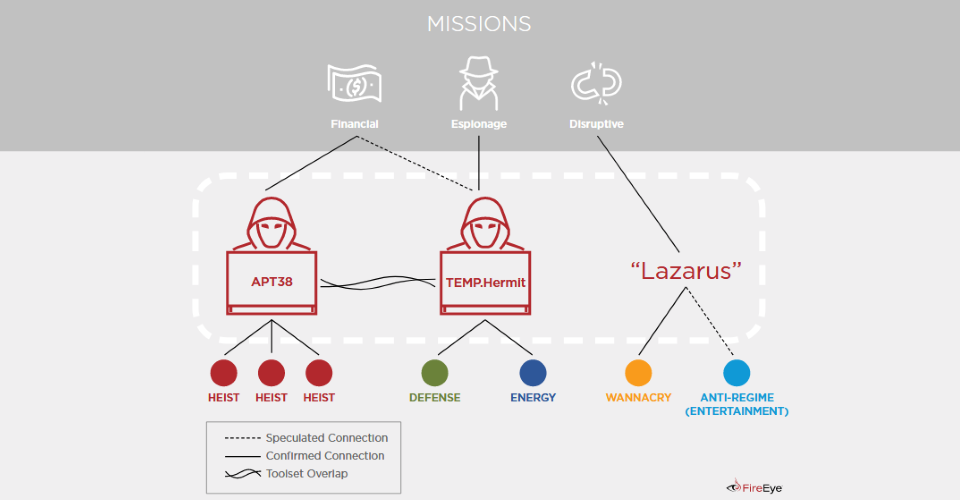

FireEyeによるとこのグループは、日常的に見られるサイバー犯罪グループ特有の素早い一撃離脱型の戦略を採るのではなく、攻撃を実行する最適なタイミングが来るまでじっくり待ち構えられるだけの時間とツールを有した、国家の支援を受けた犯罪グループ特有の忍耐力を持っているという。

APT38による攻撃のライフサイクルとその戦術

提供:FireEye

FireEyeは、これらツールと過去の事件をすべて考え合わせたうえで、APT38の活動開始は2014年にまでさかのぼれると述べている。これはLazarus Group関連の部隊すべてが活動を開始した時期と一致するという。

とは言うもののFireEyeは、Sony Pictures Entertainmentに対するハッキングや、映画「ザ・インタビュー」の公開にまつわる事件でAPT38が台頭したわけではないと考えている。FireEyeの専門家らによると、同部隊が活動を開始するきっかけになったのは、2013年に実施された北朝鮮による一連の核実験に対する国連制裁だという。

北朝鮮は国家財政のひっ迫にともない、違法な手段による外貨獲得を軍のハッキング部門に支援させるようになったと専門家ら(FireEyeの専門家に限らない)は確信している。