サイバーセキュリティ領域での攻撃手口の識別には、「Tactics(戦略)」「Techniques(技術)」「Procedures(手順)」の頭文字を取った「TTP」という分析手法が広く活用されている。これらの特長を細かく見ると、攻撃グループや特定の目的に沿った一連の攻撃(キャンペーン)などが類推できるという。

11月6~9日に大阪で開催された「第22回インターナショナルAVARサイバーセキュリティカンファレンス」では、セキュリティベンダーのFireEyeでスタッフマルウェアリサーチャーを務める佐島隆博氏が、所属する松田亜矢子氏のレポート「Sweet'n Sour in Poison(甘酸っぱい毒)」を発表。

中国のスパイ組織とみられるグループの日本企業をターゲットとした持続的標的型攻撃(Advanced Persistent Threat:APT)のスパイ活動事例を報告している。

2018年以降の「3つの攻撃」の共通点

報告されたスパイ活動事例は3つ。いずれも2018年以降、異なるターゲットを狙った攻撃を識別したという。

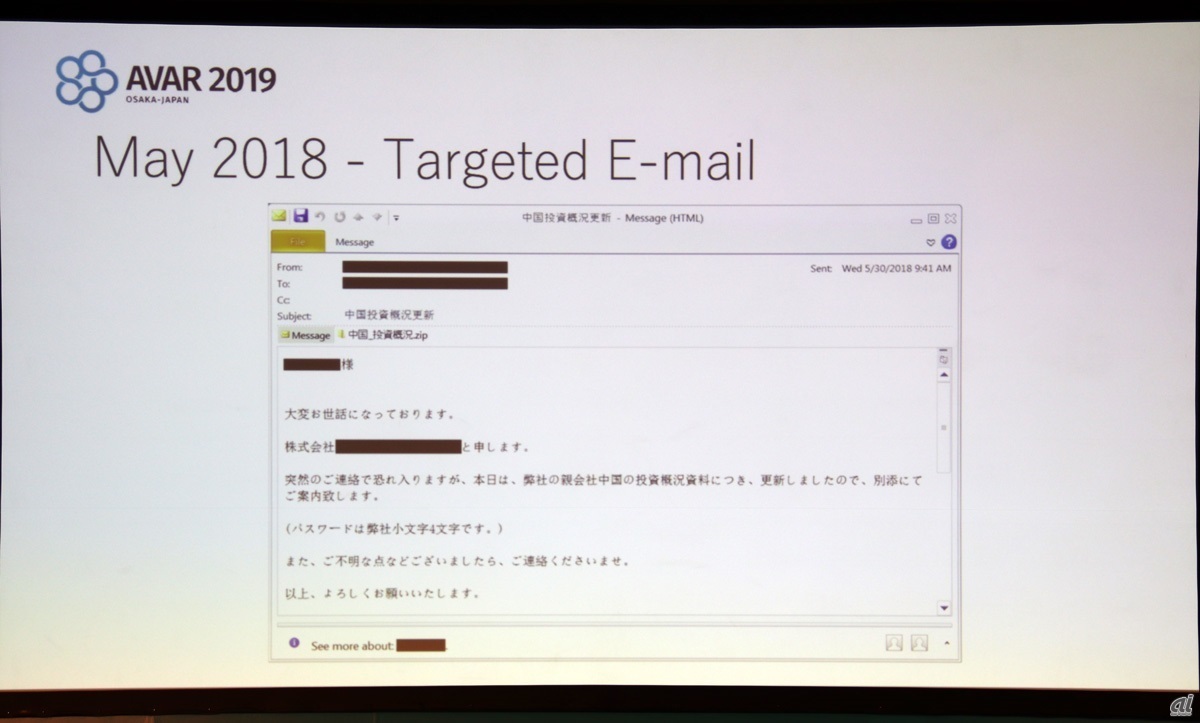

- 2018年5月、東アジアの製造会社に送られたフィッシングメール

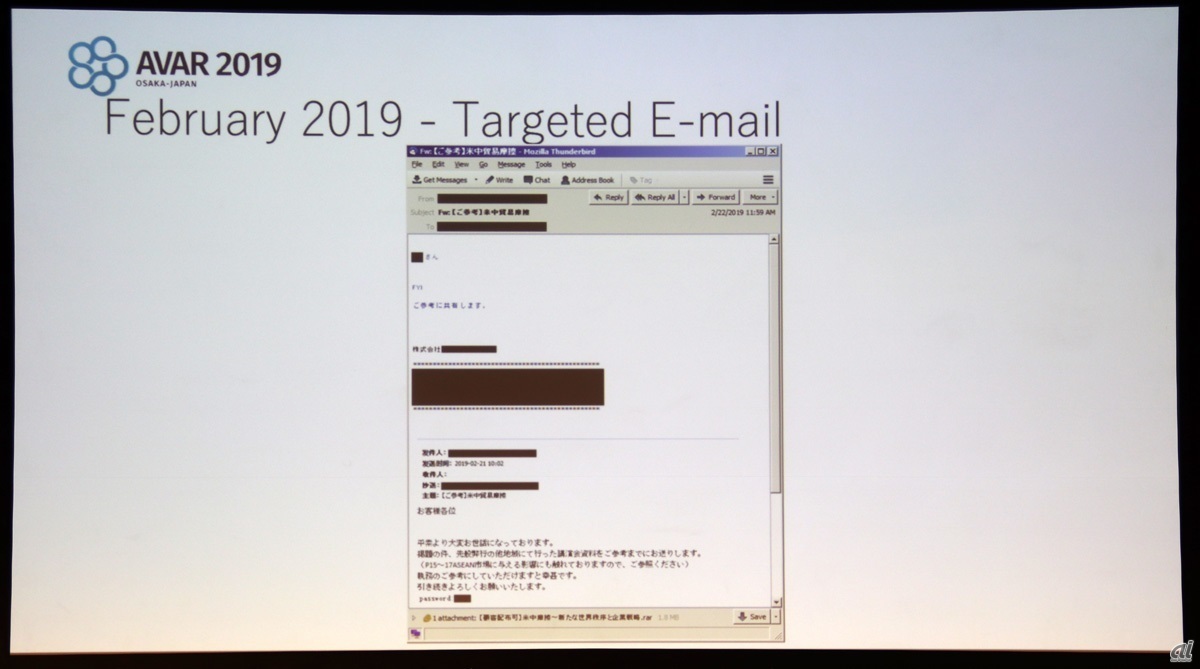

- 2019年2月、東アジアのコングロマリット(複合企業)に送られたフィッシングメール

- 2019年6月、中国に本部を置く多国籍エレクトロニクス企業の調査レポートを装って送信されたフィッシングメール

“中国から”1通を断定--ほか2通にも多くの共通点

2019年2月のフィッシングメール(2)は、国家からの支援を受けて活動する中国のサイバー攻撃グループ「APT 41」による金銭を目的とした攻撃と特定済み。他の2件は未特定だが、使われたツール、手法での共通点を確認。同グループによる攻撃の可能性が疑われているという。

2018年5月のフィッシングメール(1)には、マルウェアを含む、拡張子がPPSX(PowerPointプレゼンテーション)ファイルがZIPで添付。構成は日本語で、本文の違和感も少なかったという。

メール内には「添付ファイルのパスワード」が記載。添付ファイルのパスワードをメール内、あるいは別メールで送信するという日本独自の習慣に沿っており、“攻撃者は日本語のビジネス文章、習慣について知識があり、明確に日本企業、日本人をターゲットとしている”と考えられるという。

2018年5月(1)の攻撃で送られたメール。日本語にも不自然さはない

メールのタイトルは「中国投資概況更新」、添付ファイル名は「中国_投資概況.zip」。解凍、プレゼンテーションファイルを実行すると「SWEETCANDLE」と呼ばれるマルウェアダウンローダーをダウンロード、起動を試みるという。

APT 41の攻撃と特定されている2019年2月(2)のフィッシングメールの題名は「Fw:[ご参考]米中貿易摩擦」で、「【顧客配布可】米中摩擦~新たな世界 秩序と企業戦略.rar」というrarファイルが添付。オフィスドキュメントの脆弱性を狙ってSWEETCANDLEのダウンロードを試みるという2018年5月(1)と類似した攻撃だったという。

2019年2月(2)の攻撃で送られたメール。添付ファイルのパスワードが並記されている