JPCERTコーディネーションセンター(JPCERT/CC)は3月25日、巧妙な手口で企業などから金銭を窃取するビジネスメール詐欺(BEC、Business E-mail Compromise)の実態調査報告書を公開した。

BECは、実在する取引先や経営幹部などになりすましたメールを送り付け、相手に多額の金銭を振り込ませるサイバー犯罪の1つ。米連邦捜査局(FBI)によれば、、2016年6月~2019年7月の被害額は約262億ドルで、日本でも2018年頃から英語や日本語などを使う手口が確認され、数億円をだまし取られる国内企業の被害も発生している。

JPCERT/CCにもBECに関する相談が寄せられており、セキュリティ分野のコミュニティーでも脅威の実態や対策などに関する議論が活発化しているため、今回の実態調査を行った。調査は、日本貿易会ISACや石油化学工業協会などの賛同企業を対象として、2019年7月8日~11月22日にアンケート(12社)とヒアリング(6社)を実施。報告書では、調査で得た117件の事案の分析結果などを取りまとめた。

それによると、BECでは海外の企業や拠点も関係するケースが多いため、事案には日本や中国、米国、インド、シンガポールなど多くの国や地域が含まれた。詐欺メールで使われる言語も英語を筆頭に、日本語や中国語、インドネシア語、フランス語など多言語だった。

事案の分析では、情報処理推進機構(IPA)が策定したBECの5つの類型を用い、最も多いのが「取引先の請求書の偽装」だった。また、CEO(最高経営責任者)やCFO(最高財務責任者)になりすます手口も多く、例えば不正に窃取した役職者のメールアカウントを使って振り込みを請求するといった組み合わせ型の手口も確認された。

「取引先の請求書の偽装」では、PDF形式の偽の請求書ファイルを使ったケースが多い。ただ、ファイルの作成時刻が標的にされた企業のある国のタイムゾーンと異なるケースもあり、BECを見抜く1つのポイントだという。

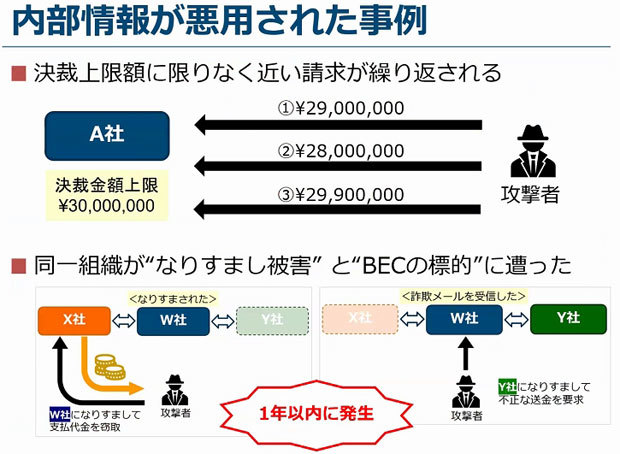

また、標的にされた企業などに内通者が存在する可能性が疑われるケースもあった。あるケースでは、標的にされた企業における決済上限額に近い不正請求が繰り返された。別のケースでは、いったん犯罪者に名称を悪用された企業が後から標的にされ不正請求が行われた。

巧妙に相手をだますビジネスメール詐欺では、狙われた組織に犯罪者に加担する内部者の関与も疑われるという(出典:JPCERT/CC)

早期警戒グループの森淳太朗氏によれば、犯罪者が標的の企業の取引実態などを短期間のうちに把握することは難しいと想定されるため、標的となった企業の中に犯罪者に内通した人間が関与することもあり得るという。

実態調査で判明した犯罪者による不正請求の総額は約24億円に上り、被害額は数百万~数千万円と幅があることも分かった。大半ケースで標的となった企業の担当者が詐欺に気付いて被害を未然に防いでおり、振り込み後に金融機関側が検知して被害を食い止めたケースもあった。

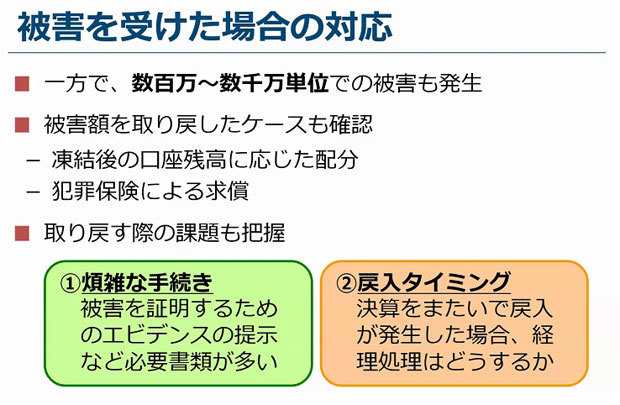

万一金銭を窃取されても部分的に回復できるケースも。ただ、手間や時間がかかるケースもあるという(出典:JPCERT/CC)

森氏によると、中には犯罪者の口座が凍結されたり、犯罪保険の補償によって被害額の一部を取り戻したりできた企業もある。ただ、これらの支援を行う組織が海外にあることも多く、現地語による手続きの煩雑さや時差などの課題があり、被害額を取り戻すまでに時間を要することから決算期をまたいでしまったケースがあったという。

117件の事案分析からは、(1)手口の複雑化、(2)BEC以外のセキュリティインシデントの関係、(3)金銭被害となりすまし被害――の3つのポイントが明らかになった。

早期警戒グループの小島和浩氏によると、BECでは、犯罪者が直接的に企業をだますイメージがあるものの、実際には国内外の取引先やグループ会社、現地法人なども巻き込まれるケースが多いという。また、犯罪者がなりすましメールを送り付ける前に、標的とする企業からサイバー攻撃でアカウント情報などを窃取しているケースもある。BECだけにとらわれてしまうと、事前に発生したセキュリティインシデントを別件として対応してしまいかねないという。

BECを単一のインシデントで考えず、前後のインシデントが関係している可能性も疑った方がいい(出典:JPCERT/CC)

さらには、金銭をだまし取られた被害者側がクローズアップされる傾向にあるものの、犯罪者のなりすましに悪用された“別の被害者”が金銭の被害者と同程度存在することにも注目する必要があるとしている。

BECへの対策では、多くの企業がセキュリティのトレーニングや研修、eラーニングを通じて、巧妙なメールの怪しいポイントに気がつけるように取り組んでいた。

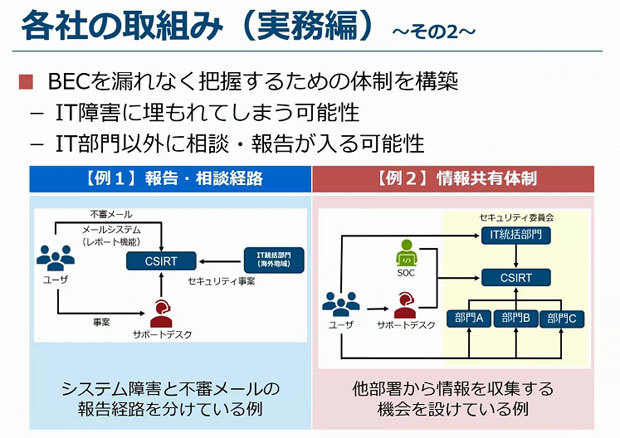

またBECは、マルウェアなど技術的手法を駆使するサイバー攻撃とは異なり、人の心理に付け入る点が特徴であることから検知が難しい。このため、システム障害などの技術的なインシデントとBECのインシデントの担当窓口を切り分けて対応しているケースや、メーラーに報告ボタンを実装して受信者が怪しいと感じたメールの受信を1クリック操作でセキュリティ担当者に報告できる工夫をしている企業もあった。

人間をだますBECでは高度なサイバー犯罪技術を用いることが少ないとされ、対策を工夫する(出典:JPCERT/CC)

この他にも、一定期間にやりとりがないアドレスからのメールを受信した際に警告したり、実在ドメインと類似したドメインの発生を監視したりする対策を実施しているところもあるという。

それでもBECを効果的に防ぐ対策はなく、小島氏は複数の対策を組み合わせることや、例えば正しい取引先への入金フローをあらかじめ可視化しておき、実際の業務できめ細かく確認しながら行うといった方法を勧めている。加えて、フィッシングと同様に自社やブランドなどの名称が悪用されないための対策や、内部者の不正対策も講じておくべきと指摘する。

海外では、法執行機関やセキュリティ機関、金融機関などが協調してBEC対策に乗り出しているところもあるという。米FinCENでは、被害額を取り戻すために24時間以内の通報やログデータなどの証拠の提出が不可欠といったアドバイザリーを提供している。

JPCERT/CCでは、企業が単独でBEC対策に取り組むのは難しいとして、被害実態を把握したり連携した対策を講じたりするために報告書を役立ててほしいとコメントしている。