ローカル5Gでのサプライチェーンリスクへの対策

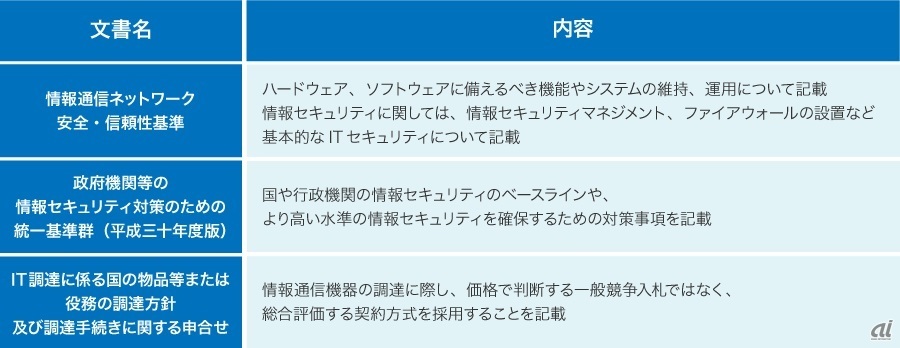

では、「ローカル5G導入に関するガイドライン(総務省)」に戻ってみましょう。サプライチェーンに対するサイバーセキュリティ対策としては、脚注で次の表にある3つの文書を参照するよう記載がされています。

表:脚注で参照されている文書(出典:NTTデータ先端技術)

表:脚注で参照されている文書(出典:NTTデータ先端技術)

※クリックすると拡大画像が見られます

これら脚注で参照されている文書は、政府系のシステムや、社会的に重要なインフラを対象にした文書です。このうちサプライチェーンには、「IT調達に係る国の物品等又は役務の調達方針および調達手続に関する申合せ 」(PDF)が関連します。

「各省庁等は、調達手続のうち、サプライチェーン・リスクの観点から必要な場合において、情報通信技術(IT)総合戦略室及び内閣サイバーセキュリティセンターに対して、講ずべき必要な措置について、原則、助言を求めるものとする」とあり、情報通信技術(IT)総合戦略室とNISCが介在してサプライチェーンリスクを検証するルールを定めていることがわかります。

と言われても、特定の企業名や製品名は示していません。国のインフラに関与するシステムでもなければ、これらの組織が介在するケースはないので、一般企業ではこのルールは参考にならないかもしれません。

また、他の2つの文書の内容は、IoTではない一般的なITシステムを想定しており、IoTやサプライチェーンに関する対策基準や項目にまでは、細かくは踏み込んでいません。

サプライチェーンのセキュリティを確保するCPSF

そこで、「サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)」(PDF)を参考にしてみましょう。CPSFは、サプライチェーンのセキュリティ確保を目的として、2019年4月に経産省が発表しました。

これまで説明してきたように、IoTの領域をサイバーセキュリティの観点で見てみると、つながることでサイバー攻撃のターゲットが増えたこと、そして、外部からの攻撃者により、機械の制御を奪われた結果、人間が怪我をするなど、影響の範囲がサイバーの中にとどまらず、現実世界への影響が増大する、といった新たなリスクへの対応が必要となります。

CPSFは、従来のサプライチェーンで考えられていたメーカーや委託先など企業間のつながりに加え、サイバー空間と現実のフィジカル空間のつながり、そして、サイバー空間の中でのデータのつながりも考慮しています。

そして、企業間、サイバー空間、フィジカル空間のそれぞれで、リスク源を適切に洗い出し、各リスク源に応じた信頼性や、それを確保するためのセキュリティ対策を整理する方法について記載しています。

つまり、CPSFは、従来の情報システムだけではなく、IoTを意識した作りとなっています。ITの世界となるサイバー空間だけにとどまらず、現実世界の物理的な脅威に波及する点や、サプライチェーンリスクを意識する、というのが特徴です。

次回は、CPSFを用いた分析のやり方について、解説をしたいと思います。

(第3回は7月中旬にて掲載予定)

- 佐藤 雄一(さとう ゆういち)

- NTTデータ先端技術 セキュリティ事業本部

- セキュリティコンサルティング事業部

- コンサルティングサービス担当 チーフコンサルタント

- 2010年に博士号を取得、同年4月 NTTデータ先端技術に入社。 Oracleデータベースを中心として、データベースやサーバー導入に従事。 2017年からセキュリティコンサルティングを担当し、セキュリティ対策の整備運用支援、監査などを行っている。CISSP(公認情報システムセキュリティプロフェッショナル)、CISA(公認情報システム監査人)、CISM(公認情報セキュリティマネージャー)などの資格を持つ。 2019年、IPA 情報処理技術者試験委員 就任。