世界各地の企業幹部の電子メールアカウントのパスワードが多数、ある脅威アクターによって販売されているという。

提供: Ryoji Iwata

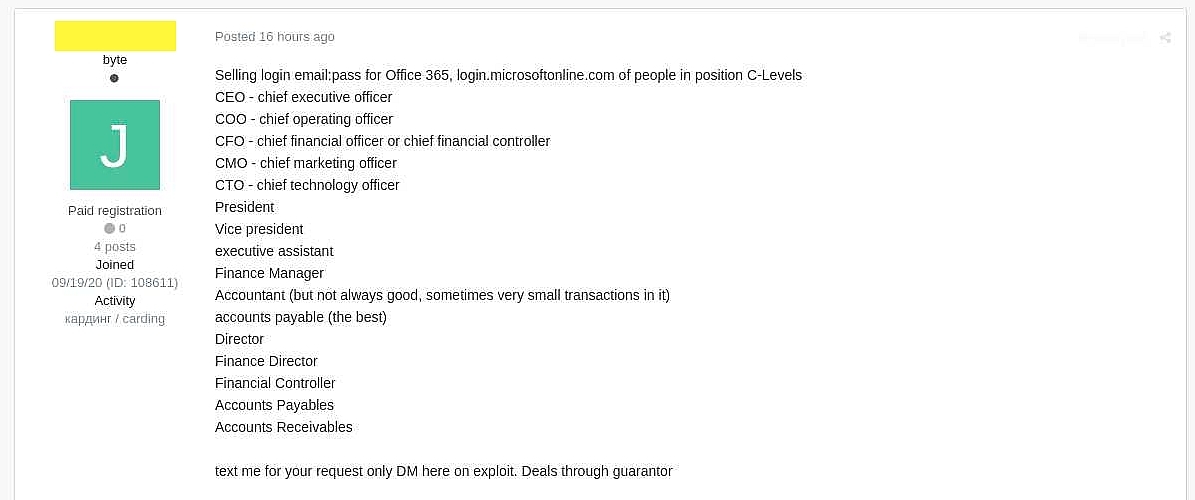

米ZDNetが先週入手した情報によると、これらのデータは「Exploit.in」と呼ばれる、ロシア語を話すハッカー向けのメンバー限定の地下フォーラムで販売されている。

この脅威アクターは、「Office 365」のアカウントや「Microsoft」アカウントの電子メールアドレスとパスワードをセットにしたものを販売しており、これらは以下の役職の企業幹部データだと主張しているという。

- CEO - 最高経営責任者

- COO - 最高執行責任者

- CFO - 最高財務責任者または最高ファイナンシャルコントローラー

- CMO - 最高マーケティング責任者

- CTO - 最高技術責任者

- プレジデント

- バイスプレジデント

- エグゼクティブアシスタント

- ファイナンスマネージャー

- アカウンタント

- ディレクター

- ファイナンスディレクター

- ファイナンシャルコントローラー

- アカウントペイアブル担当者

各アカウント情報は、企業の規模や幹部の役職に応じて100~1500ドル(約1万400~15万6000円)という価格で販売されているようだ。

筆者はこの情報を元に、サイバーセキュリティコミュニティーに属するある情報筋に、販売者とコンタクトを取り、サンプルを入手してもらうよう依頼した。その結果、同情報筋はデータの真正性を確認し、2件の有効なアカウント認証情報を取得できたという。米国の中規模ソフトウェア企業のCEOと欧州を拠点とする小売店舗チェーンのCFOのアカウントだとしている。

匿名を条件に米ZDNetに協力してくれたこの情報筋は現在、これらのアカウントが帰属する2社とともに、販売データの有効性を公に証明するために公開されていたアカウントのパスワードが帰属する他の2社に通知しているところだという。

それらは、英国の事業マネジメントコンサルティングエージェンシーの幹部と米国のアパレルおよびアクセサリーメーカーのプレジデントのログイン情報だという。

販売者はこれらの認証情報の入手方法を明らかにしなかったが、販売対象の認証情報がこの他にも数百件あると述べたという。

脅威インテリジェンスを手がけるKELAが提供したデータによると、同じ脅威アクターは以前に「Azor logs」の購入に興味を示していたという。Azor logsとは情報窃取を目的としたトロイの木馬型マルウェア「AzorUlt」に感染したコンピューターから収集されたデータを指す。

この情報窃取型マルウェアが出力するログのほとんどには、同マルウェアに感染したコンピューターにインストールされているウェブブラウザーから抽出されたユーザー名とパスワードが含まれている。

このマルウェアを悪用する人物は、収集したデータを選別、体系化し、「Genesis」のような専用のマーケットや、ハッキングフォーラムで販売したり、他のサイバー犯罪グループに売りさばいたりしている。

KELAの製品マネージャーであるRaveed Laeb氏は米ZDNetに対して、「漏えいされた企業の電子メール認証情報は、サイバー犯罪者にとって有益なものとなりうる。多くの異なる手段で収益化できるためだ」と話した。

「攻撃者は『CEO詐欺』を実行する上で必要となる社内連絡でこれらの情報を使用できる。例えば、従業員をだまして莫大な金額の送金を指示したり、恐喝を実行するために必要となる機密情報へのアクセスに使用したり、電子メールベースの2要素認証(2FA)を必要とする他の社内システムにアクセスし、組織内のシステムを横断してネットワークに侵入するために使用できる」と述べた。

しかし、たいていの場合、流出した電子メール情報は、ビジネスメール詐欺(BEC)とも呼ばれているCEO詐欺を実行する目的で入手されている可能性が高い。米連邦捜査局(FBI)が2月に発表したインターネット犯罪に関する年次レポートによると、サイバー犯罪による損失として報告された被害額の約半分がBECによるものだという。

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。

提供:KELA

提供:KELA

提供:KELA

提供:KELA