トレンドマイクロは1月21日、2020年のサイバー攻撃動向を解説する報道機関向けのオンライン説明会を開催した。これは、同社の「Trend Micro Smart Protection Network」などを通じて収集された脅威検知情報などを踏まえたもので、現時点ではまだ全ての情報の整理が終わっていない段階ではあるものの、速報として紹介された。

セキュリティエバンジェリストの岡本勝之氏

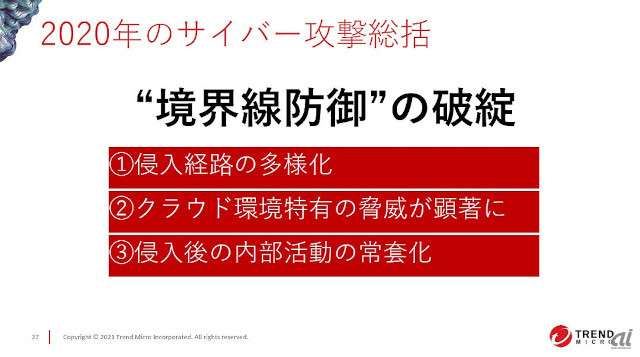

説明を行った同社 セキュリティエバンジェリストの岡本勝之氏は2020年のサイバー攻撃を「“境界線防御”の破綻」と総括し、これまでの傾向が一気に吹き出したとした。これまでも「境界型防御がもう通用しなくなってきている」という指摘は各社から行われていたが、それが疑問の余地なく明らかになったのが2020年だと位置付けられる、ということだ。さらに同氏は、2020年を特徴付けるポイントとして「進入経路の多様化」「クラウド環境特有の脅威が顕著に」「侵入後の内部活動の常とう化」の3点を挙げた。

2020年のサイバー攻撃総括

「進入経路の多様化」では、メール添付で拡散するマルウェアでの“ばらまき型”のメールから“返信型”へのシフトに加え、2020年も過去最高規模の感染を引き起こしている「EMOTET」が汎用ダウンローダーとしてさまざまな攻撃者に活用されている実態やVPN(仮想私設網)経由での侵入(アカウント情報の漏えいやVPN装置の脆弱性を攻撃する手法も)、最近大きな話題となったSolarWindsの正規のアップデートを通じてバックドアが埋め込まれた手口などが紹介された。

また、「クラウド環境特有の脅威」では、クラウドメールのアカウント情報を盗み出す手法やクラウドの環境設定の不備が情報漏えいにつながる例、クラウドで提供されている各種ツールをマルウェア配布に悪用する例などが紹介された。

特にメールのアカウント盗み出しでは、公開情報であるメールアドレスに対応するパスワードを見つけ出すことは比較的容易になってしまっているという現状もあり、同氏は「シンプルなパスワード認証は既にセキュリティを担保できなくなっている」と指摘した。

最後に「侵入後の内部活動の常とう化」は、従来は標的型攻撃(APT)などを実行する洗練された高度な攻撃者が使う手法であった、内部ネットワークに侵入して情報収集やマルウェアの横展開を行うなどの手口が一般的なマルウェア感染などでも普通に活用されるようになっているということを指す。

基本的には内部の機器に遠隔操作型のマルウェアを感染させ、外部からさまざまな操作を可能にすることが出発点となる。最近多大な被害を引き起こしている、情報漏えいを組み合わせた二段階の脅迫を行うランサムウェアなども内部活動の結果として実行される例が多いという。

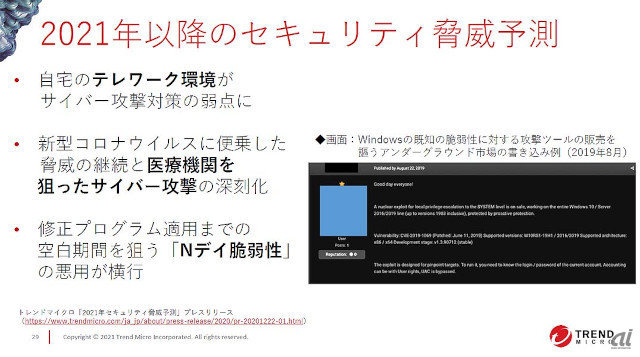

こうした動向を踏まえ、同氏は2021年以降のセキュリティ脅威予測として、「自宅のテレワーク環境がサイバー攻撃対策の弱点に」「新型コロナウイルス感染症に便乗した脅威の継続と医療機関を狙ったサイバー攻撃の深刻化」「修正プログラム適用までの空白期間を狙う『Nデイ脆弱性』の悪用が横行」の3点を挙げた。

2021年以降のセキュリティ脅威予測

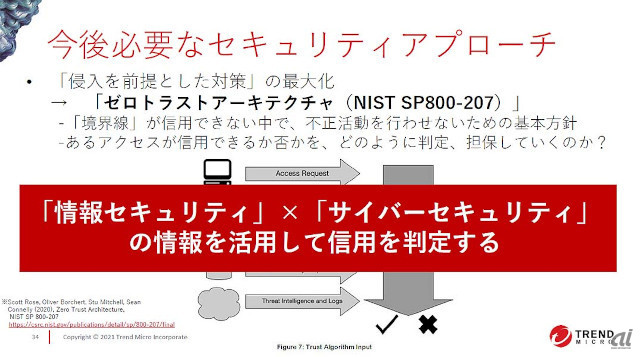

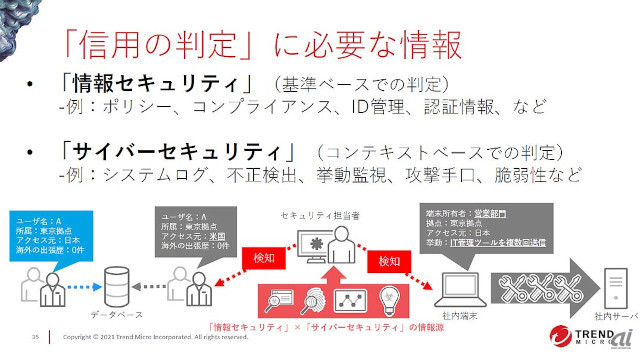

さらに推奨される対策としては、“境界線防御”が破綻したことを前提とした「ゼロトラストアーキテクチャー」の導入と、「情報セキュリティ(基準ベースでの判定)」と「サイバーセキュリティ(コンテキストベースの判定)」を組み合わせた信用判定が必要だという。

今後必要なセキュリティアプローチ

ゼロトラストでは「あるアクセスが信用できるか否か」を判定する必要があるが、この際に「基準ベースでの判定」と「コンテキストベースでの判定」を組み合わせて行くことが必要だという