CrowdStrikeは4月16日、直近3カ月のサイバー脅威に関する報道関係者向け説明会をオンラインで開催した。

同社 インテリジェンス担当シニアバイスプレジデントのAdam Meyers氏は、2011年の創業時から一貫してインテリジェンスを担当してきたとのこと。同社の創業に参画する前は米国政府で働いており、外部からセキュリティ業界を見る立場として問題があると感じていたという。

CrowdStrike インテリジェンス担当シニアバイスプレジデントのAdam Meyers氏

それはセキュリティ業界が被害者の数が多い大規模なワームやウイルスなどにばかり注目している、というものだ。当時から同氏は被害者の数が少なく、目立たない攻撃の方が被害者にとって甚大な影響を与えているとの認識があったといい、それが同社の取り組みにつながっている。

同社では当初から「問題はマルウェアではなく、攻撃者の存在自体である」との認識に立ち、「攻撃者を理解し、彼らが何を標的としているかを把握することが重要資産の防御につながる」との考え方に基づいて、現在は154の脅威グループを特定し、監視を続けているという。

Meyers氏が指摘した最新の脅威動向としては、やはりコロナ禍の影響が大きいという。同氏は「パンデミック対応のために世界が変わっていく中で、攻撃者もその変化に対応し、変化を利用している」と語った。

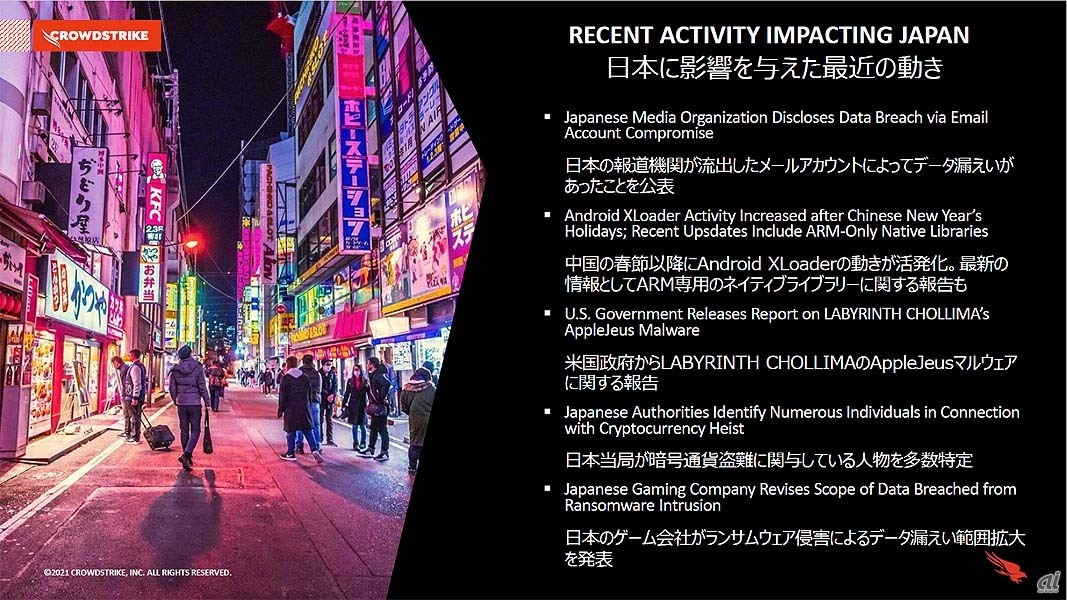

最近のセキュリティ動向から、日本に影響を与えた動きについてまとめたもの

具体的には、パンデミック対応として利用が拡大したビデオ会議ツールやSaaS、リモートワーク/テレワークといった環境が新たな「アタックサーフェス」として攻撃対象となっているなどだ。直近では、ワクチン接種に関する情報が錯綜(さくそう)しており、状況の刻々とした変化が社会不安を引き起こしている。こうした状況を悪用して、不安な心理につけ込むようなフィッシングメールの利用などが予想されるという。

一方で、開催のたびに大規模なサイバー攻撃を誘引してきたオリンピックに関しては、2021年に予定されている東京オリンピックでは「以前に予想していたほどにはサイバー攻撃の増加はないだろう」という。これは、海外からの観客を受け入れないなどの方針が明かされていることから、攻撃者にとっても攻撃の標的としようとするモチベーションが低下すると見込まれているためだ。

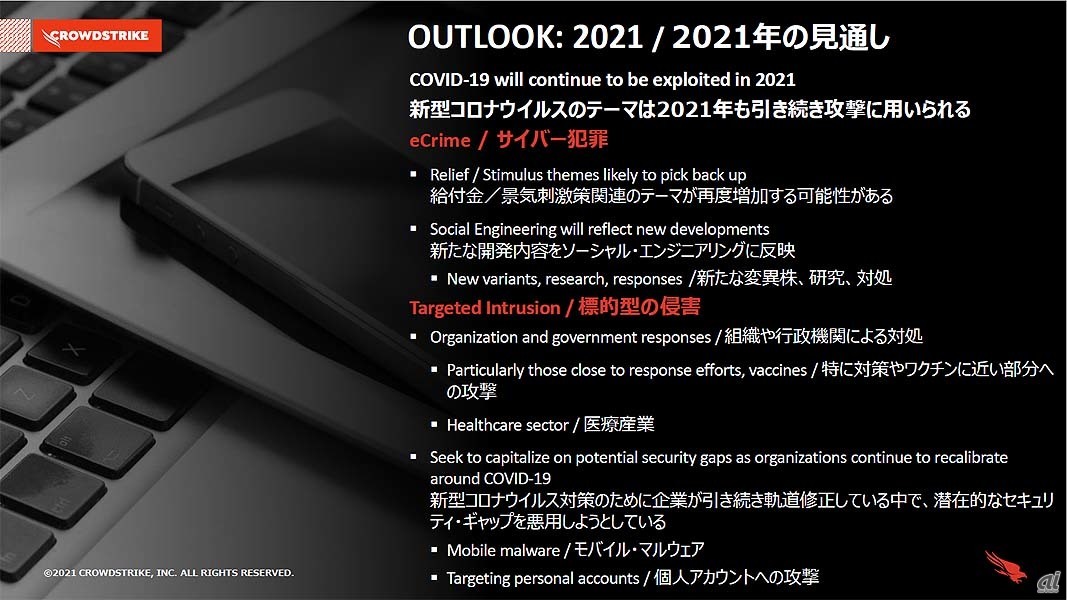

2021年のセキュリティ動向予測

同氏は最期に、ユーザー企業に向けた「高度な攻撃を回避するための5カ条」を紹介した。

「1.Secure the enterprise!:企業を保護する!」というのは、基本的なセキュリティ対策を徹底するという意味だ。具体的には、最小権限原則の徹底、パッチ管理、ネットワークセグメンテーション、セキュアアーキテクチャー/セキュアプロセスの導入、といった対策をきちんと行うことが推奨されている。さらに、現時点で最も重要なテクノロジーとして同氏は「ゼロトラスト」を挙げ、導入を強く推奨している。

「2.Prepare to prevent:1-10-60」は、同社が提唱する「1-10-60ルール」、つまり「攻撃から1分以内に検知し、10分で調査を完了し、60分以内に封じ込め、対応を完了する」ことを可能にする体制を整えるということだ。同氏は「そんなことができると思うのか」という反論が寄せられるであろうことは予想しているといいつつも、「スレットハンティングを実行し、適切なEDR(Endpoint Detection and Response:エンドポイントでの検出と対応)プラットフォームを導入することで、この目標値は多くの企業で実現可能だ」と指摘。さらに「社内で人材を確保できない場合でも、マネージドサービス型のスレットハンティングを活用することで同等レベルの保護を実現できる」とした。

「3.Next Gen Protection:次世代の保護策」とは、最新の防御技術を導入するという意味だ。例えば、ウイルス対策ソフトに関してもかつてのシグネチャーベースのものから、未知の脅威にも対応できる人工知能/機械学習(AI/ML)技術を活用したものが利用可能になっている。実際に2020年に大きな問題となったSolarWindsのセキュリティ侵害の例でも、2019年の段階で同社ではこの攻撃で使われた「SUNSPOT」と呼ばれるマルウェアの実行をAI/MLを活用したツールを使って阻止することができていたことをブログで公表している。

「4.Drill:訓練」は、何かあった場合にどうすればよいか、あらかじめ訓練/トレーニングを行っておく必要があるという指摘だ。同氏は「最高のバックアップソリューション/最良のエンタープライズセキュリティモデルを導入していたとしても、多くの企業では何か起こった際にどうすればいいのかを理解していないし、ランサムウェアの被害に遭った際にもどうやってバックアップからデータを復元するのかのテストも行っていないことが多く、そのときになって慌てることになる」と指摘した。

「5.Know your adversary:敵を知る」は、まさに同社が取り組んでいる、「攻撃者の動機や使用するツールや技術、テクニックについて知っておく」ことで、有効な防御を行うことができるという指摘だ。

ユーザー企業に提唱する「5カ条」

こうした対策は特に目新しいものではなく、以前から繰り返し指摘されている内容ではあるが、まだできていない企業が多いということだろう。まずは基本的なところから確実に対策を積み上げていくことを推奨したい。