パロアルトネットワークス合同会社

技術本部長 乙部 幸一朗氏

本格的に狙われている日本企業

パロアルトネットワークスが確認したサイバー攻撃は、国内の製造大手企業とハイテク企業にターゲットを絞った標的型攻撃であった。攻撃者は、中国の江蘇省に拠点を置いていると言われるサイバー犯罪組織「DragonOK」であり、2014年末から日本や台湾の製造・ハイテク系企業を狙ってスパイ活動を行っていたとされている。

同社のレポートによれば、攻撃は2015年1月~3月の間に実行され、被害企業が保有する数台のPCにマルウェアを感染させたことが判明している。ただし、同社の調査範囲においては、情報漏洩などの実害は報告されていない。

今回の攻撃が注目されているのは、日本の文化に関わる攻撃手法が採られた点と、まったく新しい攻撃ツールが利用されている点に特徴があったためである。

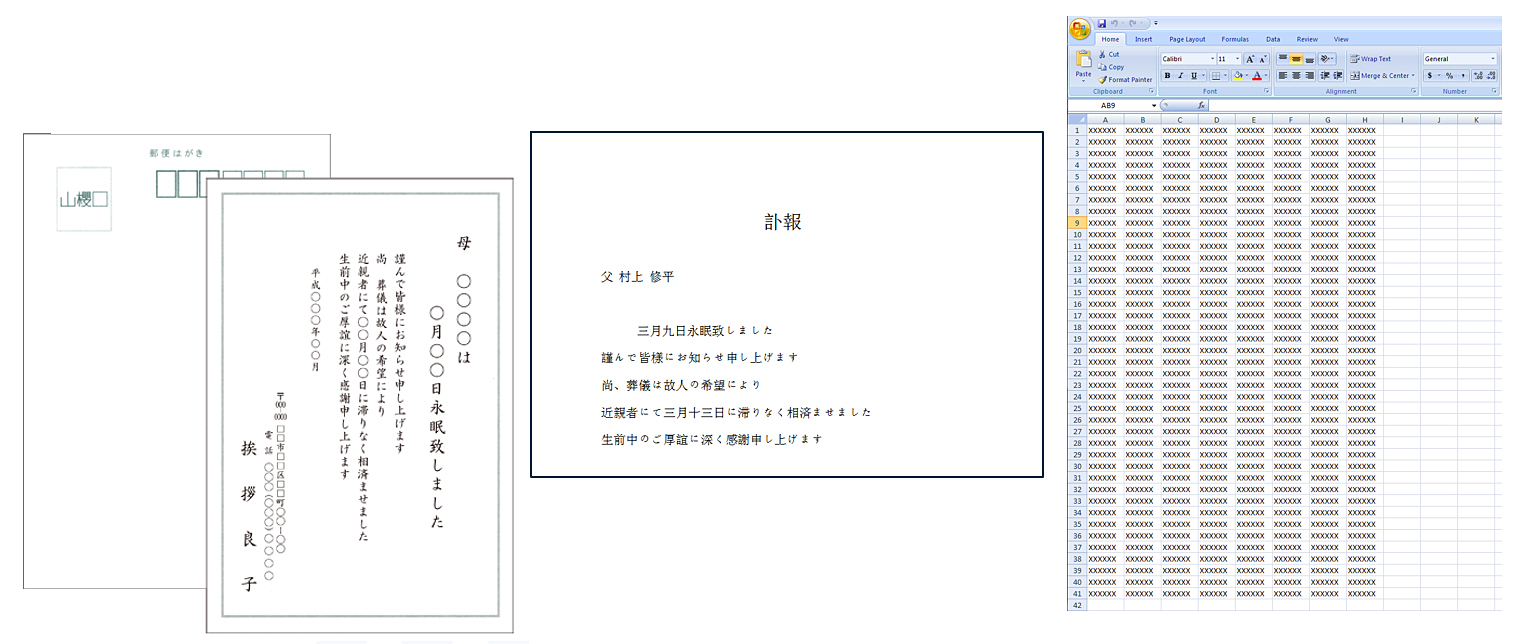

この攻撃は、対象組織の社員に送付されたメールが発端となっていた。この攻撃メールの一部には、「訃報」を伝えるドキュメントが添付されていたものがあった。実際には不正なプログラムを含む実行形式ファイルを偽装したものであったが、文面も日本の文化と日本語に通じた者でないと作成できない内容だった。

今回の攻撃で入口として利用されたファイル

今回の攻撃で入口として利用されたファイル

※クリックすると拡大画像が見られます

メールに添付された不正プログラムは、RAT(Remote Administration Tool)と呼ばれるタイプのマルウェアのダウンロードを試みていた。RATは、感染したシステムの管理権限を奪取する非常に危険な機能を持ち、キーロガーやスクリーンキャプチャ、ファイル操作などの攻撃活動を行う機能を持っている。

「今回のマルウェアの作成には、5つのツールキットが利用されていました。そのうちの1つは、世界中でも確認されたことのない新しいタイプのバックドアツールだったのです。『FormerFirstRAT』と名付けられたこのツールは、今回の攻撃のために新しく開発されたものと考えられます」(乙部氏)

現在のマルウェアは、一日に数万~数十万という単位で"新種"が生まれていると言われる。しかし、実際にはツールキットの組み合わせを変えたり、従来のマルウェアから少しデータを書き換えたりして作成されている。つまり、従来のシグネチャベースのアンチマルウェアでは検知できないだけで、本当の意味での"新種"とは言えないものがほとんどである。

しかし、今回発見されたマルウェアは、まったく新しいツールキットが利用されている点で、完全な新種と言えるだろう。

「これまで発見されている完全な新種のマルウェアは、欧米の組織を狙ったものが大半でした。しかし今回の攻撃は、日本の組織を狙うために新たなツールキットが開発されています。日本企業が、本格的に狙われはじめている証拠と言えます。今後も同様の攻撃は増えていくでしょう」(乙部氏)