今度は、完全にパッチを当てたバージョンのMicrosoftのInternet Explorerに影響のある穴が登場した。

US-CERTからの警告によれば、IE 6、IE 7、IE 8 beta 1を実行しているWindowsユーザーに対しさまざまな攻撃に利用できる、新しいゼロデイ脆弱性の脆弱性実証コードが公表された。

このコードはここで「sirdarckat」氏によって公表されたもので、脆弱性を利用して正規のサイトのiFrameをハイジャックし、対象サイトへのキー入力を読み取る方法を示している。これが起こるのは、Internet Explorerがドキュメントのフレームへのアクセスを正しく制限することができず、攻撃者が異なるドメインのフレームのコンテンツを修正できるためだ。

(Zero-day flaw haunts Internet Explorerを参照)

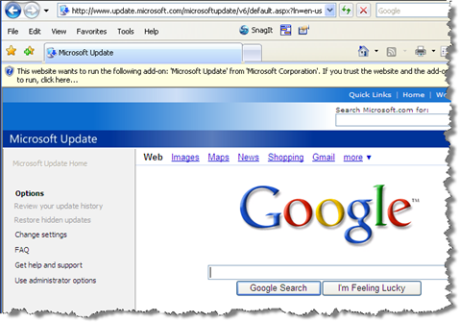

この(研究者のAviv Raff氏が作成した脆弱性実証コードの)スクリーンショットは、MicrosoftのWindows UpdateのサイトのフレームがハイジャックされてGoogleのホームページが表示されているところを示している。セキュリティ上考えられる影響は、恐ろしいものだ。

もし誰かがこのページを、Microsoft Updateのダウンロードページに似せて作ったページと入れ替えることができたら、何が起こるか想像できるだろうか。

US-CERTの勧告には次のようにある。

(Internet Explorer ‘feature’ causing drive-by malware attacksを参照)Microsoft Internet Explorerは、ドキュメントのフレームへのアクセスを正しく制限することができない。このため、攻撃者があるウェブページのフレームのコンテンツを任意のコンテンツで置き換えることが可能である。ただし、Internet Explorerはクロスドメインセキュリティモデルを強制することはできているようで、このことによって悪意のあるフレームが親ドキュメントに対し取ることのできるアクションは制限されている。例えば、異なるドメインのフレームが親ドキュメントのクッキーやHTMLコンテンツ、その他のドメイン固有のDOMコンポーネントにアクセスすることはできない。ただし、onmousedownイベントなどの、特定のドメインと結びついていないコンポーネントにはアクセスすることができる。このイベントを監視することで、IFRAMEは親ドキュメントへのキー入力を読み取ることができる。他のアクションも可能な可能性がある。

・・・ユーザーに特別に作成されたHTMLドキュメントを閲覧させることで(ウェブページやHTMLメールメッセージ)、攻撃者は異なるドメインに存在するウェブページの、ドメイン固有の要素にアクセスできる可能性がある。例えば、攻撃者はユーザーが異なるドメインのウェブページへの入力を行っている際に、キー入力を読み取ることができる可能性がある。

この記事は海外CNET Networks発のニュースをシーネットネットワークスジャパン編集部が日本向けに編集したものです。海外CNET Networksの記事へ