セキュリティベンダーのセキュアコンピューティングジャパンが開催した「Secure Japan Forum 2008」の基調講演に、NTTPCコミュニケーションズ 執行役員 事業企画部長の小山覚氏が登壇し、「汚れたインターネットの再生は可能か〜見えない化が進む攻撃手法との戦い〜」と題した講演を行った。

小山覚氏

小山覚氏

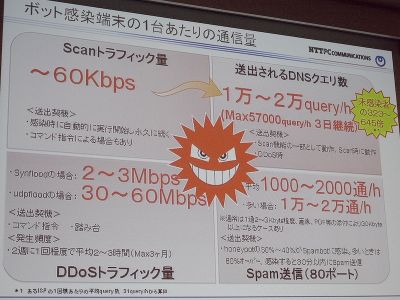

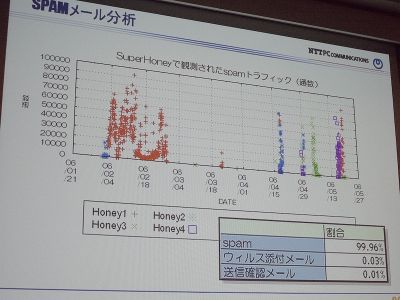

今回、小山氏はTelecom-ISAC Japanやサイバークリーンセンター(CCC)などで実施しているボットネット対策を中心に話を進めた。小山氏によれば、国内でボットネットに感染した端末1台からのScanトラフィックは60kbps以下と少ないが、DNSクエリは未感染PCの最大で650倍となる1時間当たり1万〜2万クエリ、メール送信数は1時間当たり1000〜2000通、多い場合は1万〜2万通が送信されているという。「最近の家庭のPCには、毎秒1000通のメールを送信できるパワーがある」と小山氏。

そのボットだが、ネット上に登場したのは2002年秋ごろといわれている。

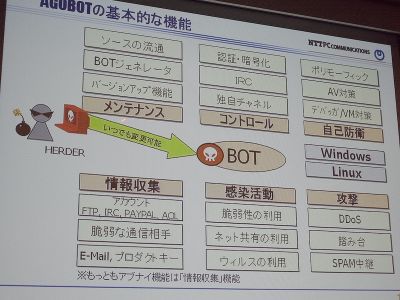

小山氏が最初期のボット「Agobot」のソースコードを入手して調べたところ、メンテナンス機能や自己防衛機能、攻撃機能など、さまざまな機能が搭載されており、「ありとあらゆる機能がてんこ盛りだった」(小山氏)。このようにたくさんの機能を備えるのがボットの特徴で、小山氏は「マルウェアの総合デパート」と表現する。

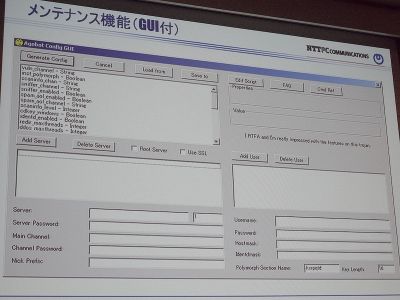

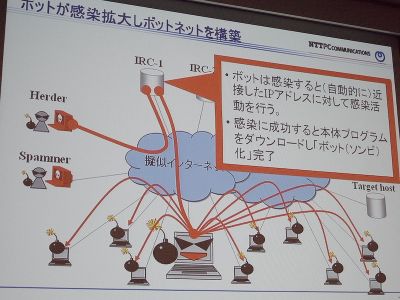

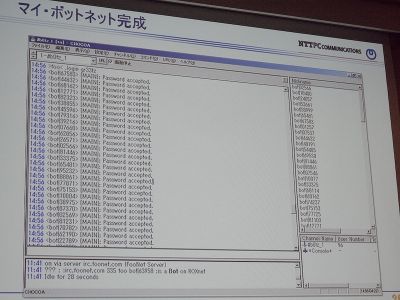

小山氏らは、rxBOTと呼ばれるボットのソースコードを入手し、閉鎖環境でテストしたり、外部からの通信は受けつつ、外部への通信は送信しないハニーポットを設置してボットの動作を観察し、その対策を検討してきた。

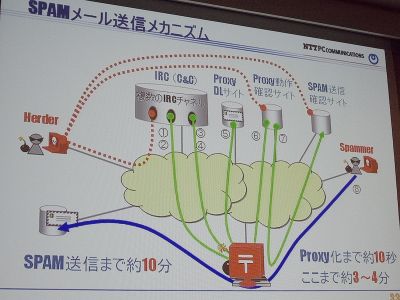

テストの結果、例えばボットがスパムメールを送信する場合、スパマーからのメールはランダムなTCPポートを利用し、ボットが転送するメールはTCP25番ポートを利用することが分かった。ISPにとっては、ボット(に感染したPC)が送信するメールは契約者のメールでありブロックできず、スパマーからのメールはランダムなTCPポートを使うためにブロックできない、という状況だった。

こうした状況に対して、日本では国内ISPやセキュリティベンダー、総務省、経済産業省が共同で「世界でも類を見ない」というCCCの運営を始めた。