シマンテックは6月6日、「楕円曲線暗号(Elliptic Curve Cryptography:ECC)」方式でのSSLサーバ証明書の商用利用に関する記者発表会を開催した。2月からECCでのSSLサーバ証明書の提供を開始している。

SSL通信は、「ウェブサーバ運営団体の実在性の証明」「ウェブサーバとウェブブラウザ間の暗号化通信」「データの改ざん検知」の3つで構成されている。実在性の証明には「公開鍵」暗号方式、暗号化通信には「共通鍵」暗号方式、データの改ざん検知には「ハッシュアルゴリズム」という技術が採用されている。

シマンテック SSL製品本部 SSLプロダクトマーケティング部 上席部長 安達徹也氏

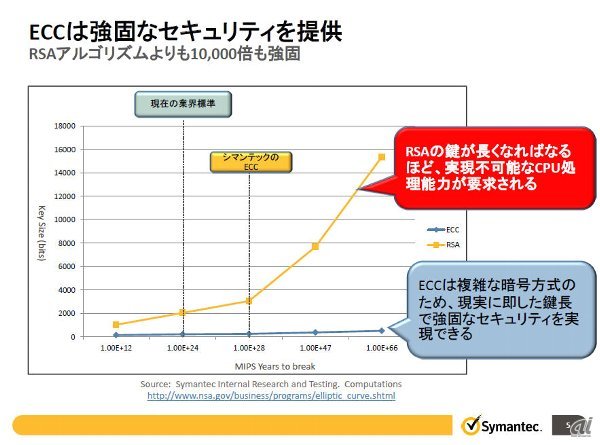

シマンテックが2月から提供しているのは、公開鍵暗号方式に使用されるECC、ハッシュアルゴリズムに使用される「SHA-2」だ。シマンテック SSL製品本部 SSLプロダクトマーケティング部 上席部長 安達徹也氏は、ECCについて従来のRSAよりも「離散対数問題の一方向性」(解析の困難性)に優れているという

ECCは複雑な演算で暗号化を実現しているが、短い鍵長でもリソースを圧迫することなく、強固なセキュリティを実現できることが特徴。RSAでは、鍵長が長くなるほどリソースの消費量が急激に増加していくため、現実的ではないという。

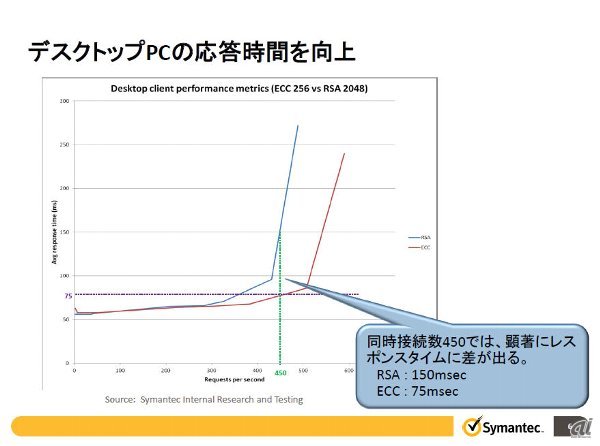

SSL通信で、その差が顕著に現れるのは大量の同時接続が発生した時。ハンドシェイクでの鍵交換とクライアントでの検証の過程で、ECCは鍵長が短いため高速な処理が可能になる。特に同時接続数450では、レスポンスタイムでRSAと大きな差が出る。

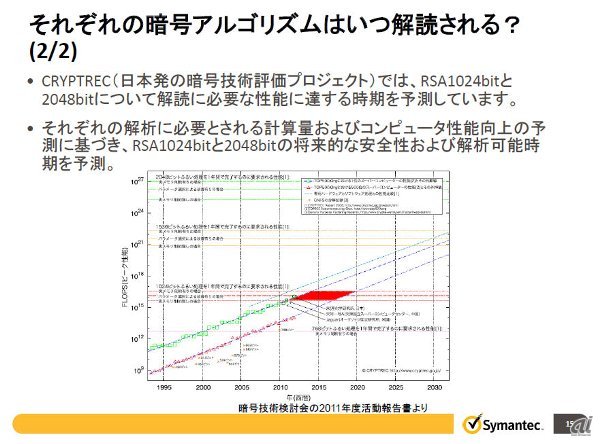

安達氏は、トラフィック集中時でもSSLによる通信の安全を維持しながら、サーバへの負担を抑えることができるため、サーバを増強するよりも効果的な対策であるとした。暗号アルゴリズムの解析手法や鍵の長さ、コンピュータの演算性能で、暗号が解読される時期が予測されている。しかしECCは、効果的な解読手法が発見されていないため、高い暗号強度を実現、解読の予測時期までは相当な余裕がある。