Symantecの研究者は米国時間10月1日、感染されたシステムでPtoPネットワークを構築するがIoTデバイスの安全性を支援するようにも見えるという「Linux.Wifatch」マルウェアについて詳細を報告した。監視したり情報を盗むような通常のマルウェアの活動を模倣しないコードであるWifatchの活動を調べたものだ。

Linux.Wifatchがマルウェアであることに変わりはない。あるセキュリティ研究者が2014年に最初に発見したもので、ホームルータに不自然な動きがあることから発見につながったという。感染したデバイスは、同じように感染したデバイスで構成されるPtoPネットワークの一部となった。マルウェアはPerlで書かれており、さまざまなアーキテクチャをターゲットにする。各アーキテクチャ向けに静的なPerlインタープリタを持つ。

提供:Symantec

Linux.Wifatchが通常のマルウェアとは大きく異なるのは次の点だ。デバイスが同マルウェア感染後、スマート冷蔵庫、ルータ、ホームセキュリティ製品などのIoT製品がPtoPネットワークに接続される。こう聞くと、これらIoT製品はPtoPネットワークに従属し、DDoS攻撃などに使われると思うだろう。

しかし、そうではなさそうだ。脅威についての最新情報が発行され、コードは変更しづらいようになっているため、「感染したデバイスを堅牢にしてくれる目的で実装されているようにみえる」とSymantecは報告する。

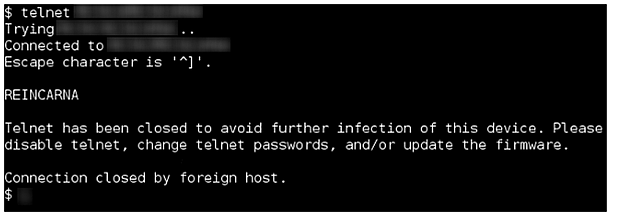

さらには、デバイスが感染後、WifatchはバックグラウンドプロセスのTelnetデーモンを停止し、さらなるアクセスを防ごうとするという。そして、パスワードを変更してデバイスのファームウェアをアップデートするようにというメッセージを残すとのことだ。

またWifatchは、スパイや遠隔からの制御を目的にコネクテッドホーム製品を狙う既知のマルウェアファミリなどの被害に遭ったIoT製品上のマルウェア感染を修正しようとするモジュールを持つという。

このように保護の特徴を持つWifatchだが、作者がダークサイドを持っている可能性があることも知っておくべきだ。

Wifatchは複数のバックドアを持ち、作者はこれを利用して悪意ある活動を行うこともできる。だが、暗号化された署名により、コマンドを送るのが作者であることを確認できるようになっている。コマンド&コントロールセンターは匿名化されたTorネットワークを通じて見えない仕組みになっている。

このようにWifatchは明らかに通常とは異なるマルウェアだ。Wifatchの作者が善意を持ち続けるのか、注目に価する。

感染が確認された国

感染が確認されたアーキテクチャ

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。