米調査会社Gartnerの推定によると、2015年にはスマートシティで11億台のIoTデバイスが稼働し、そのうちの45%はスマートホームとスマートビルに導入されるものになるという。これら大量の「インターネットに接続されたデバイス」がセキュアであるかどうかを調べ上げるには大変な労力が必要となるはずだ。しかし、IBMのX-Force Security Research and Developmentチームにとっては、追求するだけの意義が十分ある作業だったようだ。

このチームは1998年以来さまざまな名前で活動を続けてきている。設立当初は10名のエシカルハッカーで構成されていたチームは現在、世界各地にまたがった規模となり、IBMの顧客や一般大衆に対するアドバイスや、セキュリティコンテンツの配信のために、最新の脅威に関するトレンドを調査している。

同チームを率いるPaul Ionescu氏は、IoTデバイスが従来のITという範疇から外れているため、スマートビルや自動化されたビルに設置されているIoTデバイスにはほとんど注意が払われていないという点を示唆している。

同氏の意見は、チームの調査報告書「Penetration testing a building automation system」(ビルの自動化システムに対するペネトレーションテスト)でも裏付けられている。また同報告書には、ビル内の自動化されたシステムのセキュリティが侵害された際に想定される事態が記されている。

こういったデバイスに侵入されると、周囲の物理環境に対して多大な影響が及ぼされ、例えばウェブサーバの改ざんといった事態よりも深刻な結果を招く可能性がある。何の変哲もないオフィスビルであっても、データセンターの室温を一定に保つデバイスの制御が奪い取られれば、冷却ファンの停止や、サーバのオーバーヒートが引き起こされる可能性もある。

またこの報告書では、物理環境に対する影響もさることながら、IoTデバイスやそのネットワーク接続に対するセキュリティ侵害が発生した場合、コンピューティングインフラへのバックドアとして用いられる可能性についても言及している。

運用中のシステムに対するペネトレーションテスト

同チームのメンバーは当初、個々のデバイスをテストしようと考えていたが、それでは不完全であることに気付いた。このため、クライアント向けにビルの自動化システム(BAS)を運用している企業と連携するのが最適だとの考えに至った。

報告書には「われわれのエシカルハッキングチームは、商業オフィス内のセンサやサーモスタットを制御するBASの評価(ペネトレーションテスト)を実施することにした」と記されている。

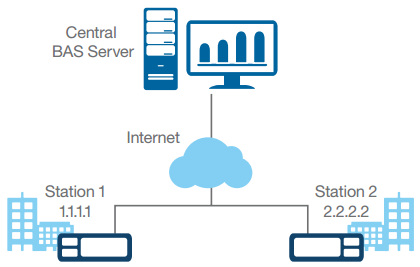

BASが遠隔地に配置されたセントラルサーバを通じて複数のビルを制御しているという事実により、テストはより興味深いものとなった。図Aはペネトレーションテストの対象となった、BASのセントラルサーバと2つのビル(Station 1とStation 2)の接続形態を示した図だ。

図A

提供:IBM

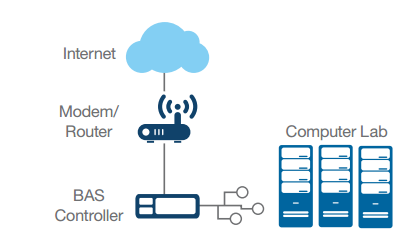

各Station、すなわちビルはルータを用いてインターネット経由で中央のBASサーバに接続されている(図B)。ビル内のBASコントローラはルータに接続されるとともに、ビル内のさまざまなセンサとも接続されており、中央のBASサーバに対してステータスを報告したり、中央のBASサーバから要求された変更を適用するようになっている。

図B

提供:IBM