トレンドマイクロは5月9日、2016年に国内で確認された標的型攻撃の分析レポートを公表した。2015年に猛威を振るった遠隔操作型ウイルス「EMDIVI」の検出が1%以下に低下井した一方、新たに「CHCHES」や「KVNDM」が確認され、「遠隔操作型ウイルスの代替わりの年」と報告した。

トレンドマイクロが検出した遠隔操作型ウイルスの割合

CHCHESは、2016年10月頃から確認され、侵入先組織の内部で活動する際に、ファイルの暗号化で感染端末固有のシステム情報を使用する。このため別の環境では複合や分析が困難という特徴を持つ。また初期潜入と内部活動時に、PowerShellへ命令を渡すだけのLNKファイルを用いるため、EXEやSCRなど実行形式のファイルを用いない「ファイルレス攻撃」を行う。

こうした動きには、攻撃者の検知や追跡から逃れる意図が読み取れると同社。ファイルレス攻撃への対策には、標的型メール対策や内部活動を監視するなどの組み合わせが重要だとし、業務で必要がなければPowerShellを無効にすることも有効だとアドバイスしている。

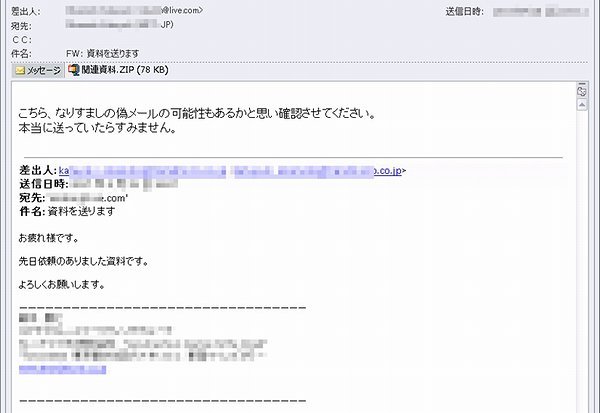

標的型攻撃での侵入段階で使われるメールでは、だましの手口がより巧妙化しており、「会議・行事関連」や「報告」といった業務への関係を受信者に信じ込ませる内容が使用された。特に、学生やフリーランス、組織のOBといった人物になりすまし、送信にフリーメールを使用しても不審に思わせないようにしたり、添付ファイルを開かせたりする手口が確認された。同社は、組織ではこうしたなりすましメールの情報を都度共有し、従業員への定期的な教育機会を設けることが重要だと解説する。

実例をもとにトレンドマイクロが作成した偽装メールのイメージ

2016年に同社がネットワーク監視で検出した標的型攻撃の疑いのある通信は、月平均で約40万件に上り、2015年の約26万件から約1.5倍に増加した。また、IT資産管理ソフトの脆弱性を突く攻撃も発生し、世界的に利用されているソフトウェアだけでなく、主に国内で利用されているソフトウェアの脆弱性にも注意すべきだと指摘している。