オンラインバンキングの不正送金などを狙うマルウェア「DreamBot」(別名Gozi、TSPY_URSNIFなど)に、新たな感染手法が確認された。ラックやトレンドマイクロが6月8日、相次いで注意を呼び掛けた。

DreamBotは、インターネットバンキング利用者などの端末に感染して、機密情報を盗み取ったり、不正送金を行ったりする。3月には日本サイバー犯罪対策センターからも注意喚起が行われている。

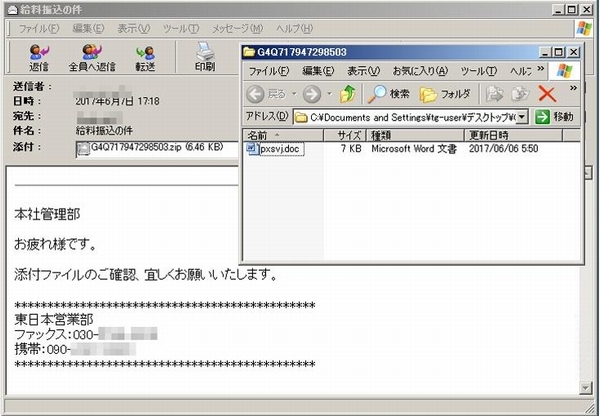

ラックによると、DreamBotの新たな感染攻撃では、これまでと同様に日本語のメールが使われるが、Microsoftが4月のセキュリティ更新プログラムで対処したOfficeの脆弱性(CVE-2017-0199)を突くZIP形式のファイルが添付されている。

ラックが確認したOfficeの脆弱性を悪用して感染を狙う攻撃メール

この中身は「pxsvj.doc」というリッチテキストで、ファイル内にOLEオブジェクトが埋め込まれ、不審なURLが記載されている。受信者がWordでpxsvj.docを閲覧すると、このURLから「3.xls」というファイルがダウンロードされる。3.xlsには不正なVBScriptが埋め込まれ、これが実行されるとPowerShellを通じて、最終的にDreamBotがダウンロードされるという。

またトレンドマイクロによると、DreamBotがブートキットを使ってセキュリティソフトに検知されることなく、継続的に活動する機能を備えたことが判明した。ブートキットはコンピュータの起動ドライブに感染して、OSが立ち上がる前に不正なプログラムを実行する。一般的なセキュリティソフトは、OSが起動されてから実行されるため、OSが実行される前の段階ではスキャンができない。

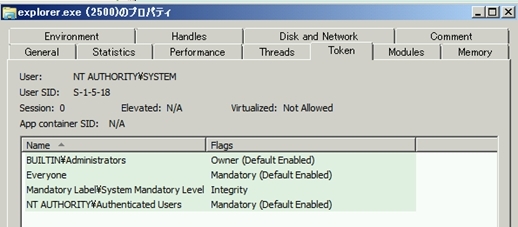

DreamBotは、攻撃者の指令サーバから「boot32.bin」「boot64.bin」のファイル名に偽装した不正なDLLをダウンロードし、Windowsの正規プログラムの「Explorer.exe」にこのDLLを挿入する。この処理はメモリ上で行われ、アンチウイルスソフトのファイルスキャンでは検知できないという。

同社の解析では、このDLLにWindowsの脆弱性(CVE-2016-7255)を突いて権限昇格を行うコードが見つかった。権限昇格が行われると、起動ディスクの11セクタや先頭パーティションのブートセクタのデータが改ざんされ、ブートキットに感染した状態になる。元のマルウェア本体ファイルや設定などの痕跡は削除され、以降に感染を特定することが困難になるとしている。

脆弱性の悪用で権限昇格されてしまった状況(出典:トレンドマイクロ)

両社とも、メールの添付ファイルを安易に開かないことが基本的な回避策だとし、OSやソフトウェアを最新の状態にして脆弱性を解消しておくことも必要だとアドバイスしている。