エンドポイントセキュリティを手掛けるウェブルートは6月15日、2016年の脅威動向を分析したレポートを発表した。実行形式型マルウェアやPUA(Potentially Unwanted Application=好ましくないとされるアプリケーション)の検出が減少し、セキュリティ製品の検知を逃れる手口が広まっていると指摘した。

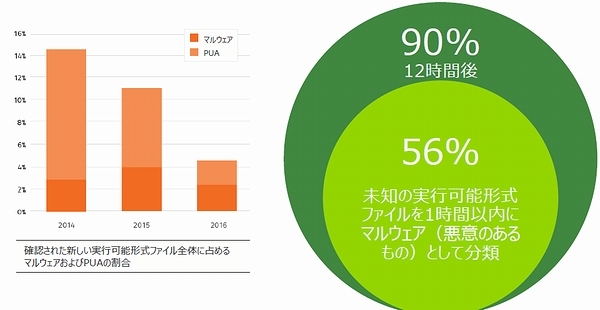

報告書によれば、実行形式型マルウェアとPUAの検出は3年連続で減少しており、2016年は実行形式型マルウェアが2.5%、PUAが2.6%だった。製品技術本部シニアプリセールスエンジニアの中村多希氏は、こうした減少の背景に「ポリモーフィック型」マルウェアの台頭があると解説した。

実行形式型マルウェアやPUA(迷惑アプリ)が減る一方、シグネチャ型検出を逃れるポリモーフィック型が増えているという(出典:ウェブルート)

ポリモーフィック型マルウェアは、マルウェアとしての機能を維持しつつも、コードの一部がさまざまに改変されているもの。従来型のウイルス対策ソフトは、マルウェアのパターンを定義化したシグネチャを用いてスキャンする。攻撃者は、パターンにあてはならないようにマルウェアを改変することで、シグネチャによる検出を逃れる狙いがある。

中村氏によると、同社製品で検出されたマルウェアの96%が、1度しか出現しておらず、攻撃者がポリモーフィックの手法を駆使して"使い捨て"マルウェアを大量生成している恐れがある。高度な知識が無くても手軽にマルウェアを作成できるツールやサービスの普及が、ポリモーフィック型マルウェアの増加につながっているようだ。

また実行形式型マルウェアの減少については、メールに添付したり、メールのリンク先サイトからをダウンロードさせたりする攻撃をブロックする対策が有効に機能しているとも分析する。

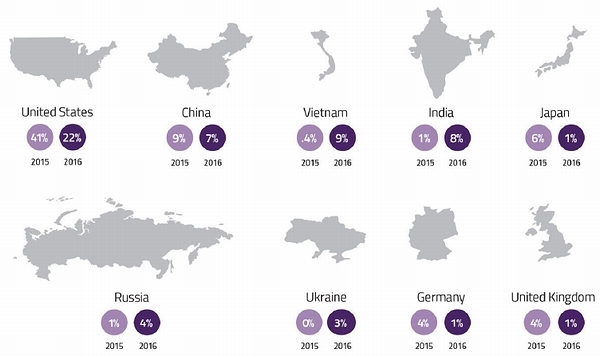

一方、マルウェアや脆弱性攻撃ツール、フィッシングサイトなどをホストしている悪質なIPアドレスは3300万以上が見つかった。このうち約88%は、同社の脅威リストへの登録が1回のみというアドレスで、ポリモーフィック型マルウェアと同様に、攻撃者がIPアドレスを使い捨てている様子がうかがえる。一方で、リストへの登録と解除が平均18回というアドレスも約1万あり、攻撃使ったIPアドレスを再利用するケースもあるという。

悪質なIPアドレスのホスト国は、米国や日本、ドイツ、英国などで割合が減少し、ベトナムやインド、ウクライナ、ロシアでは増加している(出典:ウェブルート)

この他に、フィッシングサイトの84%が平均15時間で消滅しており、長いものでは49時間、短いものでは15分というケースが確認された。フィッシングサイトに悪用された企業やブランドは、ITと金融の2つが大半を占め、ITではGoogleやYahoo、Apple、金融ではPayPalやWells Fargoになりすます攻撃が目立ったとしている。

ポリモーフィック型マルウェアのような"使い捨て型"の攻撃手法に対して、同社では定義ファイルを使わず、世界中の観測網やユーザー、協業ベンダーなどから提供される脅威情報をクラウド基盤で解析し、短時間で判定できるようにしているという。