インターネットでドメイン名とIPアドレスの変換を行う「Domain Name System」(DNS)において、その最上位のルートゾーンでDNS SECurity extensions(DNSSEC)に必要な署名鍵を交換する初めての作業が7月1日に始まった。この更改に伴う影響として、9月19日にウェブやメールが使用できなくなる可能性が懸念され、内閣サイバーセキュリティセンター(NISC)やネットワーク管理団体などから注意喚起が出されている。

インターネットを利用する際、一般のユーザーは「http://~」などのドメイン名を利用するが、実際にウェブサイトなどへアクセスするには、接続先のコンピュータに割り振られた数字のIPアドレスを利用する。このドメインとIPアドレスを変換する作業は「名前解決」と呼ばれ、DNSがその役割を果たしている。

今回の作業は、電子署名の仕組みを利用してDNSサーバから送信されるIPアドレスとホストコンピュータ名の情報が信頼できるものであることを証明するDNSSECで、DNSのルートゾーンにおける署名鍵(ルートゾーンKSK)を更新する。DNSSECは、正規サイトのドメイン情報など不正に改ざんしてユーザーを悪質なサイトに誘導する「キャッシュポイズニング」と呼ばれる攻撃などを防ぐために世界中で導入されつつある。

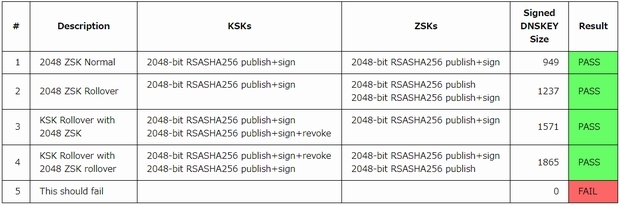

なお、DNSにはドメインを管理する「ゾーン」と呼ばれる単位があり、DNSSECではこのゾーンに署名する鍵(ゾーン署名鍵=ZSK)とZSKに署名するKSKが使われる。通常、ZSKは3カ月ごとに更新されている。ルードゾーンにおけるKSK(ルートゾーンKSK)の更新は5年に一度とされてきたが、実際には今回が初となる。

9月19日の発生が懸念される影響とは、ルートのDNSサーバからの応答パケットに新旧のKSKとZSKが含まれることでデータ量が大幅に増加(IPフラグメントと呼ばれる)することで、正常な名前解決ができず、ウェブサイトにアクセスしたり、メールを配信したりできなくなるというもの。KSKとZSKは事前に公開されるが、今回の作業に伴って最初のIPフラグメントが9月19日に発生する恐れがある。

この影響を受ける恐れがあるのは、インターネットサービス事業者などキャッシュDNSサーバの全ての運用者とされるが、状況によってはDNSSECを導入していない場合や、企業や学校などのネットワークにも及ぶ可能性があるとされる。

NISCなどは対応策として、まずキャッシュDNSサーバがIPフラグメントによって名前解決に失敗しないかを確認する(ウェブでの確認方法はこちら。コマンドラインでは「dig +bufsize=4096 +short rs.dns-oarc.net txt」と入力する)し、BIND9やUnboundといったキャッシュDNSサーバのソフトウェアのアップデートや、キャッシュDNSサーバでのDNSSECのトラストアンカーの自動更新を挙げる。

ウェブの確認で問題ない場合は、このように表示される

今回の更新作業は、ルートゾーンを管理するICANNによって2018年3月まで実施され、この間に幾度かのIPフラグメントの発生が懸念されている。各機関では管理者に、IPフラグメントにつながりかねないUDPメッセージサイズの増大に注意するよう呼びかけ、キャッシュDNSサーバでUDP受信サイズを4096オクテットの検索結果が受信できるように設定してほしいとアドバイスしている。

ルートゾーンKSKの更新におけるDNSKEY応答サイズの変化(出典:日本レジストリサービス)