情報処理推進機構(IPA)は3月22日、モノのインターネット(IoT)製品およびサービス開発者を対象に実施したセキュリティ対策と意識調査の結果を発表した。開発段階でセキュリティ基準などが「ある」という企業が4割に満たないなど、厳しい実態が判明した。

調査は2017年11~12月に、IoTの製品やサービスを開発している民間の1500法人を対象にアンケート(コンサルや広告代理店など一部は除外、120社は製品が複数分野にまたがるため1社あたり3部)を行い、205件の有効回答があった。

まず製品開発段階で全社的なセキュリティ方針や基準が「ある」とした組織は35.6%で、「ない」は30.2%、「検討中」は28.8%だった。組織内に具体的な手順や技術に関する規則などが「ある」との回答は、開発時の企画・設計、製造、検査のいずれのフェーズでも3割に満たない結果だった。製品・サービス別では、コンシューマー向けIoT機器を手掛ける回答組織で「ある」としたところは1つもない(ゼロ件)。

開発段階のセキュリティ方針・基準の有無(出典:IPA)

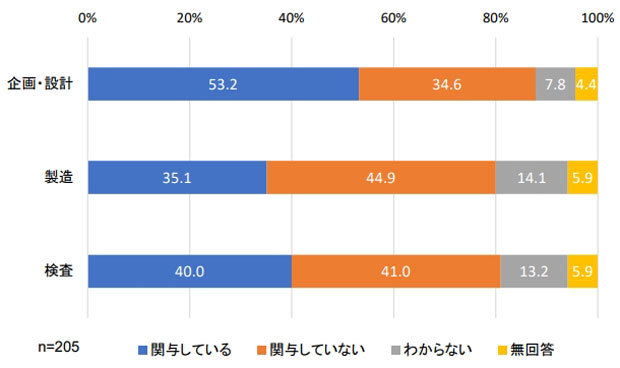

また、企画・設計、製造、検査の各フェーズでセキュリティ担当者が関与している割合は、企画・設計フェーズでは53.2%に上ったが、製造と検査フェーズは4割弱にとどまる。

開発段階別のセキュリティ担当部門の関与(出典:IPA)

一方で、開発時に脆弱性対策を考慮しているとの回答は68.3%に上る。実施している内容では、オープンソースソフトウェア(OSS)など外部ソフト利用時の既知の脆弱性の確認や更新機能の実装が最も高く(ともに57.9%)、以下は製品出荷前のセキュリティテストなどの実施(57.1%)やセキュアプログラミング技術の適用(41.4%)となっている。

販売段階(サポート中)における脆弱性対応では、全社的な方針が「ある」組織は32.2%で、このうち7割近くが情報システム部や品質管理部門で対応していることが分かった。

サポート期間中の全社の脆弱性対応方針(出典:IPA)

サポート中の製品やサービスで実際に脆弱性が見つかったケースは26.6%で、ネットワーク機器では62.5%に上る一方、それ以外の製品やサービスはいずれも2割弱から3割強だった。脆弱性が発覚した経緯は、IPAやJPCERT コーディネーションセンターからの連絡が44.4%で最も多い。以下は社内の脆弱性検査(38.9%)、顧客からの指摘(29.6%)、セキュリティ企業からの指摘(18.5%)などで、第三者からの指摘で把握するケースが目立つ。

販売段階の脆弱性発見経路(出典:IPA)

なお、「脆弱性対策が不可能な場合があるか」との問いに、「ある」は13.7%、「ない」は27.3%、「分からない」は53.7%だった。「ある」とした理由では、機能が必要最低限でパッチ適用が困難との回答が42.9%で最も多く、連続稼動が前提でパッチ適用が困難(25.0%)や対策を検討する人員の不足(21.4%)も目立っている。

脆弱性を修正するパッチをリリースしてから1年以内のユーザー側の適用状況を把握しているかとの質問では、31.1%が「把握していない」とする一方、22.2%が「把握しているが適用率は答えられない」とするなど、7割近くがユーザー側のパッチ適用率まで把握できると答えた。

サポート終了後(EOS)に脆弱性が発覚した場合に対応方針は、「ない」が47.8%、「検討中」が25.4%、「分からない」が11.2%で、大半の組織がEOSによる脆弱性対応策を整備していないことが分かった。EOS後に発見された脆弱性の対応策では、回答は14件ながら、42.9%が「対策せず、最新製品・サービスの利用を呼び掛ける」、28.6%が「パッチを作成、配信する」、14.3%が「その他」とした。

調査結果を受けてIPAは、同日にIoTのセキュリティなどに関するドキュメントとして、「IoT製品・サービス脆弱性対応ガイド」と「つながる世界の品質確保に向けた手引き」「つながる世界の品質確保チェックリスト」の3点を公表している。