セキュリティ企業のITガードは、中小企業向けのエンドポイントセキュリティソフト「AppGuard Solo」を5月7日から提供するすると発表した。従来の「検知技術」型(定義ファイルや機械学習、レピュテーション、ホワイトリストなど)とは一線を画す技術だとし、未知のマルウェアも阻止するという。同社 執行役員 プロダクト技術マネージャーの吉川剛史氏と代表取締役の前田悟氏に話を聞いた。

ITガード 執行役員 プロダクト技術マネージャーの吉川剛史氏(左)と代表取締役の前田悟氏

――AppGuardの概要はどのようなものでしょうか。

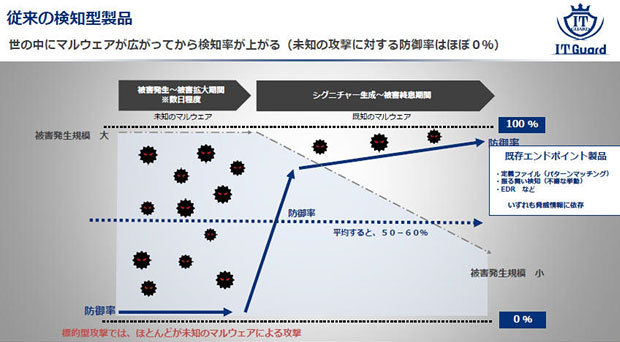

吉川氏:AppGuardのコンセプトは、システムの正しい動作と機能を守るというものです。私たちは、これまでのエンドポイント対策製品を「検知型(IoC:Indicator of Compromise)」と呼んでいます。パターンファイルや振る舞い検知、人工知能(AI)を活用するなど、進化はしていますが、過去に起こったインシデントがないと検知できません。

従来型の対応イメージ(出典:ITガード)

これに対してAppGuardは、攻撃の兆候があった時にだけそれを阻止する「IoA型(Indicator of Act)」です。そのため検知をしませんし、駆除もしません。プロセスレベルで不正な行為を未然に阻止するだけという、非常にシンプルなものです。逆に言えば、「例えウイルスに侵入されても発症しないのであれば安全」という考え方です。ですから、(攻撃者が検知を回避するために)ファイルを難読化するなどの手法も全く意味がありません。検知を行わないのでアップデートが不要ですから、そのためのインターネット接続も不要です。

マルウェアは、メールやファイル、ウェブブラウザといった経路で侵入してきます。そこをAppGuardが監視します。いわゆるアプリケーション層ではなく、プロセスレベルで、例えば、パスワード情報を持ったメモリやWindowsが起動する際に読み込むレジストリキーなどを監視します。カーネルモードで動作し、全てのプロセスをインターセプトしているような形ですね。

――この他に、どのような特徴がありますか。

吉川氏:非常に軽いエンジンで動いていることが挙げられます。インストールファイルも実際の容量は10Mバイト強ですし、実際のエンジンも1Mバイト以下と、非常に軽量です。メモリやCPUの消費が少ない、軽いソフトと言えます。

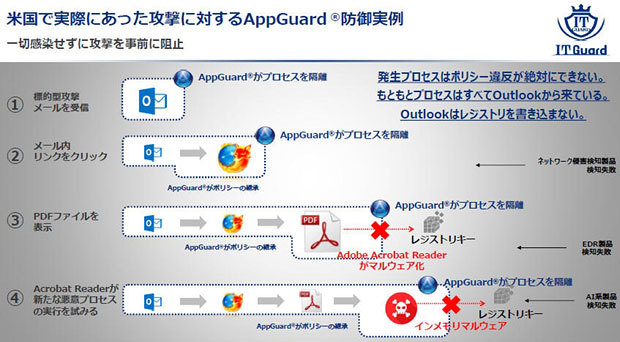

もう一は、子プロセスまで監視する「ポリシー継承」です。実際にAppGuardが標的型攻撃を止めた事例ですが、このケースでは最初にOutlookで標的型攻撃メールを受信しました。そのメールにはURLリンクがあり、これをクリックすると、PDFファイルをダウンロードするウェブサイトに誘導されますが、PDFファイルにはAcrobatの脆弱性を悪用する攻撃が仕掛けられていました。

これをプロセスレベルで見ると、Outlookの子プロセスとしてウェブブラウザが起動し、誘導先のウェブサイトにある不正なPDFファイルを開くために、Acrobatがウェブブラウザの子プロセスとして起動します。このようにプロセスが移行しても、AppGuardはポリシーを継承します。このケースは、PDFファイルを表示して脆弱性を悪用し、レジストリキーに悪意あるコードを注入、実行するものでしたが、AppGuardは悪意あるコードが実行される段階で攻撃を止めました。

AppGuardによる対応イメージ(出典:ITガード)

具体的には、Outlookからウェブブラウザ、Acrobatへとプロセスが進んでも、AppGuardがポリシーの範囲を自動的に拡大、継承することで、最終的に攻撃を止めます。これを「アイソレーションテクノロジー」と読んでいます。(攻撃に悪用されやすい)PowerShellやコマンドプロンプトも監視対象ですので、DLLなどの改ざんやSys32へのファイルドロップなど、悪意のある動きが起きた時点でAppGuardのポリシーと衝突し、受け答えが限定され、攻撃が封じ込められるわけです。デフォルトのポリシーに脅威の入口になり得るアプリケーションが設定されていますし、追加することできます。

最近では、さまざまなマルウェア対策ソリューションが登場していますが、やはり、それらだけでは判別できないケースがあり、セキュリティ監視センター(SOC)が人的なリソースをかけて対応しています。SOCのスタッフには高度なスキルが求められ、その人件費が必要です。一方、AppGuardは高度なスキルを持つ人材を必要としないため、セキュリティ対策の運用コストを低減できるメリットは大きいと思います。