Linuxシステムで実行可能な新しいバックドア型トロイの木馬が、ハッカーによって開発されている。「SpeakUp」という名前のこのマルウェアは現在、主に中国にあるLinuxサーバに配布されているという。

最近の相次ぐ攻撃の背後にいるハッカーは、「ThinkPHP」フレームワークの脆弱性を利用して、サーバをこの新しいマルウェアに感染させている。

このトロイの木馬が脆弱なシステムで足がかりを得たら、ハッカーはそれを使ってローカルの「cron」ユーティリティを変更し、起動の永続化やシェルコマンドの実行、リモートのコマンド&コントロール(C&C)サーバからダウンロードしたファイルの実行、自らのアップデートまたはアンインストールを行う。

この新しいバックドアは、Check Pointの研究者らによって約3週間前に初めて発見し、研究者らは米国時間1月14日にサンプルを分析したとしている。SpeakUpには組み込みのPythonスクリプトも付属しており、同マルウェアはそのスクリプトを使用して、ローカルネットワーク経由で拡散するという。

このスクリプトはローカルネットワークをスキャンしてオープンなポートを探し、事前に定義されたユーザ名とパスワードのリストを使って近くのシステムに総当たり攻撃を仕掛け、7つの脆弱性の1つを悪用してパッチ未適用のシステムを乗っ取ることができる。

新しいマシンに感染すると、SpeakUpはこれらの新しいシステムに自らを展開する。Check Pointによると、SpeakUpは6種類のLinuxディストリビューションのほか、「macOS」システム上でも動作可能だという。

スキャンして感染するこの最近のキャンペーンを実行しているグループは、SpeakUpを利用し、感染したサーバに仮想通貨「Monero」のマイナーをデプロイしている。Check Pointのチームによると、このグループはこうしたキャンペーンを開始して以来、107Monero(約4500ドル相当)を獲得しているという。

SpeakUpの作者は現在中国語のみのPHPフレームワークにある脆弱性(CVE-2018-20062)を悪用しているが、容易にほかのエクスプロイトに切り替えて、広範な標的にバックドアを拡散できるとみられる。ThinkPHP以外を標的にしているのは確認されていない。

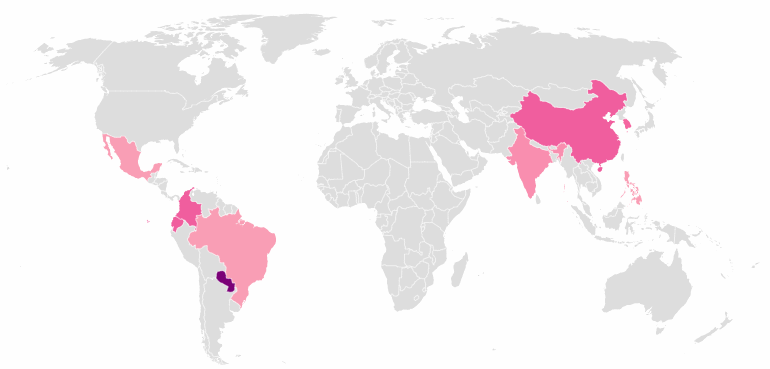

現在の感染状況を示したCheck Pointの地図によると、SpeakUpの被害は主にアジアと南米でみられるようだ。

提供:Check Point

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。