サイバー攻撃の主な手口は、詐欺的なメッセージの送信や通信内容の盗聴、ユーザーの認証情報の窃取、なりすましログイン、ウェブサイトの改ざん、マルウェアのダウンロード、不正スクリプトによる正規ツールの悪用、機密情報の探索・窃取――など実に多くのものが挙げられる。攻撃者が単一の手法を使うのは昔の話で、現在はここで挙げた以外のものも組み合わせて実行する。

こうした変化は、セキュリティの脅威を日々監視、分析している専門家のみならず、この分野に携わるほぼ全ての人にとって“常識”だろう。それでも「サイバー攻撃に使われたマルウェア」といった見出しのニュースを耳にすれば、その部分に注目してしまい、脅威の他の部分への関心が薄れてしまいがちだ。

米CrowdStrike 技術戦略担当バイスプレジデントのMichael Sentonas氏は、「当然ながらサイバー攻撃の手口はマルウェアだけではないものの、それでも人々は『サイバー攻撃=マルウェア』と考えてしまいがちだ」と警鐘を鳴らす。同社が2018年の脅威動向を分析した2019年版のレポートによれば、攻撃手法で目立つのは、ユーザーの認証情報を使ったなりすましログインや、正規ツールを悪用する不正スクリプトであり、マルウェアの比率はそれほど高くはない。「非マルウェア攻撃の増加が目立った1年」(Sentonas氏)という。

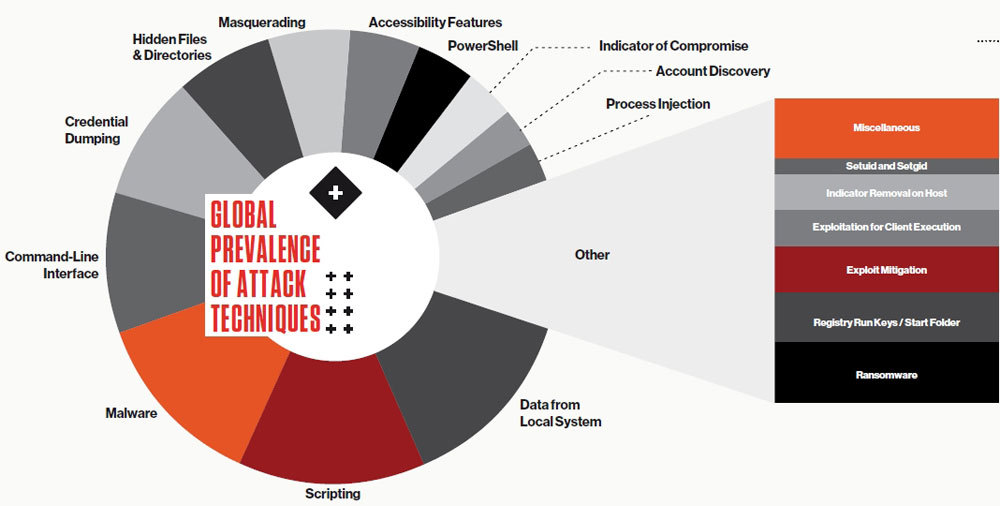

2018年のサイバー攻撃で見られた主な手口の内訳では、マルウェアの割合が高いわけではなく、ここにあるような多様な手口が組み合わされて実行されている(出典:CroudStrike)

同レポートでは、攻撃者組織の傾向も分析している。特に国家の支援を背景にスパイ活動や破壊的な行為を目的にしているとされる組織に関して、標的のIT環境への初期侵入から侵入範囲を広げる(通称「ラテラルムーブメント」=水平移動)までの時間(同社は「ブレークアウトタイム」と呼称)は、ロシアが背景とされる組織「Bears」では18分49秒、北朝鮮が背景とされる組織「Chollimas」では2時間20分14秒、中国が背景とされる組織「Pandas」では4時間26秒だったという。

「これは平均的な時間であり、もちろん組織ごとに時間差がある。しかし傾向として、ロシア系とされる組織は短時間で破壊的な活動を狙い、中国系とされる組織は時間を掛けてスパイ活動を展開する。組織が用いる手口は異なるが、一方で攻撃コードを共有しているような様子もある」(Sentonas氏)

また、仮想通貨などの金銭的な利益を狙う「サイバー犯罪」の動向も常に変化する。多くのセキュリティレポートでは、2017年に“ブーム”を見せた身代金要求型の「ランサムウェア」が2018年に下火となり、ランサムウェアに代わって仮想通貨を発掘するスクリプトなどの台頭が指摘された。ただランサムウェアの脅威が消えたわけではなく、「不特定多数から特定の組織に標的を絞り、身代金の平均要求額も数百ドルから5万ドルに増えた。我々が監視する『Boss Spider』と呼ぶ組織は1度の攻撃で310万ドルを稼いでいる」とSentonas氏は解説する。

加えて2018年は、「ビジネスメール詐欺(BEC)」の脅威も拡大した。「かつては『ナイジェリア詐欺』と呼ばれた手口だが、欧米を中心に流行し、今後は東アジアにも拡大すると見ている」(Sentonas氏)

攻撃者の特徴や目的、手口の種類とその変化を挙げればきりがない。それでも被害を免れるために攻撃を防ごうとすれば、こうした脅威を理解して備えざるを得ない。Sentonas氏は「検知:1分、調査:10分、対応:60分」という脅威対応プロセスの“理想”を目指すべきと語る。「もちろん現実的には難しい。それでも脅威を防ぐには迅速な検知と初動による対応しかない。脅威への広い理解が素早い検知の助けになる」

セキュリティの脅威に詳しい専門人材は世界的に不足し、世界中の組織がその能力を欲している。Sentonas氏は、「獲得が難しいなら専門企業のリソースを借りる手もある」と話すが、そのリソースもまた有限だ。サイバーの攻撃や犯罪が日常の脅威となる中で、昨今は防御側に、高度な対策ができるところとできないところの二極化が加速しているとの声も聞かれる。

「脆弱性にはきちんとパッチを当てる。ログイン方法は多要素認証にする。まずはセキュリティ対策の基本中の基本を心がけ、“クリーン”な環境を確保することに努めるしかないといえる」とSentonas氏。結局は、守る側が当事者として脅威を理解し、被害を食い止めていく意識と行動を実践しなければならないというセキュリティ対策の“原理原則論”に行き当るが、「サイバー攻撃=マルウェア?」といった漠然としたイメージで恐れたり、基本的な対策を面倒がったりするような状態からそろそろ脱却すべきだろう。