2019年に入って、公式の「Google Play」ストアで危険な「Android」スパイウェアの存在が確認されたが、今回、そのスパイウェアの「iOS」版がセキュリティ研究者らによって発見された。

サイバーセキュリティ企業Lookoutのセキュリティ研究者らによると、iOS版はAndroid版ほど洗練されておらず、Appleの公式ストア「App Store」では配布されていないという。

Androidを狙う「Exodus」が3月に発見されていた

このスパイウェア「Exodus」は、イタリアのアプリメーカーConnexxaによって開発された。Connexxaは、イタリアで監視ツールを提供していることで知られる。

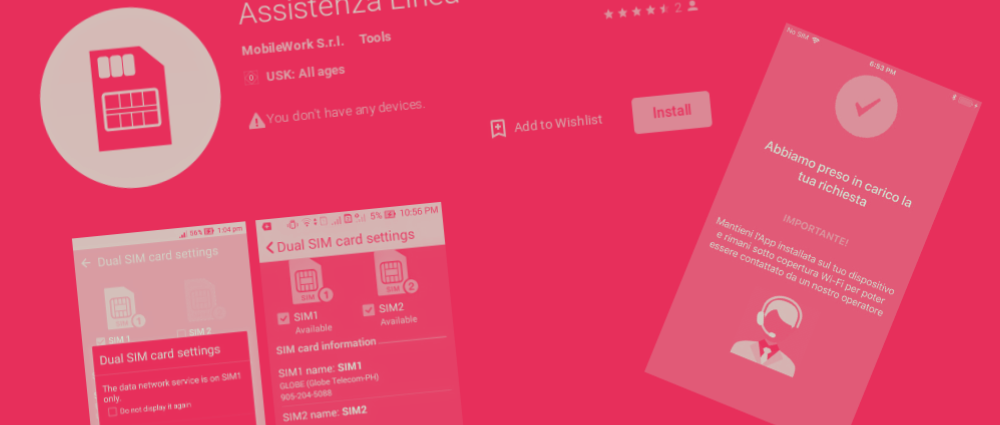

Security Without Bordersのセキュリティ研究者らは3月、Google Playストアにアップロードされたアプリの中にExodusが隠されていることを発見した(これらのアプリは既にストアから削除されている)。

研究者らによると、このスパイウェアはAndroidデバイスをルート化する機能や高度なスパイ機能群を備えており、攻撃者はそれらのスパイ機能を使って、感染したデバイスをさまざまに制御することができたという。

洗練されていないバージョンのExodusも見つかる

しかし、米国時間4月8日に公開され、「Kaspersky Security Analyst Summit」カンファレンスで発表される研究結果の中で、Lookoutのチームは、2018年に見つけたExodusのサンプルの分析中に同スパイウェアのiOS版を発見したことを明らかにした。

Bauer氏によると、iOS版はイタリアとトルクメニスタンの携帯通信事業者に偽装したフィッシングサイトを通してダウンロード提供されているという。

Exodusに感染したiOSアプリは、Appleが発行したエンタープライズ証明書で署名されていた。そのため、被害者はApp Storeの外部からでも、それらの悪意あるアプリをインストールすることが可能だった。Appleは最終的にこれらの証明書を無効にした。

Bauer氏によると、少なくとも5年前から開発が続けられていたAndroid版に比べると、iOS版は完成度がはるかに低く、比較的新しいプロジェクトであることを示唆しているという。

iOS版では、連絡先と写真、ビデオ、音声記録、GPS情報、デバイスの位置情報を収集および窃取できた。遠隔で音声を録音することもできたが、Android版に比べると、侵入の程度ははるかに浅く、感染したデバイスを完全に制御することもできなかった。

Android版とiOS版の間につながりがあることも明白だった。iOS版はAndroid版と同じC2(コマンド&コントロール)インフラを利用するだけでなく、同様のプロトコルも使用していたからだ。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。