Trend Microは米国時間3月19日、ロシア政府の支援を受けたハッキンググループが、インターネットをスキャンして脆弱性を持つメールサーバーを見つける作業に力を入れていることを明らかにした。

同社が発表したレポートは、「APT28」と呼ばれるグループの活動について扱ったものだ。同グループは「Fancy Bear」「Sednit」「Pawn Storm」などの名前で呼ばれることもある。

APT28は2004年から活動を続けており、ロシア軍の情報機関であるGRUのために活動していると考えられている。2016年に米民主党全国委員会のメールサーバーをハッキングした攻撃グループの1つでもある。

過去の報告によれば、APT28はこの10年間、主な攻撃手段としてスピアフィッシング攻撃を使用している。同グループは15年以上にわたって、選ばれた標的をターゲットとして、巧妙に作成されたメールとゼロデイ脆弱性を利用して被害者をさまざまなマルウェアに感染させる手法を使っていた。

インターネットをスキャンして脆弱性を持つサーバーを発見

しかし、Trend Microが3月19日に発表したレポートによれば、APT28の活動には大きな変化が見られるという。

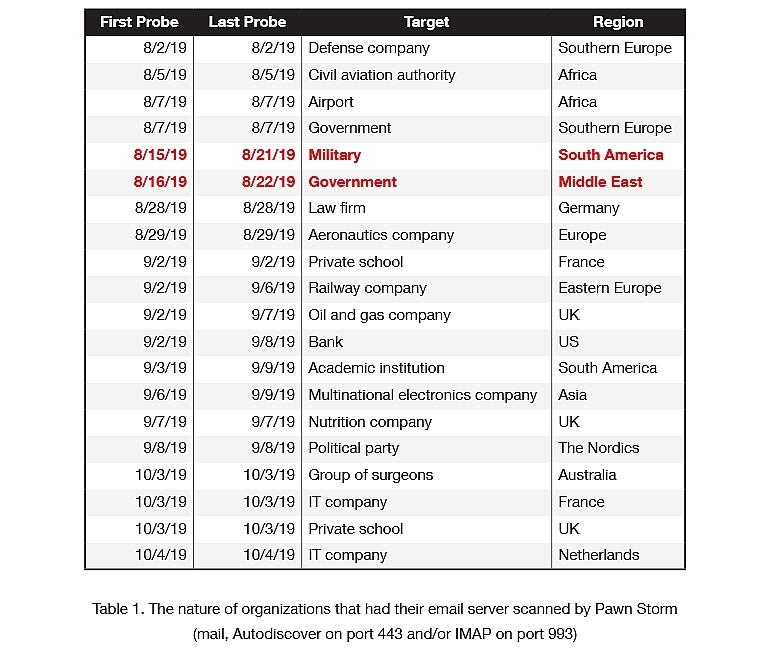

APT28は、スピアフィッシングとマルウェアを使った攻撃も引き続き行っている一方で、インターネット上のTCPポートの445番と1433番をスキャンし、脆弱性を持つウェブメールサーバーや、「Microsoft Exchange」の自動検出サービスを発見しようとしている。

同グループが脆弱性があると判断したサーバーにどのような攻撃を行っているかは不明だが、目的がサーバーに保管されている秘密情報を盗むことであれ、そのサーバーをほかの作戦の足がかりとして利用することであれ、パッチが適用されていないシステムを乗っ取ろうとしていることは想像に難くない。

乗っ取ったメールアカウントを利用したフィッシング攻撃

しかし、Trend Microによれば、APT28はサーバーのスキャンに加えて別の攻撃も積極的に行っている。

APT28は、VPNサーバーのネットワークを経由して、実在企業のメールサーバー上にある、乗っ取られたメールアカウントに接続している。

Trend Microは、APT28はメールアカウントにログインするための認証情報をフィッシング攻撃によって盗んでいる可能性も、総当たり攻撃でパスワードを推測している可能性もあると考えている。

攻撃者は、VPN経由で認証情報を手に入れると、盗んだパスワードを使って侵害されたアカウントに接続する。

この段階まで達すると、攻撃者は関心のあるデータを盗み出すことも、乗っ取ったメールアカウントを使って、ほかの標的に対するフィッシングメールを送信することもできる。

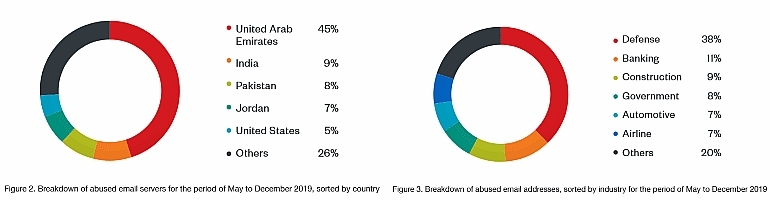

Trend Microによれば、電子メールアカウントが侵害されたのは、アラブ首長国連邦の企業と防衛産業の企業が多かったという。

APT28が新しい戦術に適応したことは、同グループの攻撃が特定の脅威マトリクスに分類できないこと、および今後は攻撃手段を多様化させていく可能性が高いことを示している。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

提供:Trend Micro

提供:Trend Micro

提供:Trend Micro

提供:Trend Micro