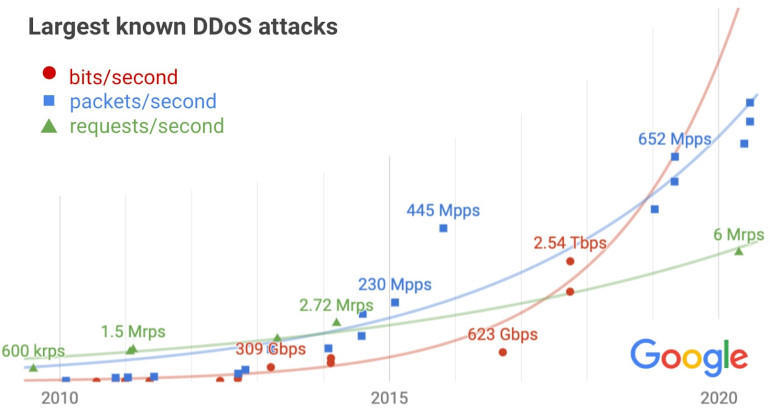

Google Cloudは米国時間10月16日、2017年9月に、これまで未発表だった大規模なDDoS(分散サービス拒否攻撃)攻撃を受けていたことを明らかにした。攻撃の規模は最大2.54Tbpsで、これまで明らかになったものの中で最大の規模だ。

高度な脅威グループを分析するGoogleのセキュリティチームであるGoogle Threat Threat Analysis Group(TAG)は、同時に公開された別のレポートで、この攻撃は国家が後援する攻撃グループによるものだと述べている。

TAGの研究者らによれば、この攻撃は中国からのもので、中国の4つのインターネットサービスプロバイダー(ASN 4134、4837、58453、9394)の内部を起点にしていた。

Google Cloudのセキュリティ信頼性エンジニア(SRE)であるDamian Menscher氏は、攻撃のピークの2.54 Tbpsという数字は、Googleのサーバーインフラを叩き潰そうとする、複数の手段を併用した「6カ月間の攻撃キャンペーンの最高到達点」だったと述べている。

Menscher氏は、どのサービスが標的にされたかは明らかにしなかった。

同氏は、「攻撃者は、幾つかのネットワークをスプーフィングに使用して、167Mpps(百万パケット毎秒)のトラフィックをインターネット上に公開されている18万のCLDAPサーバー、DNSサーバー、SMTPサーバーに送信し、Google Cloudに対して大量のレスポンスを送らせた」と説明している。

「これは、十分なリソースを持つ攻撃者が、どれだけの量の規模を行えるかを示した。その規模は、その1年前にボットネット『Mirai』を使用して行われた、当時過去最大の攻撃だった623Gbpsの4倍に当たる」

この規模は、2020年2月に発生した、AWSのインフラを標的とする2.3TbpsのDDoS攻撃よりも大きい。

Google Cloudはこの攻撃を3年間秘密にしていたが、今回は、さまざまな理由からこのインシデントに関する情報を公開したという。

GoogleのTAGチームは、国家後援の攻撃グループがDDoSを使用する傾向が強まっていることに対する意識を高めたいと述べている。

同チームはまた、インターネットの帯域の増加に伴って、今後数年間でDDoS攻撃が激化するとみられることについても注意を喚起している。

データセンター企業のEquinixは、10月14日に発表したレポートで、世界の相互接続帯域は年平均成長率約45%で増加し、2023年には1万6300Tbpsに達すると予想している。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。

提供:Google Cloud

提供:Google Cloud