セキュリティ企業のESETは、10月16日にマルウェア「Emotet」の感染を狙った大規模な攻撃が欧州や日本で発生したと伝えた。日本での検出率がわずか数日で6ポイント近く増加したという。

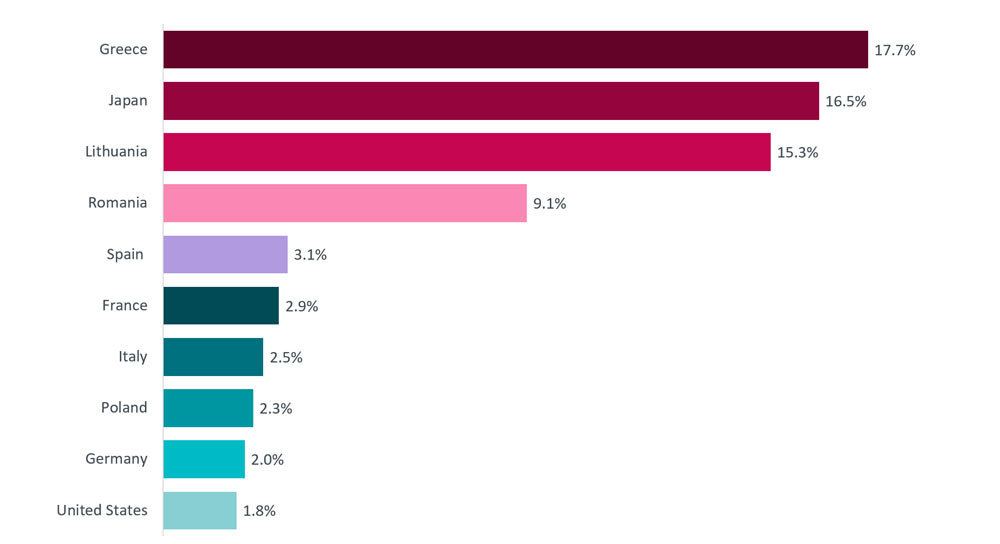

同社によれば、この攻撃ではリトアニア、ギリシャ、ルーマニア、フランス、日本が主な標的となり、同社製品における主な国別の検出ではリトアニアが14.8%、ギリシャ13.8%、日本が10.6%だった。翌17日に攻撃はいったん収束したものの、日本は18~19日に再び急増し、検出率が16.5%に上昇した。

10月19日時点の国別のEmotet検出率(出典:ESET)

Emotetは、主に実在する企業や人物などになりすまし、「請求」や「添付」などビジネス関連の語句あるいは「新型コロナウイルス感染症」などの時事に関する文言を用いた内容のスパムメールを通じて感染する。感染を狙うメールはリンクや添付ファイルなどがあり、受信者がリンク先からEmotetの感染につながる不正プログラムをダウンロードしてしまったり、添付ファイル(主にはOffice関連ファイル)に埋め込まれた不正なマクロによって不正プログラムをダウンロードしてしまったりすることで、最終的にEmotetに感染する。

Emotet感染後は、感染端末での操作内容や通信内容などが盗聴されたり、接続するネットワークの先に感染範囲を広げたりするほか、正規ユーザーのアカウントを不正使用し、さらなる感染のために上述のなりすましメールを送信したりする。さらに、Emotet経由で「Trickbot」や「Qbot」などの不正なボットプログラムやランサムウェアなどにも感染する恐れがある。Cryptolaemusによると、14日にはスパムメールの文言にWindowsやOfficeのアップデート通知を装う新たな手口も確認された。

また、情報処理推進機構(IPA)が21日に発表した2020年7~9月期の情報セキュリティ安心相談窓口の相談状況によれば、Emotetに関する相談が308件寄せられ、4~6月の1件から急増している。