昨今のサイバーセキュリティ環境で、マルスパムの感染を広げている最も大きな脅威の1つに、ボットネットの「Emotet」がある。マルスパムとは、マルウェアを仕込んだ添付ファイルを送りつけるメールのことだ。

セキュリティ企業に、「悪意のある」または「スパム」としてメールが特定されるのを防ぐために、Emotetを仕掛ける犯罪グループは、メールの配信方法や添付ファイルの見え方を、定期的に変更している。

メールの件名、メール本文のテキスト、添付ファイルの形式のほか、メールのその他の部分と同様に重要な意味を持つ添付ファイルの内容を、さまざまに変えて送りつけてくる。

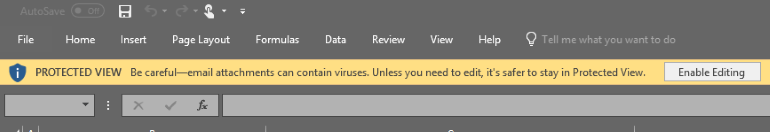

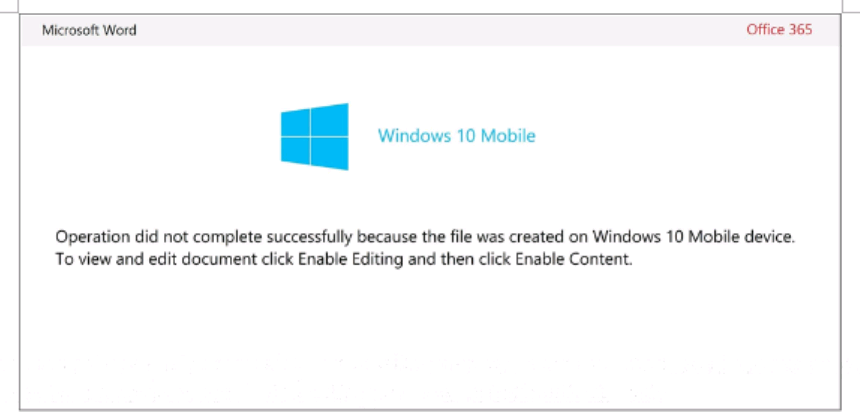

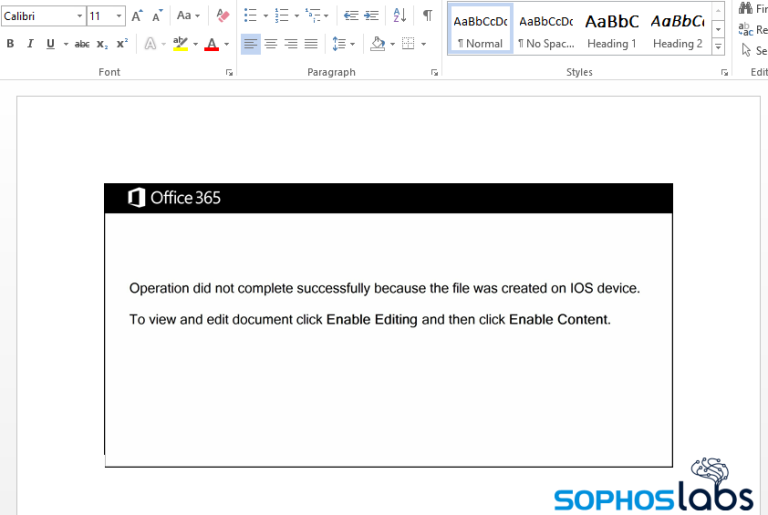

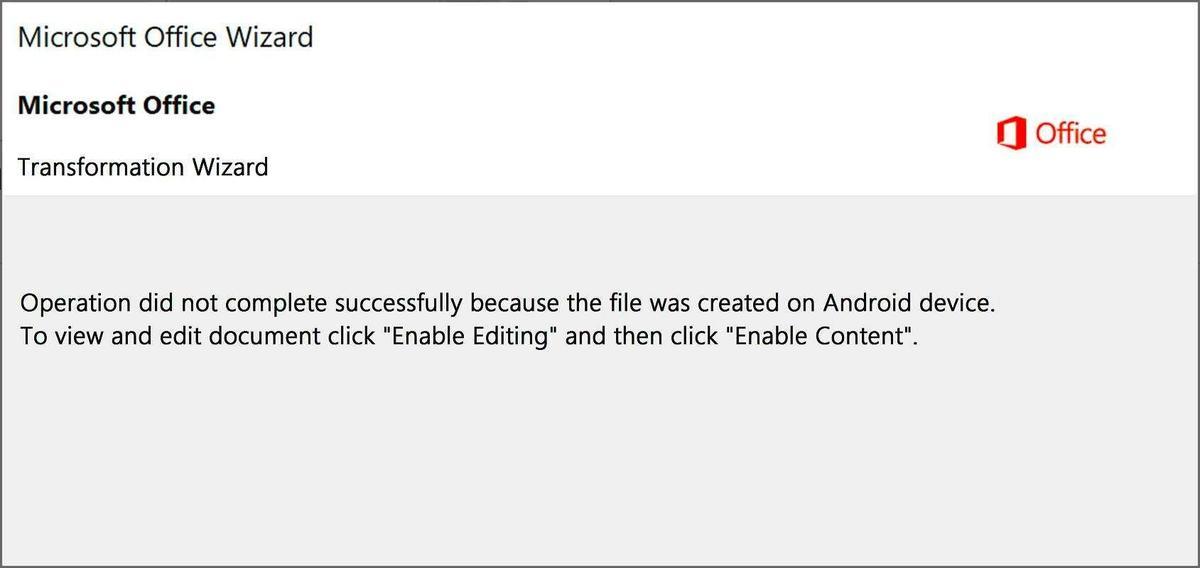

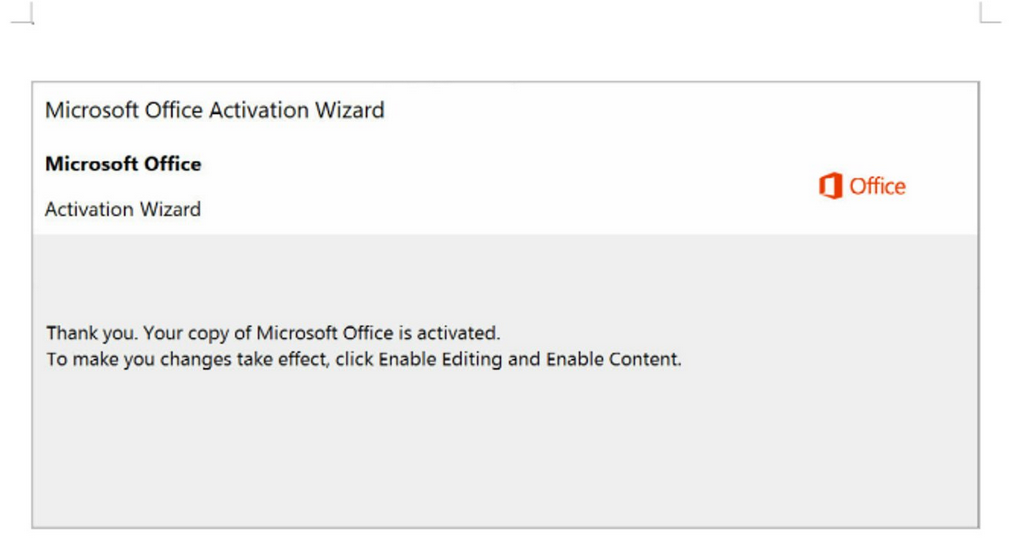

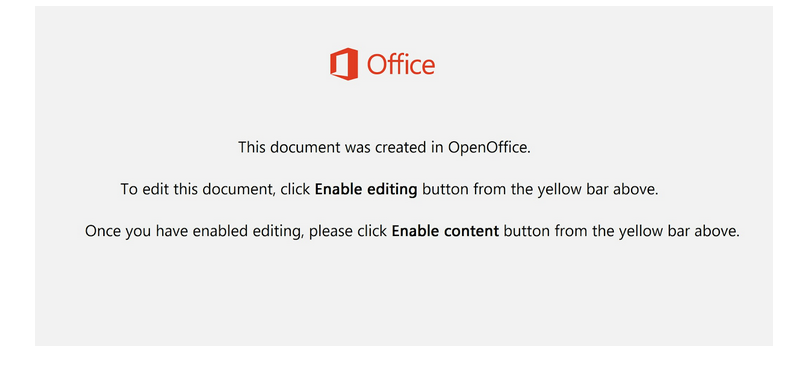

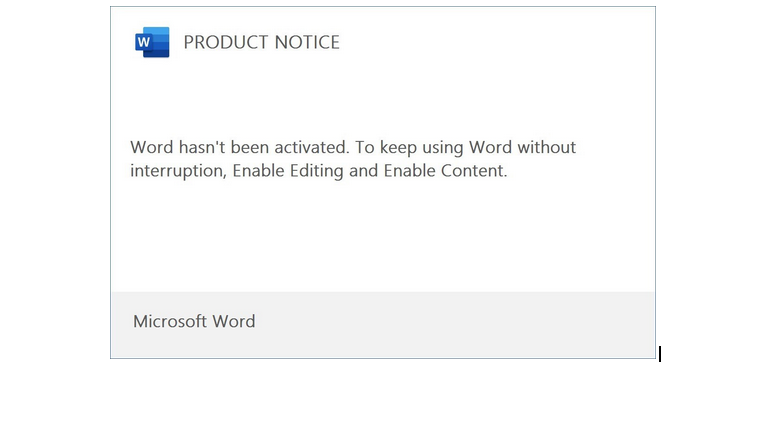

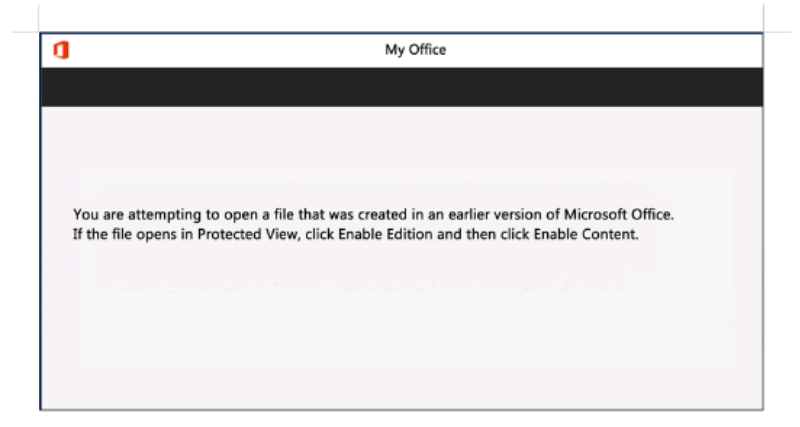

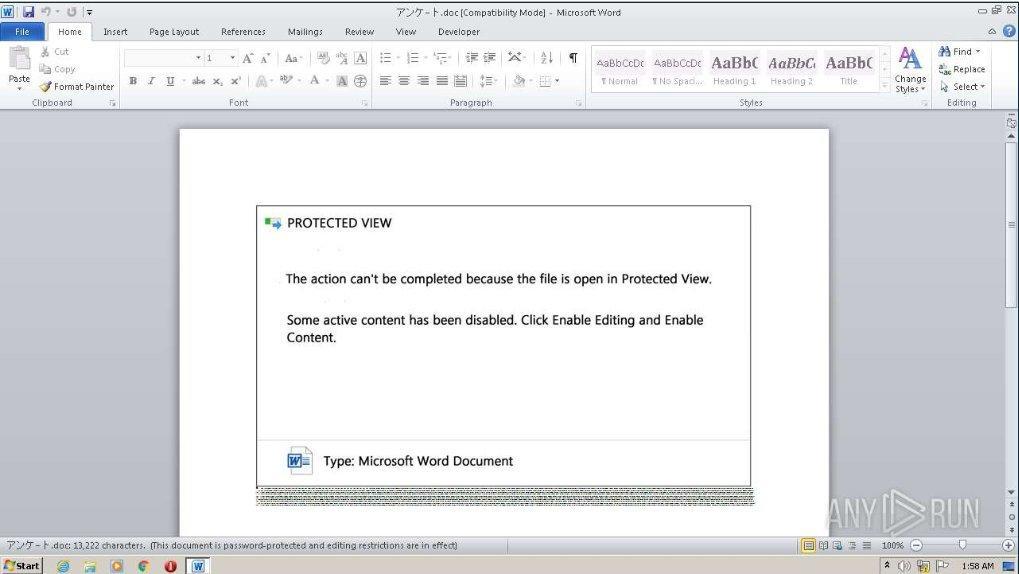

それは、Emotetマルスパムを受信したユーザーが、メールを読んでファイルを開く以外にも、ファイルがマクロを実行できるようにする必要があるためだ。「Office」のマクロは、ユーザーが「編集を有効にする」ボタンをクリックしなければ実行されない。

提供:Microsoft

Emotetは長年にわたり、ユーザーがこのボタンをクリックするように、手を替え品を替え、誘い込んできた。

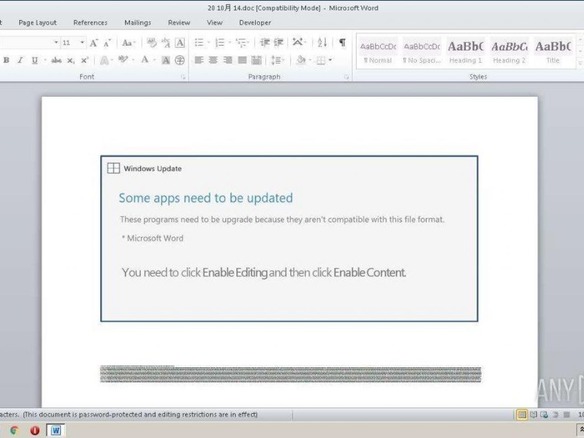

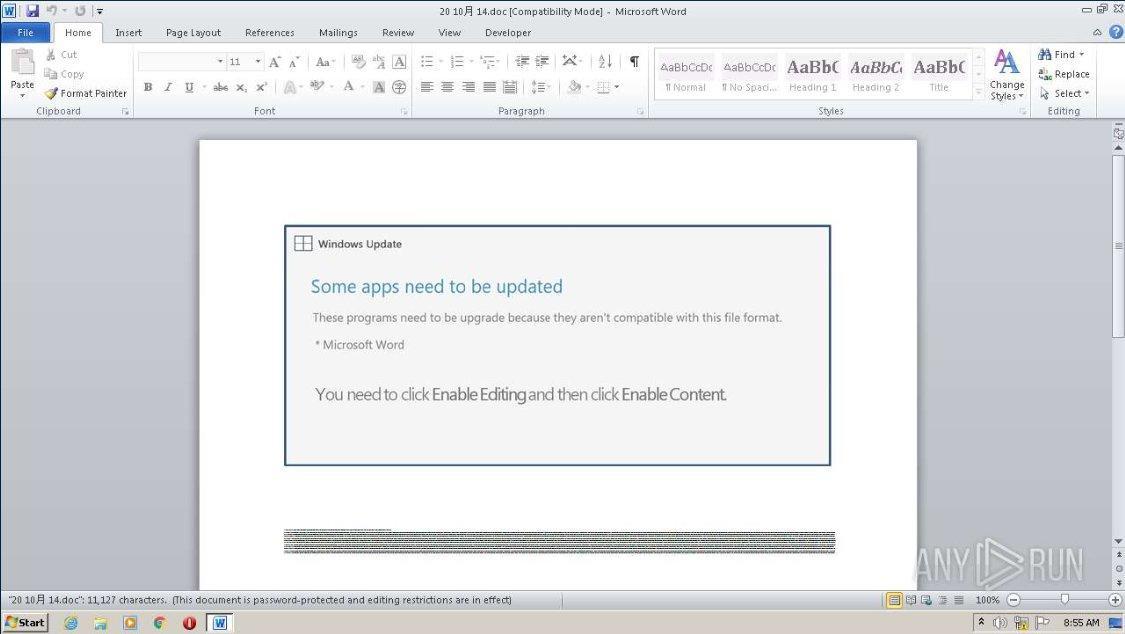

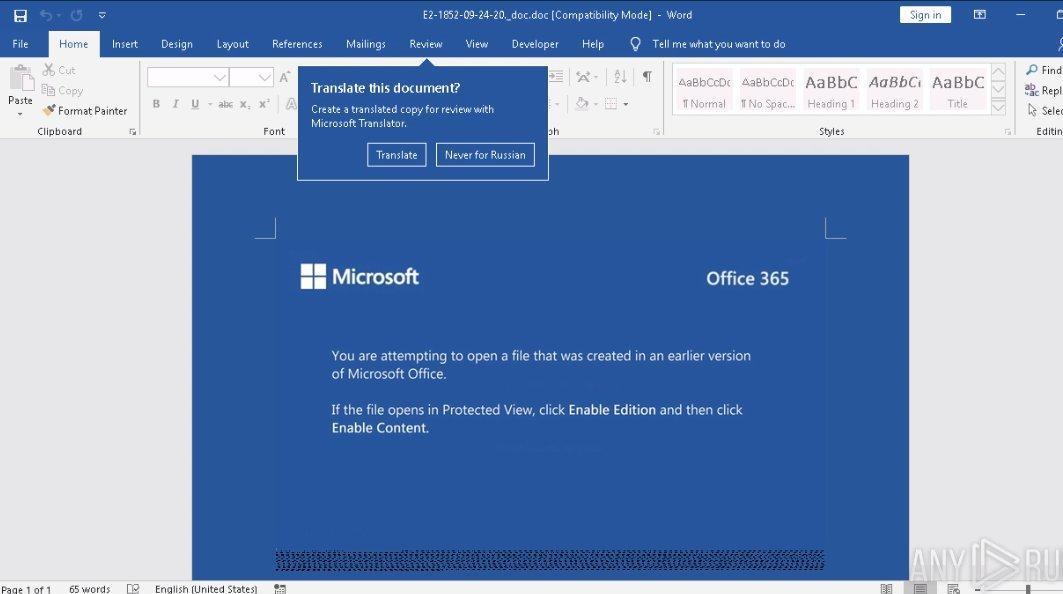

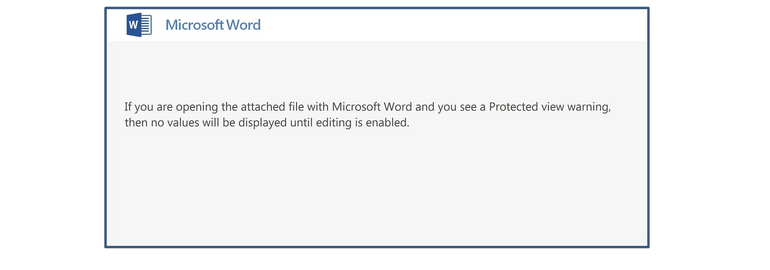

Cryptolaemusが米国時間10月14日に更新した情報によると、Emotetは新しい手口を用いたキャンペーンを実行している。「Windows Server Update Services」からのメールを装い、ユーザーにOfficeアプリの更新が必要だと通知する。当然ながら、そのためには「編集を有効にする」ボタンをクリックしなければならないとしているが、決してクリックしてはならない。

提供:@catnap707/Twitter

Cryptolaemusは、この手口を用いたEmotetが14日から、世界中のユーザーに大量に送りつけられていると報告している。

報告によると、Emotetは感染した一部のホストに、トロイの木馬「TrickBot」を仕掛けているようだ。Microsoftと同社のパートナーは最近、TrickBotを遮断する措置を講じているが、その網の目をかいくぐることに成功した可能性がある。

ボットネットを仕込んだこれらの文書は、あたかも知人やビジネスパートナーが送信したかのように、偽のIDを用いたメールで送信される。

さらに、Emotetはしばしば、「会話ハイジャック」と呼ばれる手法を使っている。それは、感染したホストから電子メールのスレッドを盗み、参加者の1人になりすました返信をスレッドに挿入するというものだ。その返信には、罠を仕掛けたOffice文書が添付されている。

この手口は、特にビジネスメール日常的に扱うユーザーならば、気づくのが困難だと言えよう。Emotetがしばしば、企業や政府機関のネットワークを感染させることに成功するのは、このためだ。

こうしたケースの場合、Emotet攻撃を防ぐ最良の方法は、従業員のトレーニングと啓発だ。電子メールを頻繁に使って業務を行うユーザーは、文書内のマクロを有効にすることの危険性を十分に認識する必要がある。

手始めに、Emotetが使用する典型的ななりすまし文書を知っておくのもよいだろう。仮に、知っている人から送信されたメールのように見えても、Emotetの攻撃をかわすことができるはずだ。

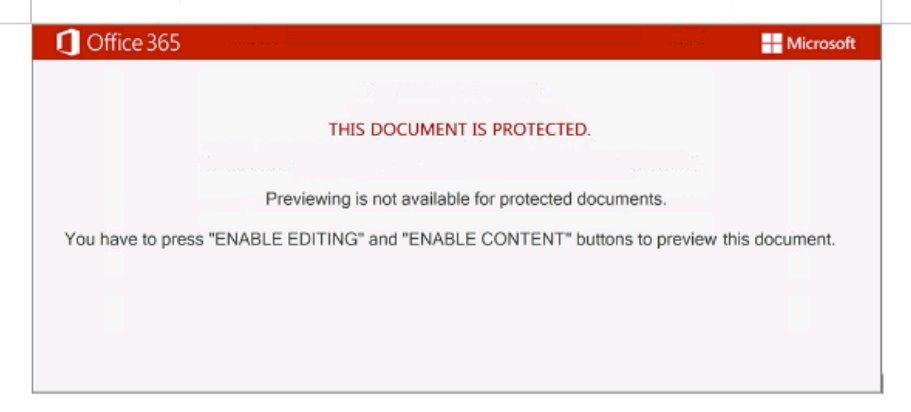

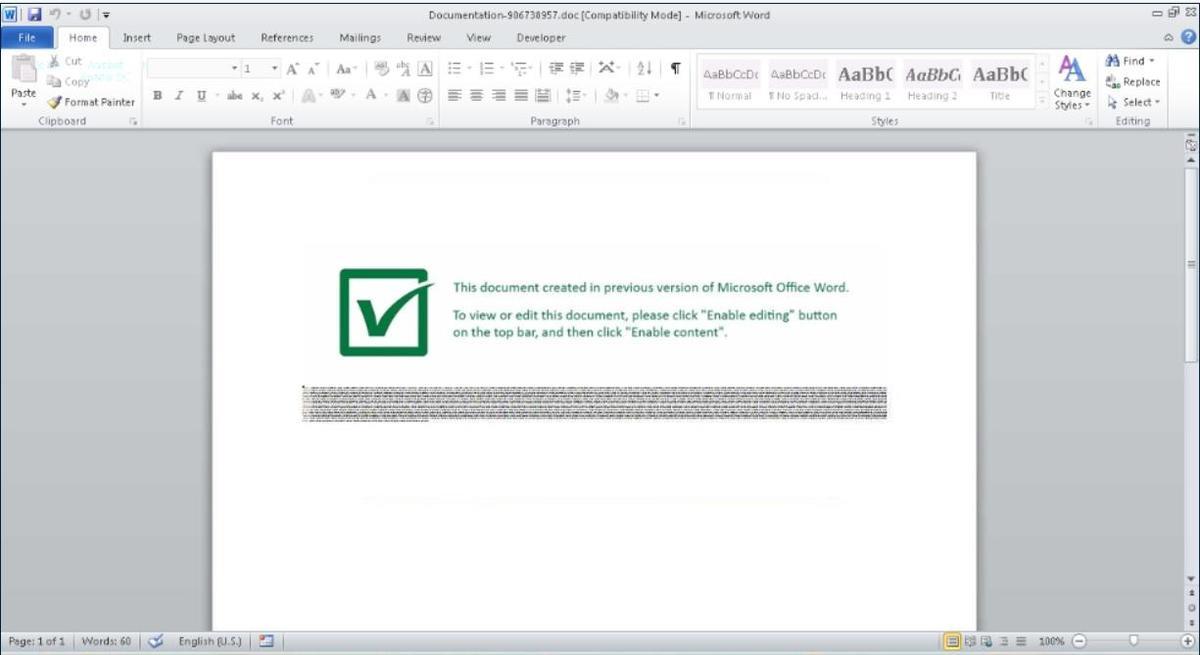

以下は、セキュリティ企業や研究者がTwitterで公開した、Emotetが頻繁に悪用している文書の例だ。

提供:Cryptolaemus

提供:: Sophos

提供:@pollo290987/Twitter

提供: @pollo290987/Twitter

提供:@ps66uk/Twitter

提供:@ps66uk/Twitter

提供:Cryptolaemus

提供:Cryptolaemus

提供:@catnap707/Twitter

提供:@ps66uk/Twitter

提供:Cryptolaemus

提供:@ps66uk/Twitter

提供:@ps66uk/Twitter

提供:@JAMESWT_MHT/Twitter

提供:@ps66uk/Twitter

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。