9月に入りマルウェア「Emotet」の感染を狙うサイバー攻撃が拡大しているとして、情報処理推進機構(IPA)やJPCERT コーディネーションセンター(JPCERT/CC)が相次いで注意を呼び掛けた。攻撃手法もさらに多様化しているという。

Emotetの感染攻撃は、2019年から断続的に続いており、なりすましメールなどを使って相手を巧妙にだます手口が知られる。なりすましの手口に用いる内容も常に変化しており、業務や取引に関する連絡を装ったり、新型コロナウイルス感染症(COVID-19)に便乗したりするものが確認されている。

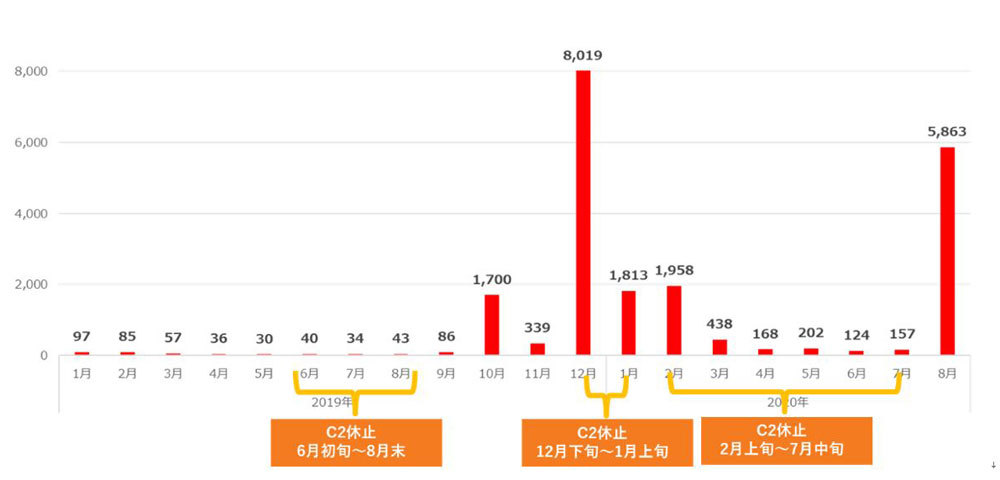

JPCERT/CCによれば、Emotetに感染してメール送信に悪用される可能性のある「.jp」アドレスが、7月中旬~8月では1日当たり最大1000前後だったが、9月1日から急増して3日には3000を突破した。IPAによると、Emotetに関連した相談は7~8月は計34件だったが、9月は2日午前までに23件寄せられているという。

Emotet に感染し、メール送信に悪用される可能性のある「.jp」アドレスの推移(出典:JPCERT/CC、外部からの提供観測情報)

Emotetの検知数と推移(出典:トレンドマイクロ)

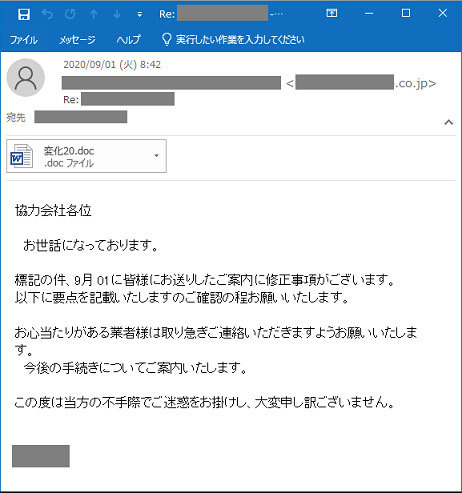

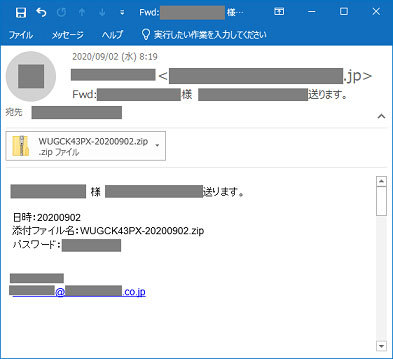

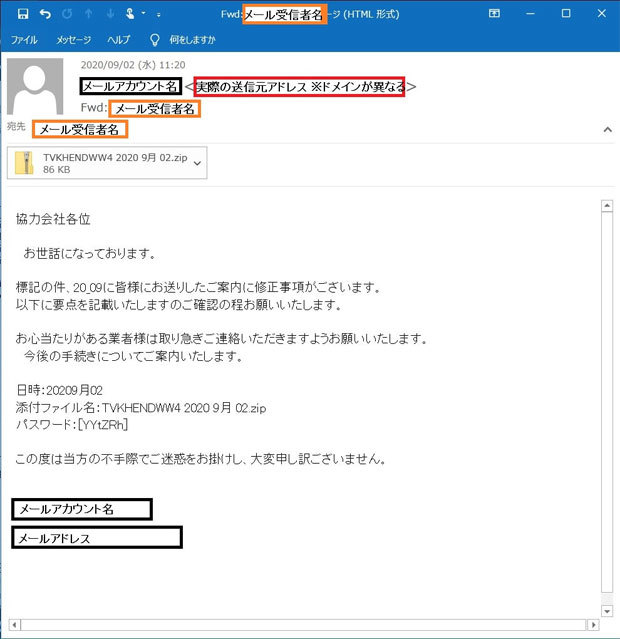

1日にIPAが確認した新たな手口は、「協力会社各位」という書き出しで始まり、悪意のあるマクロを仕掛けたWordファイルをメールに添付して受信者にファイルを開かせるものだった。「消防検査」「ご入金額の通知・ご請求書発行のお願い」「次の会議の議題」「変化」などの件名や添付ファイル名もあった。2日には、Wordファイルをそのまま添付するのではなく、パスワード付きのZIP形式の圧縮ファイルに含ませて送り付ける別の手口も見つかった。

Emotetの感染を狙うなりすましメールの例(出典:IPA)

Emotetの感染を狙うなりすましメールの例(出典:IPA)

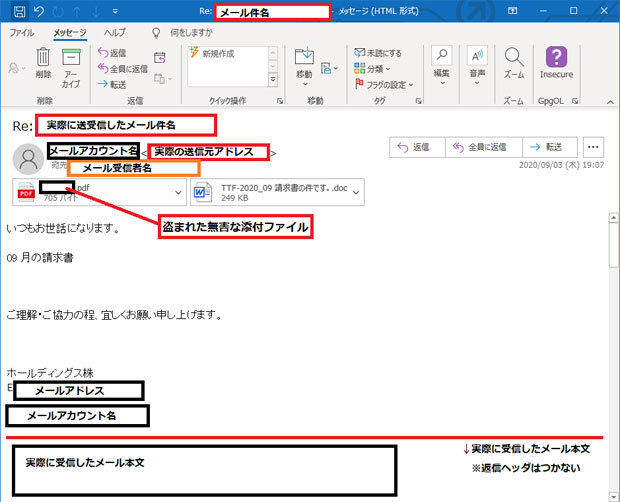

Emotetの感染を狙うなりすましメールの例(出典:JPCERT/CC)

Emotetの感染を狙うなりすましメールの例(出典:JPCERT/CC)

いずれの手口も、受信者がWordファイルのマクロを実行してしまうと、複数の不正プログラム(ダウンローダーなど)がダウンロード、実行され、最終的にコンピューターがEmotetに感染してしまう。Emotetに感染したコンピューターでは攻撃者によって機密情報を窃取されたり、コンピューターが接続するネットワーク上の別のコンピューターにも感染を広げたり、なりすましメールを拡散する攻撃の踏み台にされたりさまざまな影響を受ける恐れがある。

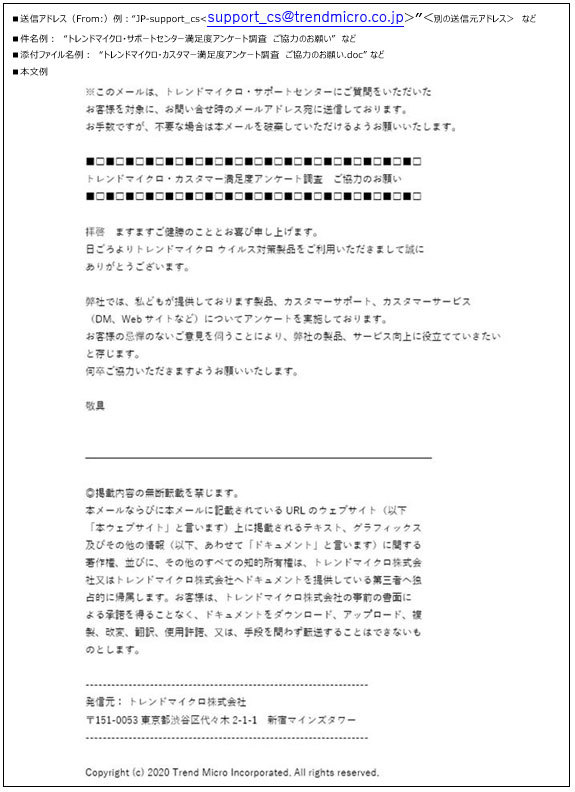

トレンドマイクロも9月3日、同社からの連絡やアンケート協力などを装うEmotetの感染を狙ったなりすましメールを確認したとして、注意を呼び掛けた。同社からの正規のメールではファイルを添付しないといい、「弊社から送付されたように見えるメールにおいてファイルの添付があった場合、添付ファイルは実行せず破棄いただきますようお願いします」としている。

Emotetの感染を狙うなりすましメールの例(出典:トレンドマイクロ)