ランサムウェア攻撃は、企業や組織が特に警戒すべき脅威の1つになっている、チェック・ポイント・ソフトウェア・テクノロジーズが2021年のこれまでの状況を観測、分析した結果では、攻撃手法の巧妙化がより進んでいることが分かった。

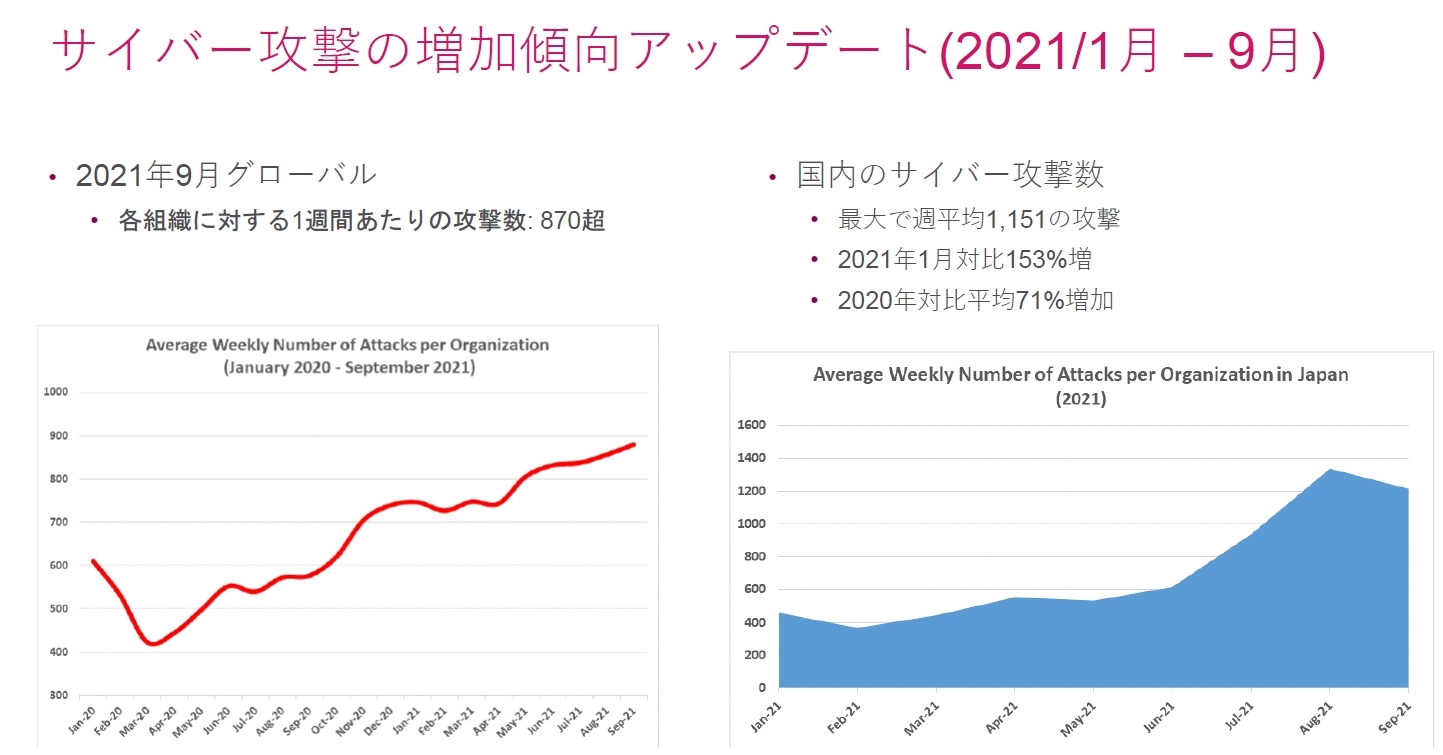

まず2021年上半期(1~6月)の概況は、グローバルではサイバー攻撃が2020年に比べて29%増加した。また上半期の間に米国で17%、欧州・中東・アフリカで36%、アジア太平洋で13%それぞれ増加しているおり、9月末時点での日本状況は2020年比で71%増、上半期の間に153%増加した。

2021年上半期のサイバー攻撃の概況(出典:チェック・ポイント・ソフトウェア・テクノロジーズ)

上半期に攻撃を受けた業種は、日本ではシステムインテグレーターやディストリビューターが週平均1186件と最も多く、ソフトウェアベンダー(同711件)、製造(同282件)が続く。グローバルでは教育・研究(同1643件)、政府・軍事(同1173件)、インターネットサービス事業者・マネージドサービス事業者(同1105件)、通信(同1078件)の順に多い。

マルウェアの種類は、サイバー攻撃の実行手段に悪用されるボットネットや、金銭関連のデータを盗むバンキングトロイ、暗号通貨の発掘を不正に行うクリプトマイナー、多様な情報を窃取するインフォスティーラーが上位を占める。ランサムウェアとモバイルマルウェアはほぼ同水準(全体の1~2%)だった。

サイバー攻撃全体に占めるランサムウェアの割合は少ないものの、近年は増加傾向にあり、攻撃者が標的から多額の金銭を効率良く奪える手段として脅威が広がっている。上半期の攻撃件数は、前年同期比で93%増加し、週平均で1210組織が攻撃を受けているという。被害組織が攻撃者に支払った金銭は171%増の約31万ドル(約352万円)だった。

サイバー攻撃の目的は、スパイや騒動、妨害、金銭と多様だが、ランサムウェア攻撃は明確に金銭目的とされ、攻撃者は確実に被害者から金銭を得ようとする。従来は、データを暗号化して利用できなくさせ、被害者に「データを元に戻す代わりに金銭を払え」と脅迫した。しかし、被害者側がバックアップデータを利用する対策を広く採用して金銭を払わなくようになり、攻撃者は暗号化だけでなくデータを盗んで「インターネット上に暴露する」とも脅迫する方法を使うようになった。

サイバーセキュリティオフィサーの卯城大士氏によると、「暗号化+暴露」の二重脅迫型の攻撃は、ランサムウェア攻撃全体の40%を占めており、金銭の支払いを拒否した1000以上の組織が機密情報などを暴露される被害を受けた。「攻撃者は被害者が金銭を支払うように仕向けるべく、三重、四重の脅迫を行うようになることが懸念される」(卯城氏)という。

2021年上半期のランサムウェアの概況(出典:チェック・ポイント・ソフトウェア・テクノロジーズ)

三重の脅迫を行うランサムウェア攻撃は、2020年10月にフィンランドの民間心療施設Vastaamoが被害に遭ったケースが注目されるという。この攻撃では、利用者の診療データが暗号化と窃取の被害に遭い、攻撃者は施設に対してだけではなく、利用者にも金銭の支払いを迫った。卯城氏は個人的な見解とした上で、「誰もが攻撃者に金銭の支払うべきではないと考えている。被害者は支払うべきか否か悩むが、攻撃者は最終的な意思決定者が確実に支払うよう仕向ける策を講じると想定される。それが3番目、4番目の脅迫手法になるだろう」と予想する。

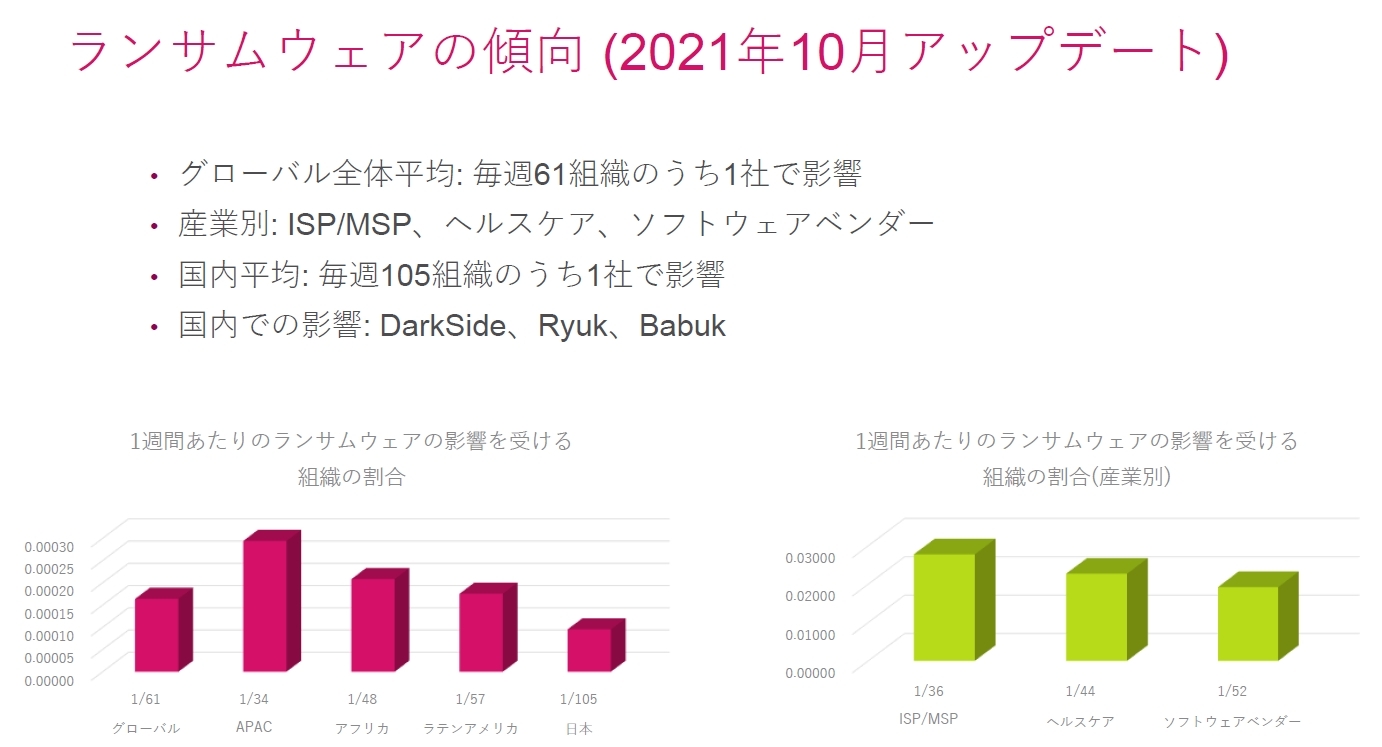

なお直近(2021年10月中旬時点)の動向は、毎週61組織に1組織の割合で被害が発生している。業種別では、インターネットサービス事業者・マネージドサービス事業者が31組織に1組織の割合で被害に遭い、以下はヘルスケア(44組織に1組織の割合)、ソフトウェアベンダー(44組織に1組織の割合)となる。日本は、105組織に1組織の割合で被害が起きている。

2021年10月のランサムウェアの概況(出典:チェック・ポイント・ソフトウェア・テクノロジーズ)

業種別での被害では、インターネットサービス事業者・マネージドサービス事業者やソフトウェアベンダーなど、IT製品やサービスを提供するITベンダーが標的になる傾向が強まっている。どのような企業もITシステムはベンダーから調達しているが、特に日本はIT人材の約7割がベンダー側に在籍といわれるだけに、システム開発・構築だけでなく、運用や保守をITベンダーに委託するところが多く、卯城氏はベンダー側の対策も重要な取り組みになると指摘する。

また、ランサムウェアを含めサイバー攻撃は、段階的に実行される。まず攻撃者は、なりすましなどで相手をだますフィッシングを仕掛け、メール(細工した攻撃ファイルの添付、メールなど記載したURLなど)やウェブサイト経由で不正プログラムを相手に感染させる。この段階の不正プログラムは「ドロッパー」と呼ばれ、遠隔操作ツールやランサムウェア本体など、本格的な攻撃を実行するための別の不正プログラムを送り込む役割を果たす。

攻撃者は、ドロッパー経由で標的のコンピューターに不正プログラムをインストールし、これを踏み台にしてITシステム環境内へ不正侵入する。そして、脅迫に使える機密情報などのデータを探し、先述のインフォスティーラーなどを利用して情報を窃取するとともに、ランサムウェアを用いてデータを暗号化したり、標的を脅迫したりする。

チェック・ポイントの分析では、フィッシングなど初期段階の攻撃の85%(日本は94%)がメールだった。ドロッパー経由でインストールされる不正プログラムなどは、本来ならセキュリティ対策の検査などに用いられる正規ツールが悪用される傾向にあり、OSに付属する操作ツールの悪用も多い。これは、セキュリティ対策製品の監視と検知を回避するためで、攻撃者は、セキュリティ対策製品が正規とされるツールの動作を妨害しない仕組みを逆手にとっている。

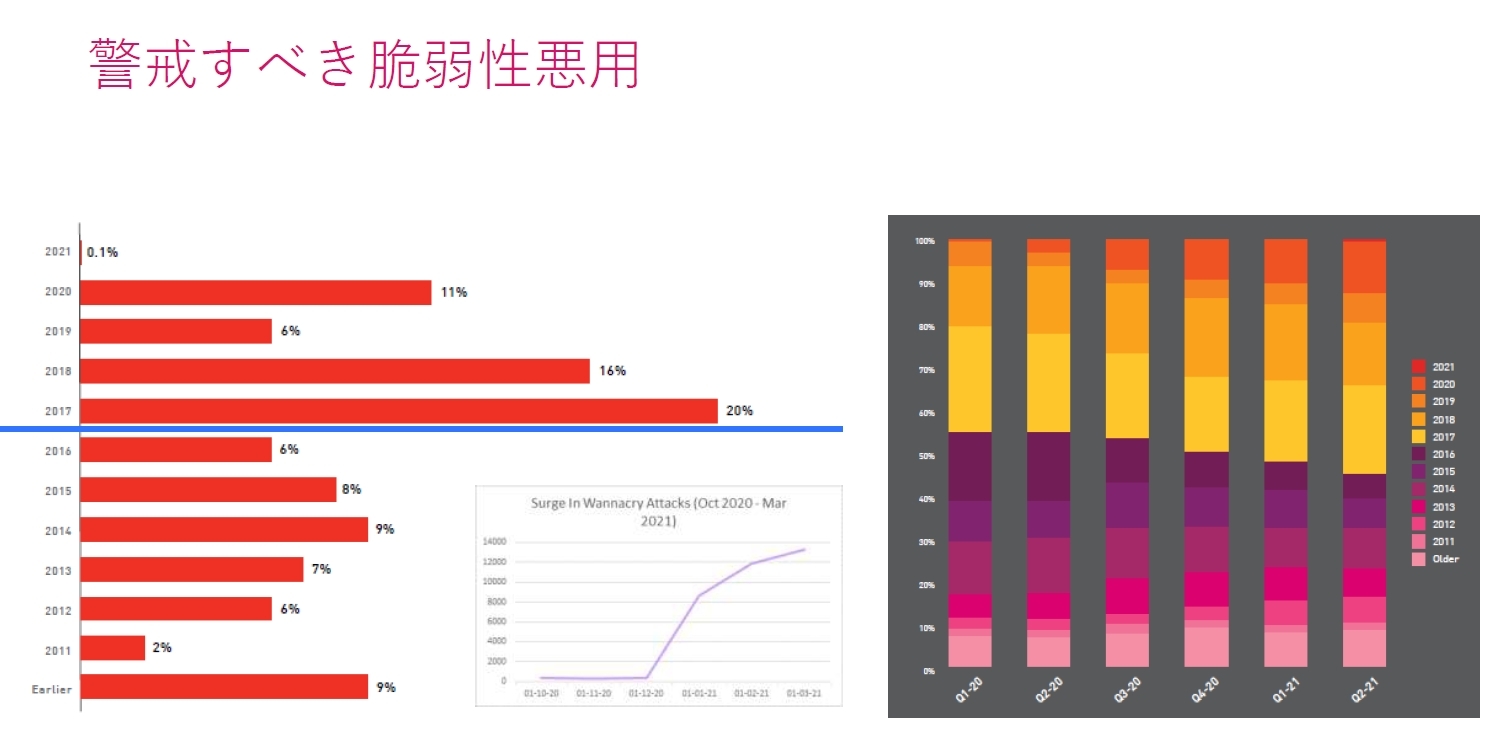

この他にも、攻撃者が不正侵入や侵入後の探索行為のために悪用するソフトウェアの脆弱性は、公表されてから数年が経過されたものが使われやすい。チェック・ポイントの分析では、悪用された脆弱性の20%が2017年に公表されたもの、16%が2016年に公表されたものだった。セキュリティ対策では、公表された脆弱性を修正するプログラム(パッチ)を早期に適用することが強く推奨されるが、パッチの適用がシステムの動作に影響するリスクもあるため、対応が慎重にならざるを得ないことが多い。

2021年上半期にサイバー攻撃で悪用された脆弱性の概況(出典:チェック・ポイント・ソフトウェア・テクノロジーズ)

2020年12月~2021年1月には、2017年に発覚したWindowsの脆弱性を悪用して拡散する「Wannacry」の検知が一時的に急増した。攻撃者が古い脆弱性が引き続き悪用可能かを試す動きとも考えられ、やはり脆弱性をできるだけ早く修正する対策が望まれる。

このようにランサムウェア攻撃は、被害が発覚するまで既に水面下で攻撃が進行している。卯城氏は、被害発覚後の対応では手遅れになりがちで、初期段階のメールや途中段階の攻撃者の探索などで攻撃の途中で進行を防ぐさまざまな対策を講じるべきとアドバイスしている。