パロアルトネットワークスは4月20日、世界のランサムウェアの動向をまとめた「ランサムウェア脅威レポート 2023」を発表。併せて、報道機関向けに説明会を開催した。

同レポートは、同社の「Unit 42」チームが2021年5月~2022年10月の期間に対応を完了した約1000件のインシデントレスポンス事例から得られた知見と、ダークウェブのリークサイトを継続的に監視して得られた情報をまとめたもの。

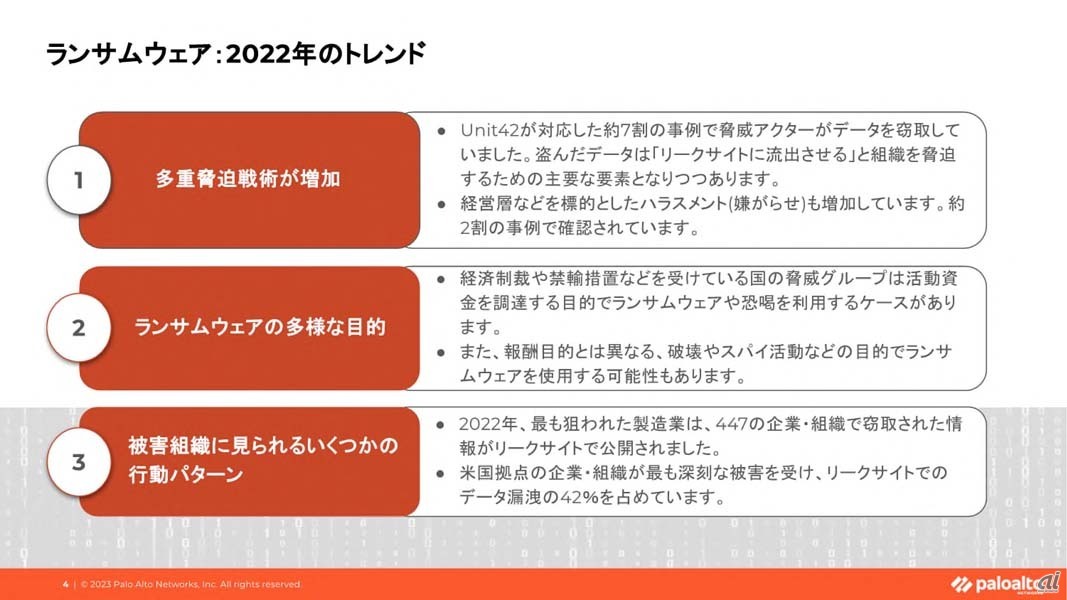

同社 日本担当 最高セキュリティ責任者(CSO)の林薫氏はまず、2022年のランサムウェアのトレンドを振り返り、「多重脅迫が増加」「ランサムウェアの多様な目的」「被害組織に見られる幾つかの行動パターン」の3点を挙げた。

「多重脅迫の増加」は、単純な暗号化だけではバックアップからデータを復元することで身代金の支払いを避けられてしまうことから、機密情報を盗み出して流出させると脅迫する手法が増加しているというものだ。さらに、被害企業のウェブサイトなどに分散型サービス拒否(DDoS)攻撃を仕掛ける手法を「三重脅迫」などと呼ぶ例もあったが、林氏は「DDoS攻撃はさほど多くはないし、特に増加しているということもない」とした。

逆にデータを暗号化せず、経営層などを標的としたハラスメント(嫌がらせ)によって金銭の支払いにつなげようとする手法が増えているとのこと。それと関連して、マルウェアを使わず正規ツールだけでデータを窃取するなど、従来のセキュリティ対策で検知できないような攻撃手法を駆使するグループも目立つようになってきたという。

ランサムウェア攻撃の目的も多様化している。林氏は現在の地政学的な状況を踏まえ、「経済制裁や禁輸措置などを受けている国の脅威グループは、活動資金を調達する目的でランサムウェアや恐喝を利用するケースがあるとした上で、さらに「報酬目的とは異なる、破壊やスパイ活動などの目的でランサムウェアを使用する可能性もある」と指摘している。

リークサイトの分析によると、2022年に最も狙われたのは製造業だったという。前回調査の5位から大きく順位を上げた形だが、その理由について林氏は「生産ラインが止まってしまうと大損害につながるなど、システムダウンに対する耐性が低い」「全ての活動でコスト/原価という考え方をすることから、古いシステムでも『使えるモノはそのまま使う』傾向がある」といった点を挙げた。

ランサムウェアの身代金の推移にも言及した。前回調査と比較すると、攻撃者側からの要求額の中央値、被害企業が実際に支払った金額の中央値のいずれも減少している。林氏は「大企業への攻撃が成功しにくくなり、中小企業が被害に遭うことが増えている」と理由を説明。

さらに、「大企業ではEDR(エンドポイント型脅威検知・対応)の導入などが進んできたこともあるが、攻撃側もより楽に攻撃を成功させられるよう、攻撃手法が確立されている古い脆弱性が残ったままのシステムを探し出し、そこを攻撃対象とするため、結果的にセキュリティ対策が進んでいない企業が被害を受ける形になっている」とし、「攻撃者は狙ったところに入るというよりは、入りやすいところに入って取れる金額を取っている」と語った。

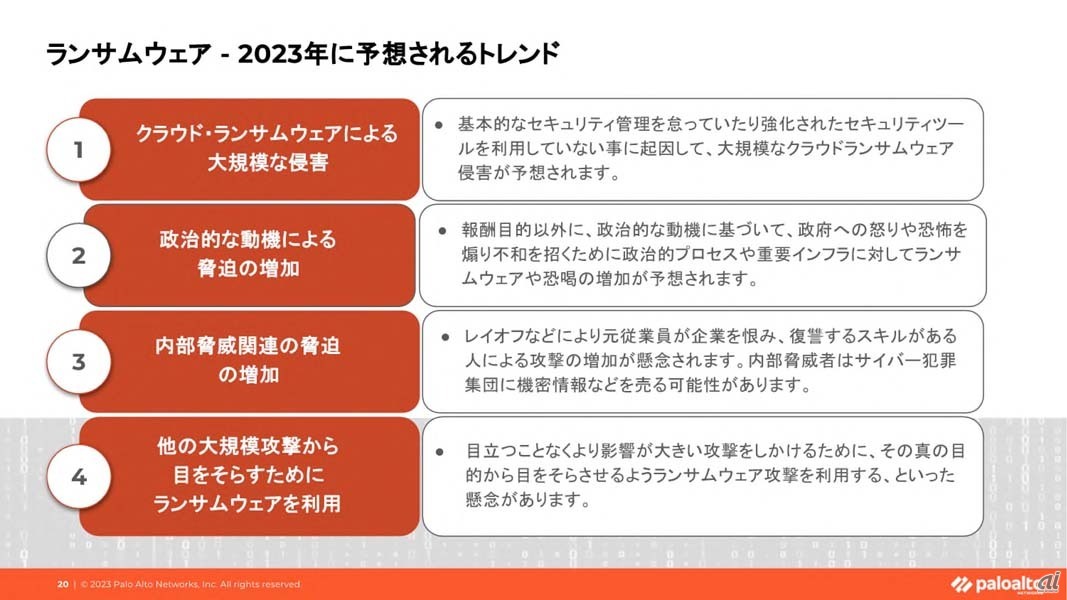

林氏は最後に、2023年に予想されるランサムウェアのトレンドとして「クラウドランサムウェアによる大規模な侵害」「政治的な動機による脅迫の増加」「内部脅威関連の脅迫の増加」「他の大規模攻撃から目をそらすためにランサムウェアを利用」の4点を挙げた。