アカマイ・テクノロジーズは9月28日、APIセキュリティをテーマに最近の市場動向や同社製品/技術に関する報道機関向け説明会を開催した。

Akamai Technologiesのエグゼクティブバイスプレジデントでセキュリティテクノロジーグループのゼネラルマネージャーを務めるMani Sundaram氏はまず、同社の事業ポートフォリオの中でもセキュリティ事業が最大の売上規模になっていることを紹介した。その上で、同社のセキュリティへの取り組みは、2001年に米国ホワイトハウスのウェブサイトを分散型サービス拒否(DDoS)攻撃の目標の一つにしたとされる「Code Red」に対応する防御手法を米国政府関連機関から依頼されたのが発端だったと明かした。

同社は当時、セキュリティ製品をまだラインアップしていなかったものの、ネットワーク関連技術で防御に成功したという。その後、同社はクラウド型のウェブアプリケーションファイアウォール(WAF)を皮切りにさまざまなセキュリティ製品を開発、提供していくと同時に、企業買収も積極的に行っている。

Mani Sundaram氏(左)と中西一博氏

具体的には、2014年にDDoS攻撃対策サービスを提供していた米Prolexicを、2020年にモバイル/IoTセキュリティ関連のアイルランド企業Asavieを、2021年にマイクロセグメンテーション技術で知られていたイスラエルのGuardcoreをそれぞれ買収し、自社製品として提供している。直近では、2023年6月に米Neosecの買収を発表し、同社のAPIセキュリティ技術を獲得した。

Sundaram氏は「APIセキュリティの技術革新」だと強調し、同社のセキュリティに対する姿勢として「たとえ脅威が進化を続けても、Akamaiはさらに先へ進む」と語った。

続いて、アカマイ・テクノロジーズでプロダクト・マーケティング・マネージャーを務める中西一博氏がAPIセキュリティの最新動向や「API Security」の製品概要を説明した。

従来のAPIセキュリティは、WAFやAPI-Gatewayによる境界防御の発想に基づくものが主流だったため、認証/認可を通過してしまうと境界の内側で不正な操作を行われても検出できないという問題があったという。

従来型のAPIセキュリティの限界

従来型のAPIセキュリティの限界

※クリックすると拡大画像が見られます

侵害事例が多発している具体的な攻撃手法として、中西氏は「オブジェクトレベルの認可の不備」(Broken Object Level Authorization:BOLA)を挙げた。BOLAは、ユーザーアカウントの乗っ取りと同様の考え方で、他のAPI利用者になりすますことで本来許可されていないはずの操作を実行したり、機密情報を窃取したりする手法となる。

APIに対する攻撃手法の例(BOLA)

APIに対する攻撃手法の例(BOLA)

※クリックすると拡大画像が見られます

正当なアクセス権限を持っているはずのユーザーのアクセスに偽装するため、境界型の防御策では検知が難しい。また、API開発者の側ではより便利なAPIを開発したいという考えがあることから、つい過剰な情報を提供してしまう傾向があり、こうして得られた情報が悪用されて攻撃に利用されることで深刻な脆弱性を含むAPIとなってしまうリスクがあるという。

こうした攻撃手法に対して、同社では、Neosecのセキュリティ製品をAPI Securityブランドとして再構築し、提供を始めている。API Securityは、従来のAPIセキュリティ製品が行っていた「不正なアクセスをブロックする」という発想とは異なり、拡張型の脅威検知対応(XDR)のような考え方でAPIの利用状況の詳細なデータを取得し、人工知能(AI)で解析して通常と異なるふるまいを検出する。

API Securityの主な特徴

API Securityの主な特徴

※クリックすると拡大画像が見られます

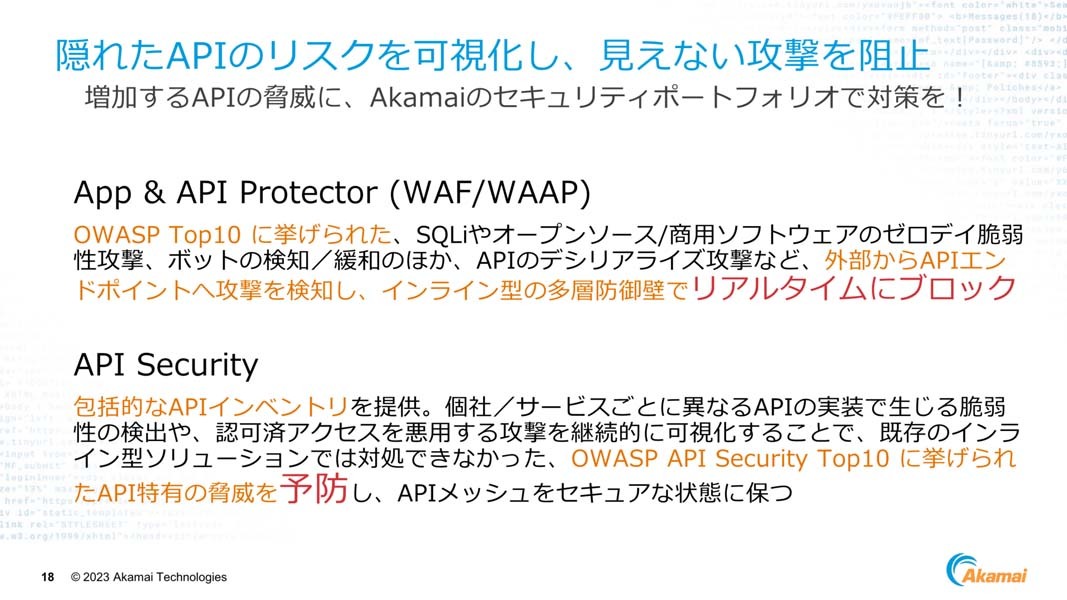

同社は既に「App & API Protector」でウェブアプリケーションとAPIの保護を実現してきたが、補完的な機能として新たにAPI Securityを追加することで、「隠れたAPIのリスクを可視化し、見えない攻撃を阻止」するとしている。

同社のAPIセキュリティ製品群

同社のAPIセキュリティ製品群

※クリックすると拡大画像が見られます