TXOne Networks Japanは2月6日、産業用制御システム(ICS)を標的とした脅威動向を解説した。台湾本社のTXOne Networksは制御技術(OT)およびICSに特化した脆弱(ぜいじゃく)性の調査を続けている。

TXOne NetworksのMars Cheng氏

TXOne Networks PSIRT&スレットリサーチ スレットリサーチマネージャーのMars Cheng(マース・チェン)氏は、日本を含む12カ国の状況について「深刻なランサムウェア攻撃にさらされたのは医療と公衆衛生。アジアは製造業、医療・公衆衛生、政府施設」と2023年を振り返りつつ、「2024年もランサムウェアグループは高度な攻撃とステルス性の耐検知技術を改善していく」とセキュリティ動向を説明した。

TXOne Networksの脅威リサーチ部門が、公開済みのランサムウェアインシデントのデータを収集して550の具体的なケースを分析したところ、OT環境を所有する大半の組織はランサムウェア攻撃の標的になり得るという。2023年にランサムウェア攻撃を受けたのは米国の52.39%と大半を占める。日本もトップ10にランクインしているが、1.65%と多くはない。

組織別に見ると、政府施設は31.16%、医療・公衆衛生は24.26%、製造業は9.66%と「高い価値を生み出す領域に焦点を当てている」(Cheng氏)。組織別の調査結果をアジアに限定すると、製造業が22.81%、医療・公衆衛生が19.30%、政府施設が10.53%と攻撃対象に大きな変化はない。具体的には「サプライチェーンの被害やデータ盗難、およびデータ漏えい。医療・公衆衛生も知財に対して影響が出ている。2019年から続く国家主導の攻撃も継続中」(同氏)だという。

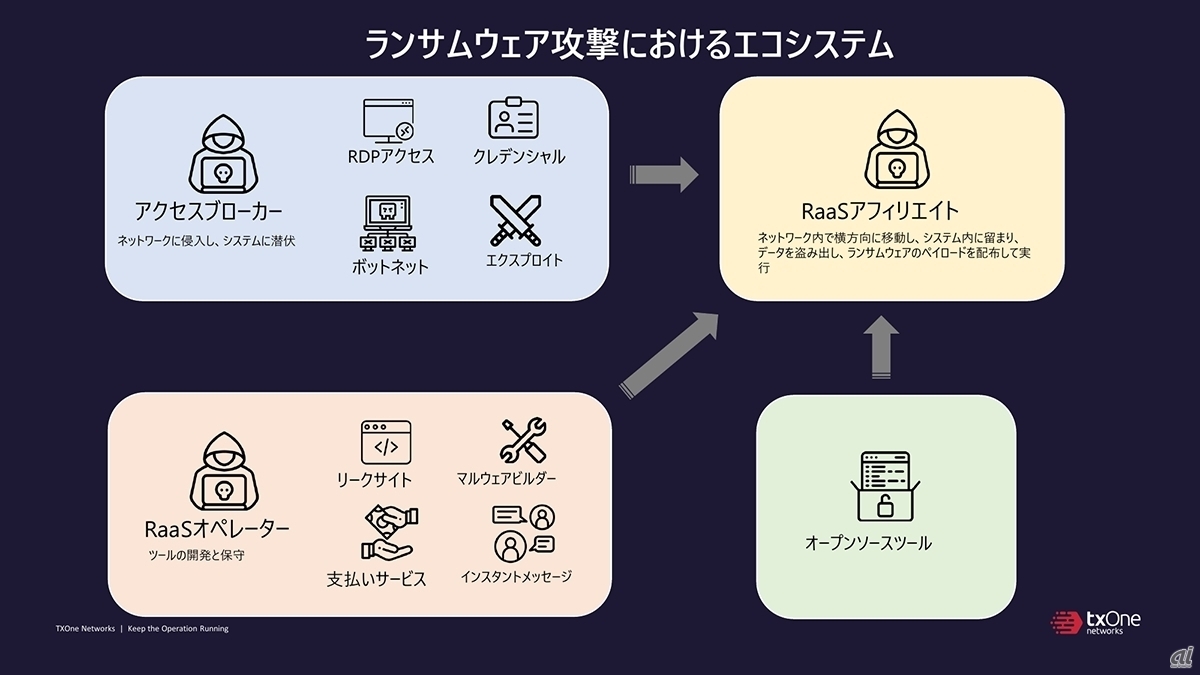

多くのセキュリティ系企業が強く訴えるのは、ランサムウェアに携わる攻撃者たちの「エコシステムが完成している点」だとCheng氏は説く。ランサムウェアの開発・保守を担うグループや、さまざまな手法でシステムの脆弱性を利用して侵入するグループ、侵入後も他のシステムや端末に“横展開”し、ランサムウェアを実行するグループと異なる役割で企業のデータを暗号化・脅迫している。さらにデータ暗号化で金品を盗み出す単一の脅迫から、外部へのデータ漏えいによる二重脅迫、分散型サービス拒否(DDos)攻撃とともに、顧客や株主へ被害状況を伝える三重脅迫が増えているという。

「日本においては(ランサムウェアの)『LockBit』や『BlackCat』などの複雑な攻撃と防御策の回避、自分たちの存在する証拠を消す活動」が顕著だとCheng氏は説明する。特にLockBitはActive Directoryのグループポリシーオブジェクト(GPO)を取り込んで素早く暗号化する「LockBit Red」(LockBit 2.0)、権限の昇格攻撃を行う「LockBit Black」(LockBit 3.0)とバージョンを重ねている。

RaaSによるエコシステム

このようにランサムウェアグループは互いに最新の攻撃テクニックを学び合いながら、難読化や耐解析技術を強化してきた。Cheng氏は、RaaS(Ransomware as a Service)化とランサムウェアグループ内の役割分担が明確になり、脆弱性を悪用する能力の強化は「無差別に影響を及ぼす可能性がある」と警鐘を鳴らした。

ランサムウェアグループは悪意や金銭目的が中心だが、国家主導型攻撃は「紛争による激化とデータの破壊を目的」としている。同氏は、企業のみならず政府も積極的なOT防御戦略に取り組む必要があると強調した。

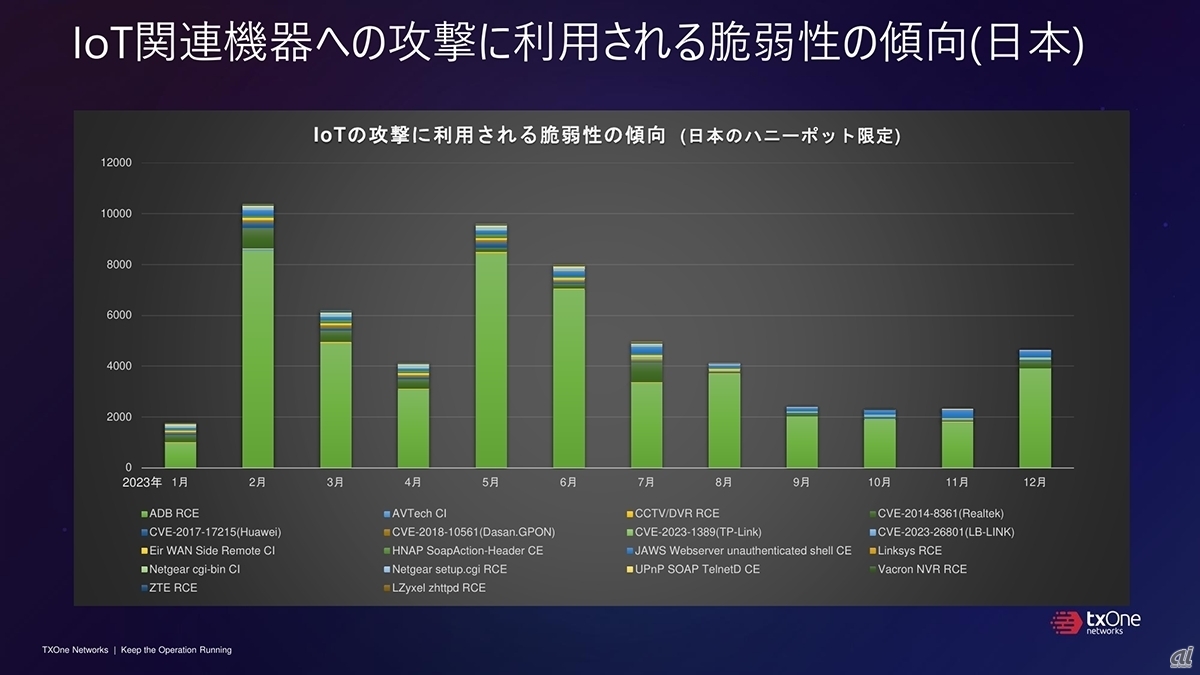

国内IoT関連機器への攻撃に利用される脆弱性の傾向