フィンランドのヘルシンキを拠点にするセキュリティ企業WithSecureは現地時間5月27日、同地で開催される同社年次カンファレンス「SPHERE24」を前に日本の報道陣に向けて会見を開催した。

同社で最高リサーチ責任者(CRO)を務めるMikko Hypponen氏がまず登壇し、ランサムウェアのこれまでとこれからについて話をした。

同氏はサイバーセキュリティ分野でのキャリアが33年近くあり、自らを「サイバーセキュリティのサラリーマン」と呼ぶ。最初に分析したコンピューターウィルスには「Legalize」や「Phantom」だという。

Mikko Hypponen氏

1989年の「AIDS」は、史上初のランサムウェアだとHypponen氏。トロイの木馬であるAIDSは、後天性免疫不全症候群(AIDS)に関して知ることができるソフトウェアを収録したフロッピーディスクに仕組まれていた。そのソフトウェアをインストールするには料金の支払いが必要と使用許諾書に書かれているが、支払いをせずにインストールした場合、マシンが90回再起動された後、ハードディスクが暗号化され、パナマに料金を送るように要求されるという仕組みだった。

しかし、AIDSはその後消え、よりモダンなランサムウェアが登場するまで15年を必要とした。2013年に登場した「CryptoLocker」によって物事は大きく変わったという。同ランサムウェアは、匿名性や追跡困難性という特徴を持ったビットコインを身代金の支払いに使うよう要求した。この方法がうまくいったことから、これを真似るランサムウェアが次々と登場した。

当時の攻撃が標的としたのは一般消費者だった。一般市民が所有するPCであり、その中に保存されていた写真だったとHypponen氏。同時に、企業へと目を向けた動きも出てきたという。

それにより、同氏が「サイバー犯罪ユニコーン」と呼ぶ時代が始まった。それは、今までで最も強力かつ資金力を持つ組織化された犯罪集団の時代だという。「ユニコーン」という語を使うのは、仮に正当な企業であれば、ユニコーン企業(企業価値が10億ドル以上に達した新興企業)と同じぐらいの数字的な成果を上げられる集団だからだという、

サイバー犯罪ユニコーンとしては、LockBitやALPHV、CLOPがある。これらの組織が資金的に豊かになったのには複数の要因があるが、ランサム攻撃数の増加をHypponen氏は挙げる。攻撃数は毎年倍増しているという。身代金を支払う企業数は減っているが、より多くの攻撃を仕掛けていると同氏は指摘する。また、資金をビットコインで所有していることもある。さらに、通常の企業と異なり、税金の支払いも不要だ。

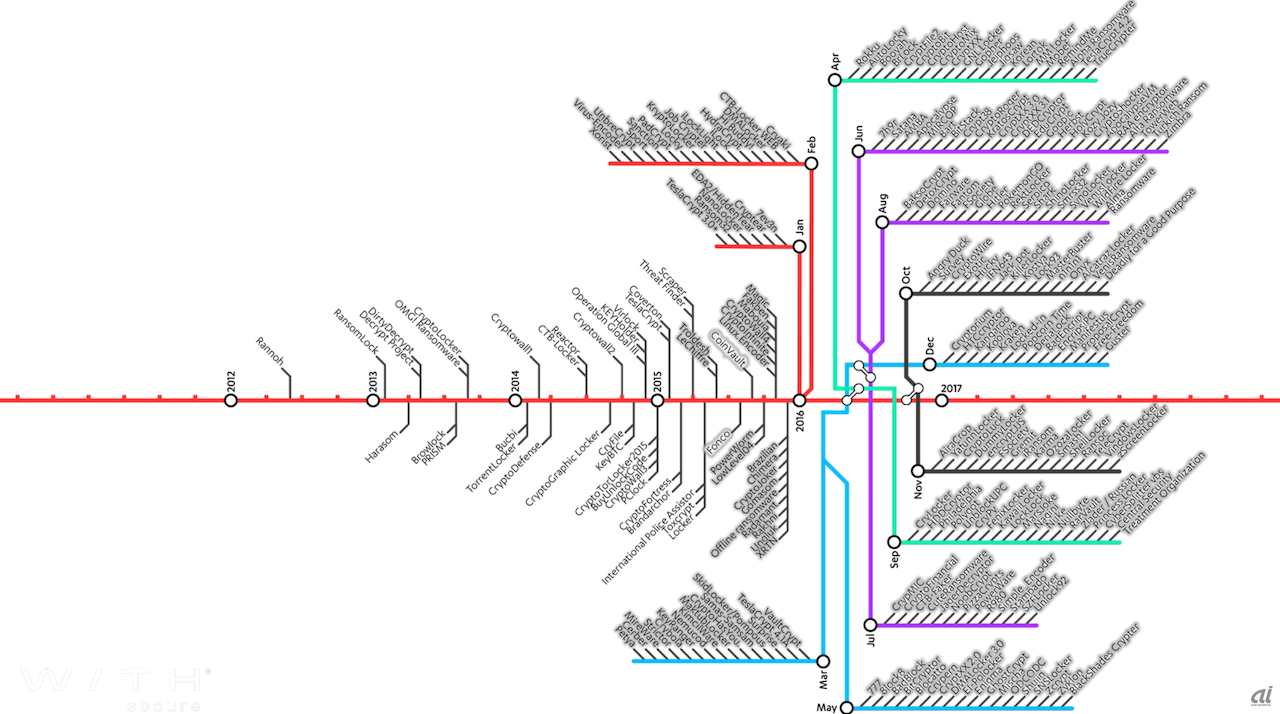

サイバー犯罪ユニコーンの成長やグループ間のつながりを追跡していくと、非常に大きな図となり、地下鉄の地図のようになるという。また、これらの集団がブランド作りに力を入れていることも明らかになっているとHypponen氏はいう。

(資料)

これらの集団は、ロゴを作成したりウェブサイトを開設したりしている。これは、実世界の犯罪集団と同じで、誰もが恐れるような強いブランドを狙っているという。それと同時に、取引相手になるような犯罪者ということも知らしめたいと考えていると同氏は語る。

つまり、身代金を払えばファイルは元の状態に戻すことが可能になり、その内容が暴露されることがなく、攻撃対象には2度とならないといった評判を作ろうとする。そのような目的のため、一部集団は、身代金を支払った企業がファイルを回復できるよう、技術サポートセンターを運用している。「こうした集団は、そういった良い評判が必要だ。そうでなければ、誰も身代金を払わない」(Hypponen氏)

このような方法はしばらくうまく機能したが、2017年、非常に大きなランサムウェアインシデントである「Wannacry」「NotPetya」が発生した。この2件において特徴的なこととして、身代金を払ってもファイルは戻ってこなかったことがあるという。その理由として、これらは、犯罪集団ではなく。国家が作ったウィルスだったと同氏は説明する。

Wannacryには北朝鮮が、NotPetyaにはロシアが関係している。Wannacryにより、北朝鮮は、予算を補うための資金を得ようとしており、これは、ビットコインが制裁の対象にできないためだという。NotPetyaは、感染するとファイルが暗号化されたように見えるが、実際には消去されており、これは、ウクライナ政府を標的としたロシアのサイバー兵器だったためとHypponen氏はいう。

これらにより、ランサムウェア産業は大きな被害を負ってしまうことになるが、活動が止まることはなく、新しいやり方が考え出され始めた。その一つが、Ransomware as a Service(RaaS)だ。

ランサムウェアをサービスとして提供するRaaSはランサムウェア攻撃を開始するための障壁を低くする。プログラミングのスキルやビットコインの移動についての知識も不要だ。購入したランサムウェアを使った攻撃の実行役はアフィリエイトと呼ばれる。