企業のセキュリティの最大の課題は、構築後の運用にあるのではないか—。 こうした問題提起のもと、朝日インタラクティブは11月22日、セキュリティについてのセミナーを開催した。このなかで、F5ネットワークスジャパン マーケティング本部ソリューションマーケティングマネージャー臼澤嘉之氏は、「WAF運用の理想と現実 - 失敗しないセキュリティの考え方」と題して講演した。

セキュリティ対策はPK戦と同じ

サイバーセキュリティは、単にツールを導入しただけでは攻撃を防ぐことはできない。臼澤氏は、その背景には大きく2つの課題があると指摘する。

1つは、セキュリティ脅威の増加だ。情報通信研究機構(NICT)の調査では、サイバー攻撃の観測回数はこの3年で約10倍になったという。規模が増加したことでツールによる対策をすり抜けて侵入するケースも増えている。もう1つはセキュリティ人材の不足だ。経産省の推計では2020年にはセキュリティ人材は約19.3万人不足する見込みだ。

臼澤嘉之氏

F5ネットワークスジャパン マーケティング本部ソリューションマーケティングマネージャー

「この11月にサイバーセキュリティ経営ガイドラインが改訂され、経営者やCISOへ向けたメッセージが強化されました。ただ、日本の専任CISOは3割未満と、セキュリティ意識はまだまだ低い状況です。攻撃が増え続け、人材も不足していくなかで、セキュリティに対する考え方をもう一度見直す必要があります」(臼澤氏)

特に再考を要するのがセキュリティの運用だ。さまざまなツールを導入しても、それをきちんと使いこなせなければ効果は期待できない。臼澤氏は、こうした現状をサッカーのPK戦にたとえながら、こう説明する。

「ゴールキーパーはたった一人でさまざまなキッカーと対峙しなければなりません。状況によってはいちどでもゴールを決められたら終わりです。限られた予算と人員で、不特定多数からの攻撃を防がなければなりません。セキュリティ対策とよく似ています」

攻撃者の侵入をゴールだとすると、ゴールを決められたら終わりではないようにすればいい。そこでポイントになるのが運用だ。攻撃を防ぎ続けるように運用し、万が一侵入されても迅速に対処できるようにしていくことが重要だ。

そうした運用はどう行えばいいのか。臼澤氏はまず、セキュリティ対策の最初のステップとして、守りたいモノの優先順位を定義することを挙げる。次に、アプリケーションを理解することもポイントとなる。特に近年顕著なWebアプリケーションに関連する脅威への対策だ。

難しいWAF運用の課題を解決

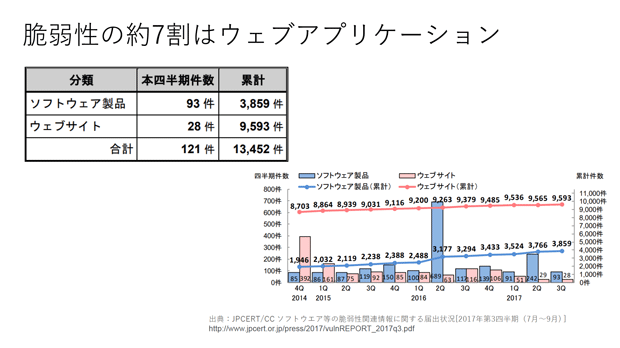

IPAの「情報セキュリティ10大脅威2017」を見ると、1〜10位にランキングされた脅威の半分の5つがWebアプリケーションに関するものだ。また、JPCERT/CCの調査によると、脆弱性の約7割はWebアプリケーションから見つかっている。

「Webアプリケーション攻撃の93%は金銭目的です。攻撃者にとってWebサイトは宝の山なのです。そこで重要になってくるのがWebアプリケーションに対する攻撃を防ぐためのWAF(Web Application Firewall)です」(臼澤氏)

ただ、WAFは運用が難しいという課題がある。きちんと使いこなすには専門知識が必要で、そのために専門人員が必要になることもある。そうした課題に対応するのがF5が提供する「F5 Silverline」だ。

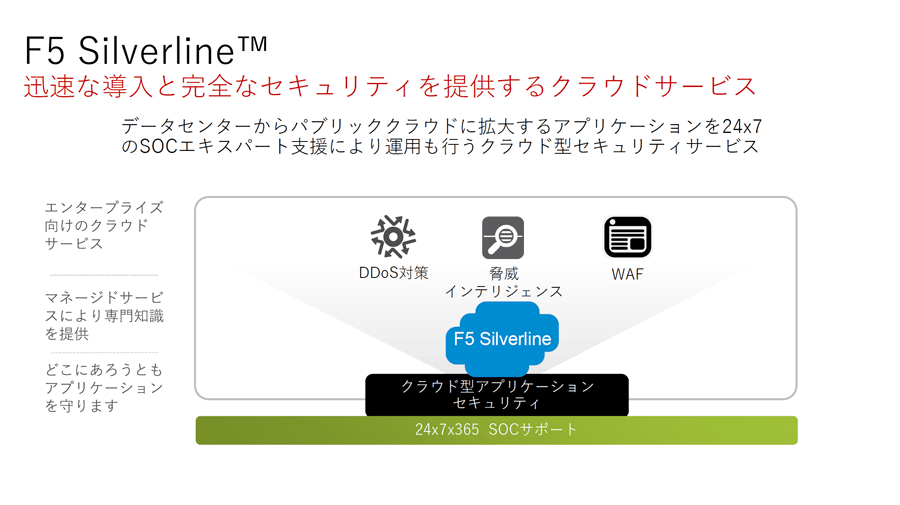

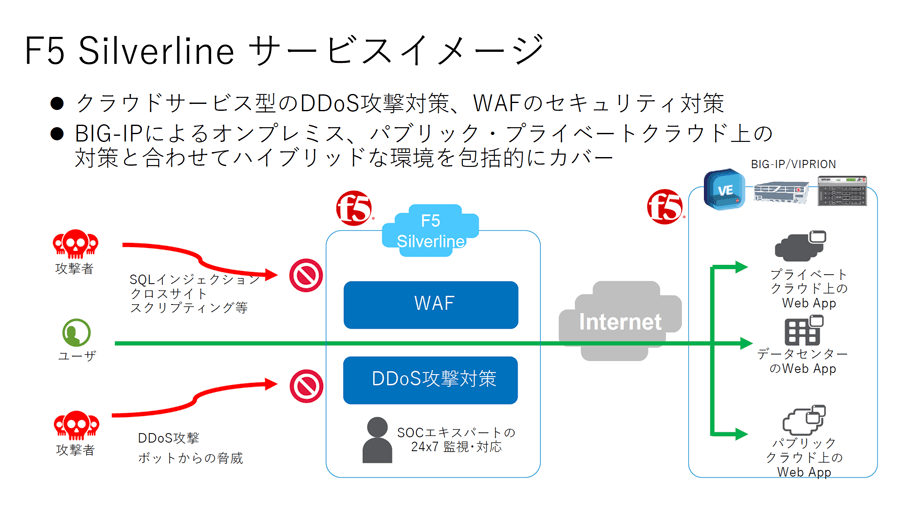

Silverlineは、データセンターからパブリッククラウドに拡大するアプリケーションを24×7のSOCエキスパートが支援して、運用も行うクラウド型セキュリティサービス(SaaS)だ。クラウド型のDDoS攻撃対策、WAFのセキュリティ対策が可能で、BIG-IPによるオンプレミス、パブリック、プライベートクラウド上の対策とあわせて、ハイブリッドな環境を包括的にカバーする。

そのうえで臼澤氏は「セキュリティに特効薬はありません。守るべき優先順位を定義し、アプリケーションの流入経路を守ってください。また、限られたリソースでも実現できる運用のあり方を考えてください」と話し、講演を締めくくった。