VPNとは、Virtual Private Networkの頭文字であり、仮想閉域網や仮想プライベートネットワークなどと訳される。VPNは、広域ネットワークであるWAN(Wide Area Network)構築のために利用される。それでは、実際にはVPNとはどのようなものなのだろうか。

専用線と同等の安全性を実現

売上、給与、人事、新製品、セールスキャンペーンなど、企業内のネットワーク上では、さまざまな情報がやり取りされている。そして、これらの情報の中には、遠隔地にある支店や営業所からも、リアルタイムに近いタイミングでアクセスしたいものが含まれている。

このようなニーズに応えるために企業は、遠隔地の支店や営業所を社内のネットワークに取り込むためのWANを構築している。従来、WANの構築には専用線が使われてきた。WAN構築に利用される専用線は、契約回線の帯域全体を占有できたり、データの漏えいなどの危険性が少ないなどのメリットはあるが、使用距離や回線速度によって利用料金が上がったり、複数拠点と接続したときのコスト増が大きかったりというデメリットもあった。

そこで注目されるようになったのがVPNだ。VPNは、専用線の代わりにインターネット環境を使ってWANを実現するものだ。簡単に言えば、VPNはトンネリングによってデータを受け渡すことでセキュリティを確保する仕組みだ。

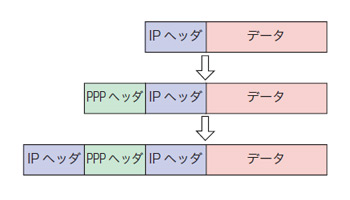

トンネリングでは、送出側のVPN機器でデータに新たなヘッダが付加されてカプセル化される。そして、その内容がインターネットを経由して受取側のVPN機器に渡され、付加されたヘッダが削除される。つまり、VPN機器の両端では、専用線などによって直に接続しているときとまったく同じ動作となり、VPNの存在を意識する必要がないのが特長だ。

このようなトンネリングの動作では、送出側と受取側のVPN機器が互いに相手を認証する必要がある。ただし、インターネットで利用されるIPプロトコルには通信相手を認証する機能がない。このため、トンネリングでは、PPP(Point to Point Protocol)などの認証機能を有するプロトコルによって、送出するデータとIPヘッダがくるまれる。

VPNにおけるカプセル化の例。

VPNにおけるカプセル化の例。

そして、このPPPヘッダ、IPヘッダ、データの組にIPヘッダが付加されて、受取側のVPN機器に向けて送出されることになる。このように、ある通信プロトコルによって他の通信プロトコルをくるむことを“カプセル化”と呼んでいる。

インターネットVPNとIP-VPN

VPNは、その接続形態から「インターネットVPN」と「IP-VPN」の2つに分類できる。このうちインターネットVPNはインターネット自体を利用するVPNであり、IP-VPNは通信業者であるISPが持つネットワーク上で、インターネットとは異なるIP網を使って構築される。実際にVPNを利用するときには、インターネットVPNとIP-VPNのいずれにするかを、コスト、安全性、信頼性などの面からの検討することが必要だ。

両者の特長としては、インターネットVPNは、インターネットを利用するものであるため、ADSLやFTTHなどの安価なネットワークが選択でき、低コストでの実現が可能。ただし、インターネットを利用するため、第三者によるデータののぞき見や改ざんといった不正アクセスが何らかの方法で防がれている必要がある。また、同一ネットワーク上の他のユーザーによるインターネットの利用状況によって、通信速度が大きく低下する恐れがあること覚えておかなければならない。

これに対してIP-VPNは、ISPによるサービスであり、ISPが独自に構築するため、不正アクセスの危険性はかなり低く、安全性が確保される。また、ISPによって通信速度が保証され、導入や運用に関するサービスを受けることも可能だ。

つまり、インターネットVPNはコスト重視の用途向けであり、IP-VPNは安全性や信頼性重視の用途向けと考えることができる。

IPsecで安全を確保

インターネットVPNはコスト重視の用途向けではあるが、インターネットVPNでも安全性や信頼性は確保されている。インターネットVPNでは、データののぞき見や改ざんなどの不正アクセスを防ぐために、IPsec(IP security protocol)の認証機能や暗号化機能が利用されている。

IPsecは、IETF(The Internet Engineering Task Force)によって標準化が進められている暗号化通信の規格。インターネットVPNでは、IPsecでのAH(Authentication Header)とESP(Encapsulating Security Payload)という2つのプロトコルが使用されている。このうちAHは、通信途中でパケットが改ざんされなかったことを保証し、データの送出側と受取側を互いに認証するためのものだ。また、ESPは、パケットを暗号化するために使われる。

また、インターネットVPNには、SSL(Secure Sockets Layer)を使って安全性を確保するSSL-VPNもある。SSL-VPNによって、ダイアルアップ接続や公衆無線LANなどによるリモートアクセスで、VPN機器をクライアント側に用意しなくてもインターネット経由で拠点のLANに接続することができる。

さらに、インターネットVPNには、導入が容易であったり、オプション機能をユーザーが任意に選択できるといったメリットもある。現在では、サービスとしてインターネットVPNを提供するISPやSIベンダも増えてきているため、機器選定や管理の手間を省いてインターネットVPNを導入することもできる。

PR:コンプライアンスで求められる、安全な通信環境の重要性を解説「