Windows Vistaでは800にものぼるグループポリシー設定が新たに提供されている。これらの中には、追加された機能に関係するものもあれば、Windows XPから引き継がれた機能をよりきめ細かく制御するためのものもある。今回はDeb Shinderが、Vistaで追加されたグループポリシー設定のなかで特に興味深いものとして、リムーバブルメディアへのアクセスや電源管理、User Account Control(UAC)などに関するポリシーを解説している。

グループポリシーはWindows OSのカスタマイズや制御、セキュリティ強化を行う強力なツールである。グループポリシーはWindows NTのシステムポリシーを置き換えるものとしてIntelliMirrorテクノロジの一部としてWindows 2000に導入された。そしてその適用範囲や機能は、Windows NTベースのOSがバージョンアップされるたびに拡張されてきた。

グループポリシーは、ローカルコンピュータレベルで適用することもActive Directory環境にあるOU(Organizational Unit:組織単位)やドメイン、サイトなどの単位で適用することもできる。グループポリシーはWindows XPのProfessional Editionでサポートされているが、Home Editionではサポートされていない。Windows Vistaのエディションでも同様に、Business、Enterprise、Ultimateではサポートされているものの、Home BasicとHome Premiumではサポート対象外だ。

Vistaのグループポリシーでは数百にも及ぶ設定が追加され、管理者はユーザーやコンピュータに対してかつてないほどの制御を行えるようになった。こういった設定の中には、Vistaの新機能に関係するものもあれば、Windows XPから引き継がれた機能をよりきめ細かく制御するためのものもある。本稿では、Vistaの新しいグループポリシー設定のうち興味深いものをいくつか取り上げ、それらを用いてできることを解説している。Vistaに同梱されている管理用テンプレートファイルには、コンピュータやユーザーの構成に用いられるグループポリシー設定が含まれており、それらすべてはMicrosoftのウェブサイトでダウンロード提供されているスプレッドシートに含まれている。なお、Vistaの管理用テンプレートファイルではXMLベースの新しいファイルフォーマット(.ADMX)が用いられている。

リムーバブルメディアの制御

USBメモリやフラッシュメモリカードリーダー、USB接続の外付けハードディスクといったリムーバブルメディアだけではなく、CDライタやDVDライタ、あるいは歴史の長いフロッピーディスクドライブも、2台のコンピュータ(例えば、家庭にあるコンピュータと会社のコンピュータ)の間でデータを転送するうえで重宝する。しかし残念なことに、こういったものは企業にとって重大なセキュリティ上の問題を引き起こすおそれがある。例えば、企業ネットワークの外に出るべきではないデータを簡単にリムーバブルデバイスへとダウンロードして持ち去ったり、リムーバブルデバイスから企業のコンピュータへとデータをアップロードし、意図せずにウィルスやマルウェアを持ち込んだりしてしまう可能性がある。

過去には、USBポートを樹脂で固めて物理的に使用不能にしてしまう会社もあった。これほど極端ではないものの、コンピュータ内部でUSBポートを切り離したり、ディスク作成が可能な光ドライブを取り外したりすることも行われていた。また、USB機器やCD/DVDライタなどへのアクセスを許可したり禁止したりできるようにするサードパーティ製ソフトウェアを購入するということもできた。あるいはXPでは、こういった機器の利用を不可能にするためにカスタマイズした.ADMファイルを作成することもできた。

Vistaで対策を行うのは従来よりもはるかに容易だ。リムーバブルメディアへのアクセスを制御するポリシーをローカルのVistaコンピュータに適用する手順は以下の通りである。

- [スタート]ボタン−[コントロールパネル]−[管理ツール]をクリックする

- [ローカルセキュリティポリシー]を選択する

- [ローカルセキュリティポリシー]コンソールの左ペインにある「コンピュータの構成」で「管理用テンプレート」を展開し、「システム」をクリックする

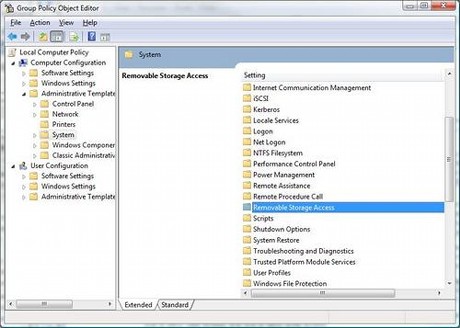

- 右ペインを下へスクロールし、「リムーバブル記憶域へのアクセス」をダブルクリックする(図A)

- プロパティボックスで「有効」オプションを選択する(図B)

- [適用]または[OK]をクリックする

【図A:Vistaのグループポリシーを通じてリムーバブル記憶域へのアクセスを制御することができる】

制御したいリムーバブル記憶域のタイプに応じて、いくつかの選択肢が用意されている。例えば、右ペインの「すべてのリムーバブル記憶域クラス:すべてのアクセスを拒否」をダブルクリックすることで、すべてのリムーバブル記憶域クラスへのアクセスを禁止することができる。

【図B:すべてのリムーバブル記憶域クラスへのアクセスを禁止するポリシーを有効にする】

すべてのリムーバブル記憶域クラスへのアクセスを禁止するポリシーは、個々の記憶域クラスで設定されている可能性のあるすべてのポリシー設定に優先される。個々に設定できる記憶域クラスは以下の通りである。

- CDおよびDVD

- フロッピードライブ

- リムーバブルディスク

- テープドライブ

- Windowsポータブルデバイス(携帯電話、ポータブルメディアプレイヤー、セカンダリモニタ、Pocket PCなどのWindows CEベースのデバイス)

読み取りアクセスと書き込みアクセスのポリシーは個別に設定できるようになっているため、ユーザーに対してデバイスからのデータ読み込みを許可しつつデバイスへのデータ保存を禁止することが可能である。

電源管理設定の制御

企業は、かなり以前から電源管理設定をWindows内から制御する方法を求めていた。管理者がこういった設定を集中管理できるようにするサードパーティ製品はあるものの、製品の導入には追加コストがかかり、ソフトウェアのインストールも必要となる。Vistaでは、企業が電気代を節約するために電源管理ポリシーを設定することができるようになっている。

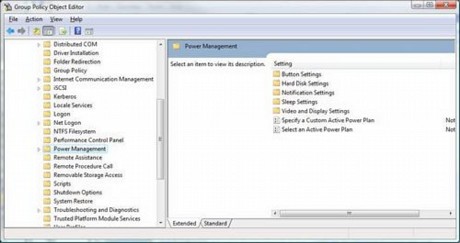

Vistaのグループポリシーにおける「電源の管理」ノードは上記の「リムーバブル記憶域へのアクセス」ノードと同様、「管理用テンプレート」フォルダに置かれており、このフォルダには電源管理のさまざまな側面に対して適用できるポリシーのサブフォルダがいくつか含まれている(図C)。

【図C:Vistaでは、管理者がさまざまな側面から電源管理を行えるようになっている】

グループポリシーを通して適用する電源管理の設定は、ユーザーがコントロールパネルの電源オプションで行う設定に優先される。

ボタンの設定

「ボタンの設定」フォルダには以下のようなポリシーオプションが含まれている。

- コンピュータが商用電源に接続されている場合の、電源ボタンを押したときの動作の選択

- コンピュータが商用電源に接続されている場合の、スリープボタンを押したときの動作の選択

- コンピュータが商用電源に接続されている場合の、[スタート]メニューの[電源ボタン]を押したときの動作の選択

- コンピュータが商用電源に接続されている場合の、ポータブルコンピュータのカバーを閉じたときの動作の選択

- コンピュータがバッテリ駆動している場合の、電源ボタンを押したときの動作の選択

- コンピュータがバッテリ駆動している場合の、スリープボタンを押したときの動作の選択

- コンピュータがバッテリ駆動している場合の、[スタート]メニューの[電源]ボタンを押したときの動作の選択

- コンピュータがバッテリ駆動している場合の、ポータブルコンピュータのカバーを閉じたときの動作の選択

各ボタンに割り当てることのできる動作は以下の通りである。

- 何もしない

- スリープ状態

- 休止状態

- シャットダウン

設定したいボタンの項目をダブルクリックし、[有効]オプションを選択する。その後、ドロップダウンリストから動作を選択する(図D)。

【図D:物理的な電源ボタンとスリープボタン、および[スタート]メニューの[電源]ボタンを押したときの動作と、ポータブルコンピュータのカバーを閉じたときの動作を設定することができる】