Kaspersky Labs Japan(カスペルスキー)は10月3日、Kaspersky Labの調査チームが2011年から観測している日本と韓国を対象にした持続的標的型攻撃(APT攻撃)の1つ「Icefog」について説明会を開催した。Global Research and Analysis Team日本情報セキュリティラボ所長のMichael Molsner(ミヒャエル・モルスナー)氏がIcefogの特徴をデモで紹介し、これまでに見ないパターンのAPT攻撃だと注意をよびかけた。

Icefogという名称は、このAPTキャンペーンで使われるバックドアの名称から来ている。Microsoftなど他ベンダーでは「Fucobha」と呼んでいる。指令を与えるコマンド&コントロールサーバ(C&Cサーバ)の名称が漢字で「尖刀三号」となっていたことから「Dagger Three」とも呼ばれる。Molsner氏はIcefogの特徴について、こう話す。

日本情報セキュリティラボ所長 Michael Molsner氏

「APT攻撃の多くは、長期間にわたってターゲットの組織に潜伏し、データを根こそぎ盗み取る。中には数年かけてテラバイトのデータを盗むケースもある。一方、Icefogは、ターゲットを絞って急襲し、攻撃後は痕跡を消しながら数日で立ち去るといった“ゲリラ型攻撃(hit-and-run)”のパターンを示す。日本と韓国で多く観測されており、国内の企業が欧米企業とやり取りしている情報を狙う。傭兵のような小規模のグループだと考えている」

攻撃のパターンとしては、一般的なAPTと同様、フィッシングメールを送り、既知の脆弱性を悪用してバックドアを仕込むというものだ。Kaspersky LabがまとめたIcefogのレポートによると、脆弱性としては、Microsoft Officeの脆弱性(CVE-2012-1856、CVE-2012-0158)やJavaの脆弱性(CVE-2013-0422、CVE-2012-1723)、HLP/HWP(韓国の文書ファイル)の脆弱性がある。

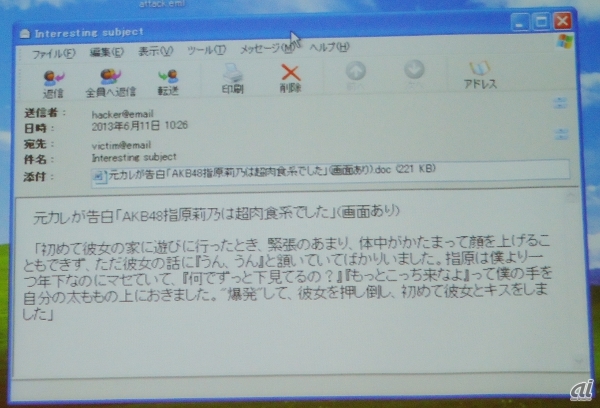

デモで使ったフィッシングメールは、「AKB48のメンバーが猥褻行為を行っている写真があることを元カレが告白した」などといった内容で、AKB総選挙の開催にあわせて6月11日に日本のメディア企業に送信されたものだ。違和感のない自然な日本語で書かれており、日本語のタイトルのWord文書が添付されている。

フィッシングメールの実例(Molsner氏が一部改変)

フィッシングメールの実例(Molsner氏が一部改変)

※クリックすると拡大画像が見られます

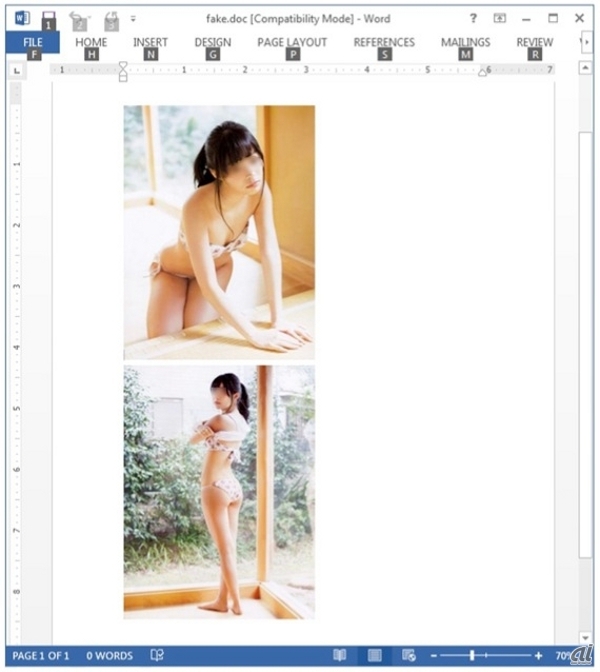

添付されていたWordファイルの実例

添付されていたWordファイルの実例

※クリックすると拡大画像が見られます

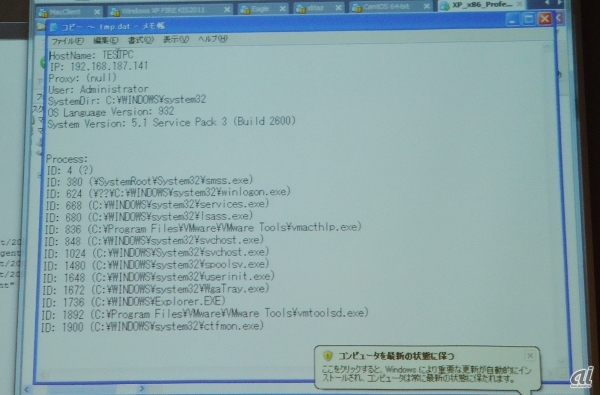

送信されるデータの実例(temp.datの内容)

送信されるデータの実例(temp.datの内容)

※クリックすると拡大画像が見られます

その添付文書を開いても、当該タレントの水着写真が何枚か貼り付けられているだけで、何か通常と異なる画面がポップアップしたり、ウェブサイトに飛ばされたりといった挙動は見られない。レポートによると、このほかにも、研究員からのレポートや取引先を訪問する際の注意事項などを装ったビジネスメールがある。

「ユーザーにとっては、通常のWord文書を開いて、閉じただけ。いたずらと思って文書をそのまま消してしまえば、マルウェアに感染したことには気付かない」(Molsner氏)

しかし、実際には、開いたWord文書を閉じた段階で、WindowsフォルダにDLLファイル(wdmaud.drv)がインストールされ、PCの再起動時に自動的に読み込まれることになる。DLLが読み込まれると、ユーザーのTempディレクトリに「tmp.dat」というファイルが書き込まれる。tmp.datにはIPアドレスやコンピュータ名、Windowsのバージョン、起動中のブロセス名などが書き込まれており、C&Cサーバにデータを送信する。

C&Cサーバにデータを送信するとtmp.datは自動的に消去される。これは、不審なファイルが作成されていることを気付かれにくくする仕組みだという。データは3分ごとに送信する。

tmp.datは暗号化(XOR)され、HTTP経由で送信(POST)されるが、その際には、jpeg画像を送信しているようにも見せかけている。C&Cサーバからリモート側にコマンドを送ることもできる。コマンドはOSのコマンドに対応していて、ディレクリの移動やファイルのコピー、ネットワークの調査など、PCを完全に乗っ取ることが可能だ。

「事前にターゲットとなる人物からどんな情報が得られるかについて、相当の時間をかけて調べているようだ。組織内に長期に潜伏することはなく、特定の情報を入手した段階で攻撃を止めている。標的のプロファイルを分析すると、ターゲットになった業種は軍や造船、海運、ハイテク、通信会社、衛星通信会社、マスメディアなど。攻撃が長く続かず痕跡も残さないため、追跡は簡単ではない」(Molsner氏)