リアルタイム中間者攻撃とは

もう少し具体的に最近の攻撃の内容を見ていこう。前回、インターネットバンキングにおけるセキュリティの一環としてワンタイムパスワードを紹介したが、単純なワンタイムパスワードのみだと簡単にそれを突破してしまう「リアルタイム中間者攻撃」が2014年に国内で確認されている。

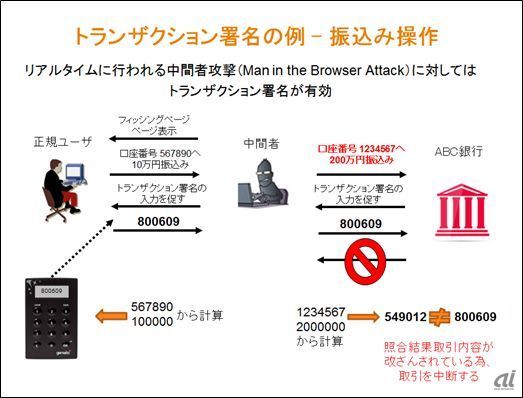

中間者攻撃(Man in the Browser Attack, Man in the Middle Attack)とは文字通り、通信する二者の間に割り込み、双方のやりとりを乗っ取るタイプの攻撃で、インターネットバンキングを狙った攻撃としては主流の手法だ。

ある銀行(ワンタイムパスワード導入済み)のユーザーAが、マルウェアに感染したPC上で、自分の口座から別のユーザーの口座に10万円を送金しようとしていると仮定する。だが実はユーザーは既に感染したマルウェアにより、画面の内容が巧妙に攻撃者からコントロールされる。

通常、ログイン時にワンタイムパスワードの入力を求められるが、そのワンタイムパスワードはそのまま正規サイトに渡され正規ユーザーがログインする。ログイン後、ユーザーAが10万円の振込手続きをしようとすると、攻撃者は間をおかずにユーザーAの口座から攻撃者の口座に200万円を振り込むよう手続きをする。

多くの場合、この振込処理にもワンタイムパスワードが要求されるが、攻撃者はユーザーAが入力したワンタイムパスワードを使うことにより、この振込処理は銀行側で承認されてしまう。攻撃者はユーザーAが実行した処理を完了したというメッセージを表示すれば、ユーザーAは不正送金あったと気が付かず処理を終了するという仕組みだ。

このようにリアルタイムで認証処理を乗っ取られてしまうと、ワンタイムパスワードは意味をなさないことになってしまう。そのため、それに対応して、ワンタイムパスワード生成トークンで、トランザクション内容(振込口座番号+振込金額など)を元に生成したワンタイムパスワードの認証技術(トランザクション署名)が有効だ。