新聞やニュースでサイバー攻撃に関する記事を頻繁に目にするようになり、社会の注目度も非常に高まっている。サイバー攻撃の被害に遭った揚げ句に低頭平身して謝罪する姿が脳裏に焼き付き、次は自社ではとおびえる企業経営者も多いのではないだろうか。

そこで、本連載ではサイバー攻撃にどのように対処すべきかについて、プライスウォーターハウスクーパースのサイバー攻撃の観測・分析活動を行っている専門チーム「スレットリサーチラボ」が、全6回にわたって執筆する。

第1回目の本稿では、「“レジリエントセキュリティ”への変革」と題して、今後のサイバーセキュリティのあり方について解説する。

攻撃者はすぐそこまで迫っているかもしれない

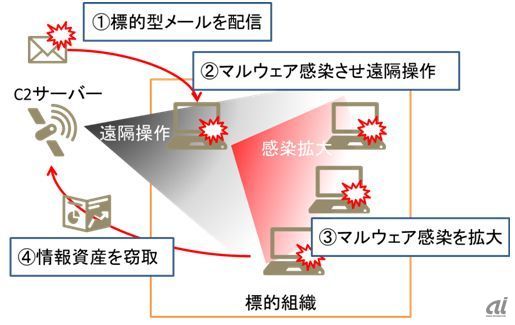

ここ最近、特に注目を浴びているのが標的型攻撃による大量の情報漏えいであることから、まず標的型攻撃の手法を理解することから始める。標的型攻撃は、標的となる組織の端末にマルウェアを感染させ、遠隔操作することで、組織内の端末そして基幹サーバへと感染を拡大し、情報資産を窃取することである。

そこで、攻撃者にとっては、標的となる組織の端末にいかにマルウェアを感染させるかが肝であり、あの手この手を使ってマルウェアを感染させようとする。もっとも一般的な手法は、メールに添付したファイルを開かせてマルウェアに感染させるものだ。しかし、単にメールを送りつけても心当たりのないメールは開封されないかもしれない。そこで、攻撃者は心理的な作戦を駆使してくる。

例えば、企業の採用サイトに公開されている人事宛のメールアドレスへ、応募者をかたってメールを送りつけてくる。あるいは、サポート窓口のメールアドレスに、利用している製品の不具合報告を装ってメールを送りつけてくる。

よほど注意をしていないと、担当者はそのメールに添付されたファイルを開いてしまう可能性がある。メール以外にも、訪問したウェブサイト経由でマルウェアに感染させることがある。

通常、攻撃者が独自に用意したウェブサイトに訪問することはないだろうが、一般企業などのウェブサイトであれば、何の抵抗もなく訪問するのではないだろうか。そこで、攻撃者は一般企業のウェブサイトを改ざんし、脆弱性を利用してマルウェアを感染させる。いわゆる「ドライブバイダウンロード」と呼ばれる手法だ。

攻撃者はマルウェア感染に成功すると、感染端末を遠隔操作するためのC&Cサーバから次から次に新しい指令を送り込む。しかも、長期に渡って潜入し組織内の動きを見極めたうえで、不審な行動と察知されないように情報資産に接近するのだ。

攻撃者は、すでに潜伏し情報資産を虎視眈々と狙っているかもしれない。

標的型攻撃の概要図