次世代のファイアウォールに頼っている多くのエンタープライズユーザーは、設計上の脆弱性によって、ハッカーに自由にネットワークに侵入される危険にさらされているのだろうか。

セキュリティコミュニティーでは数週間にわたって、この問題についての激しい議論が続いている。

調査に共同で関わったイスラエルのサイバーセキュリティ企業、BugSecとCynetによれば、恐るべきことに答えは「イエス」だという。

同チームのオフェンシブセキュリティ責任者であるStas Volfus氏は、「この脆弱性は、潜在的に大きなリスクになる可能性がある」と述べている。「この問題は、すべての次世代ファイアウォールに内在しており、われわれがこれを悪用できたとすれば、ハッカーにもできるはずだ」(Volfus氏)

その一方で、他のセキュリティ専門家は、この脆弱性は新しいものではないと指摘しており、あるブログ記事には、この主張が「誤りだ」とまで書かれている。

次世代ファイアウォールは、未来のオンラインアプリケーション保護手段として期待されている。

従来のファイアウォールではポートを監視するが、現在では多くのアプリケーションがさまざまなポートを使用しており、この手法は不適切になりつつある。次世代ファイアウォールはこれとは異なり、さまざまな手法でアプリケーション自体を調べ、それらが何に晒されているか、トラフィックはどこから来ているか、それは安全かを判断する。

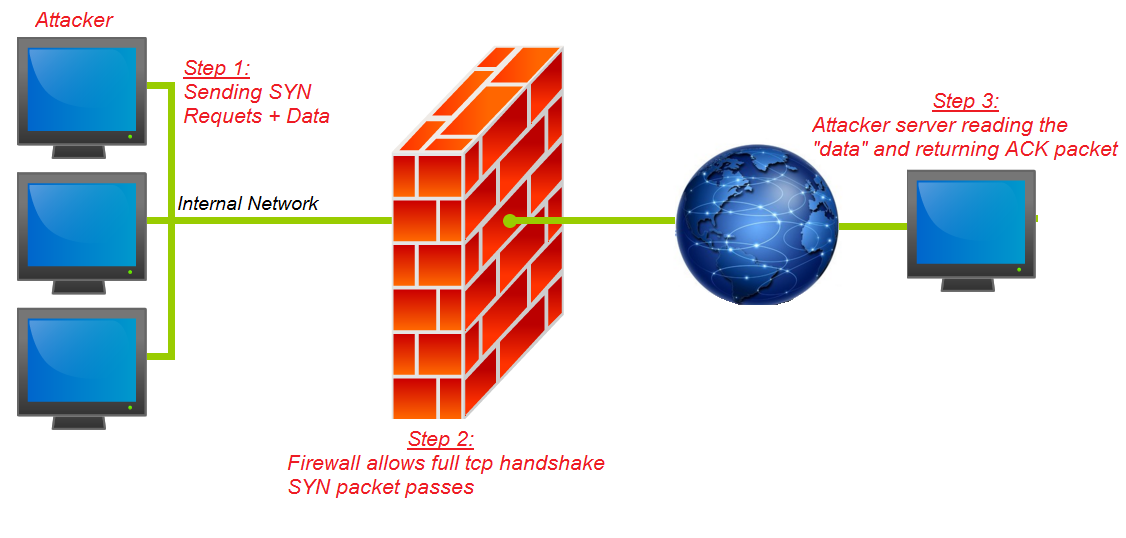

イスラエルのチームは、そのアプローチそのものが問題だと主張している。これを行うには、ファイアウォールはパケットの宛先に関わらず、完全なTCPハンドシェイクの成立を許す必要がある。これは、ファイアウォールがどのアプリケーションプロトコルが使用されているかを判断するのに必要な情報を収集するためだ。

これは例えば、ファイアウォールがLAN環境からインターネット上の特定の場所に対するウェブ閲覧のためのHTTP/Sトラフィックだけを許可している場合(URLフィルタリング)でも同じだ。

セキュリティ調査チームは、このアプローチを利用して、HTTPポートを介してBugSecが用意した指令サーバとの間のTCPハンドシェイクを確立することができた。

同チームはメッセージを作成して、そのメッセージをTCPハンドシェイクプロセスを通じてトンネリングすることができた。この際、ファイアウォールのルールや制約に関わらず、インターネット上のどの宛先に対する通信でも、ファイアウォールを迂回することができたという。

BugSecとCynetのチームは、ファイアウォールの脆弱性をこのように説明している。

BugSecとCynetのチームは、ファイアウォールの脆弱性をこのように説明している。