独立行政法人情報処理推進機構(IPA)と一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)は1月27日、2015年第4四半期(10月~12月)の脆弱性関連情報の届出状況をまとめ、「ソフトウェア等の脆弱性関連情報の取扱いに関する活動報告レポート」として公開した。今回は脆弱性に関するトピックとして、家庭用ルータやネットワークカメラなど組込み機器の脆弱性が9件含まれていたことを取り上げ、利用者に注意を呼び掛けている。

今期の脆弱性情報の届出件数は221件で、内訳はソフトウェア製品に関するものが134件で累計2376件、ウェブサイトに関するものが87件で累計9118件となった。また届出のうち今期に修正を完了したものはソフトウェア製品が52件で累計1147件(届出受理数の56%)、ウェブサイトは84件で累計6565件(届出受理数の74%)、合計で累計7712件となった。

7社のルータにクリックジャッキングの脆弱性を確認

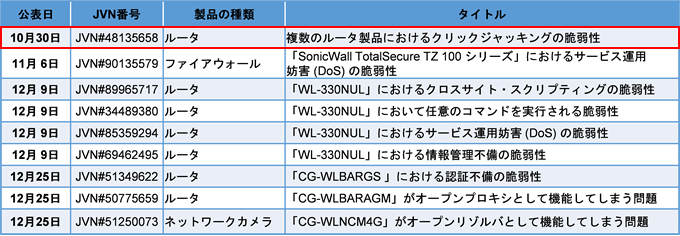

2015年第4四半期にJVNで公表した52件の脆弱性情報のうち9件は、下の表に示すように家庭用ルータやネットワークカメラなど組込み機器の脆弱性だった。中でも注目すべきは、意図しない設定変更や操作を自ら実行してしまう可能性のある「クリックジャッキング」の脆弱性が、今期初めてJVNで公表されたこと(JVN#48135658)。IPAが確認したところ、この脆弱性は2016年1月21日時点で7社のルータに存在が確認されているという。

今四半期にJVNで公表された組込み機器に関連する脆弱性(IPA提供)

クリックジャッキングの脆弱性とは、正常なページを装った悪意あるページ(下図の「ページA」)を作成し、その上に利用者が本来目にするはずの正規のページ(下図の「ページB」)を“透明化”して重ね、利用者に悪意あるページをクリック操作させようとする手口。

例えばメール文中のURLをクリックするなど、何らかの手段で誘導され攻撃者が用意したウェブページにアクセスしてしまうと、ブラウザに悪意あるページAが表示される。この状態で利用者が「5万円プレゼント!」と思ってボタンをクリックすると、透明化された正規のページBの「設定の初期化」をクリックしてしまうことになる。ページBはルータの利用者に用意された正規のページだが、攻撃者によって透明化されているため、利用者自らのクリックであるにもかかわらず、知らぬ間に設定が変更されてしまうことになる。

クリックジャッキングの脆弱性を悪用された場合のイメージ

(IPA提供)

IPAは利用者に対し、製品開発者による修正が行われた場合、製品開発者からの情報をもとに速やかに修正プログラムの適用を求めている。また、利用している製品について、製品開発者のサポートページを定期的に確認するといった行動が、早急な脆弱性対策につながるとした。

一方、製品開発者に対しては、組込み機器のウェブアプリケーション開発では要件定義、設計、開発といった各工程の仕様の明確化、出荷前検査などの対策が自組織のみならず、委託先組織へも求められると指摘した。

レポート詳細はこちらからダウンロードできる。