今回、レッドチーム演習を体験した大手重要インフラ事業者の例では、さまざまな課題が浮き彫りになったという。

この大手重要インフラ事業者は、アセスメントに1カ月、準備に2週間、演習期間として1週間というスケジュールで実施した。

演習では、疑似RATが付いたワードファイルを添付したメールを送信し、疑似DBDサイトに誘導して、疑似RATに感染させ、そこからメールアカウントやパスワードなどの環境情報を収集し、攻撃の足場となる端末を確保。Active Directoryを攻撃して、特権昇格によって全体を掌握。データを取り出して、C&Cサーバへと転送する一方、サービス妨害(DoS)攻撃を仕掛けて業務を妨害できたという。

「大手重要インフラ事業者ということもあり、セキュリティ面ではかなり強固な環境であった。100項目に渡るさまざまなサイバー攻撃を仕掛けたところ約半分には対応できたが、半分は侵入できた。ファイアウォールやサンドボックス、IPS(不正侵入防止システム)といった何重もの対策をしていても、攻撃を仕掛け、データを盗み出すことができた。個々のセキュリティ対策は行われていても、サイバー攻撃を想定した対策が取られていないことが原因だと言える」(神薗氏)

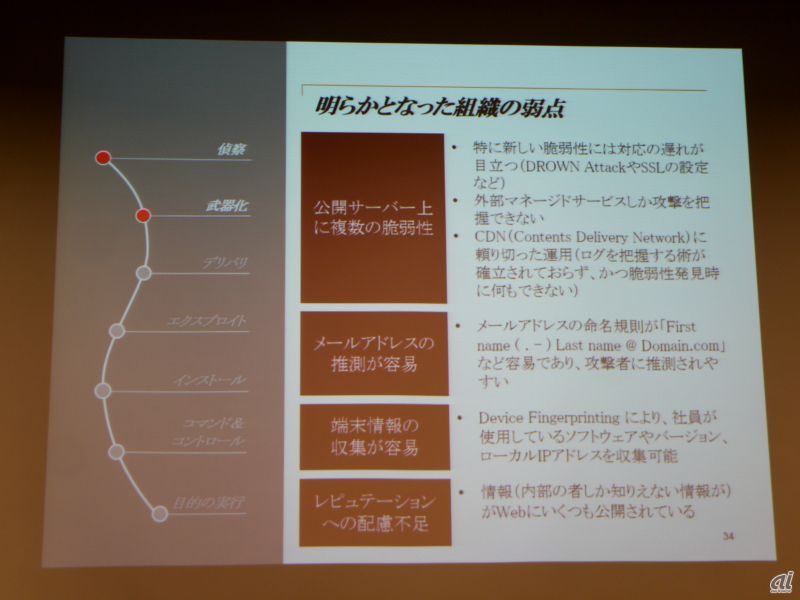

レッドチーム演習の結果、新たな脆弱性への対応が遅れていること、コンテンツ配信網(CDN)に頼り切った運用でログを把握する術が確立されておらず、脆弱性発見時は何もできないこと、サンドボックスに頼りすぎた運用で未知の脅威が検知不能であることが判明した。

加えて、攻撃検知に必要なログが保全できていないこと、侵入後の行動の未掌握、パッチの適用が数カ月遅れていること、秘密情報に容易にアクセスできたことなどを問題として抽出。内部の者しか知り得ない情報がウェブにいくつも公開されているといったレピュテーションへの配慮不足、インシデントレスポンスを考慮した設計になってないことなども指摘した。

レッドチーム演習で明らかになった大手重要インフラ事業者の組織としての弱点