セキュリティ企業FireEyeは米国時間5月11日、3月に発生した標的型攻撃キャンペーンの詳細を同社ブログで発表した。この攻撃キャンペーンでは、「Microsoft Windows」に潜んでいたゼロディ脆弱性(CVE-2016-0167)が悪用され、100社以上の米企業から顧客のクレジットカード情報が盗まれている。

FireEyeのセキュリティチームのメンバーであるDhanesh Kizhakkinan氏とYu Wang氏、Dan Caselden氏、Erica Eng氏らが同ブログに記したところによると、ある犯罪者グループが小売業界やレストラン業界、ホスピタリティ業界の企業に絞ったスピアフィッシング攻撃を3月に実施していたという。

なお、この攻撃に使用されたゼロデイ脆弱性(CVE-2016-0167)は、Microsoftが4月12日にリリースした月例パッチで対処されている。

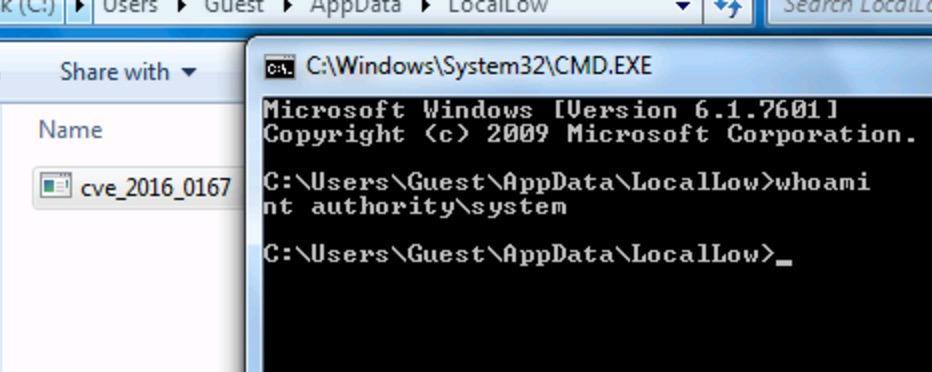

Win32k の特権の昇格の脆弱性(CVE-2016-0167)が悪用された。

画像提供:FireEye

この脆弱性は、Windowsのグラフィックスサブシステムを取り扱うカーネルモードドライバ「Win32k」に存在していた特権の昇格にまつわるものであり、「Windows Vista」や「Windows Server 2008」「Windows 7」「Windows 8.1」「Windows Server 2012」「Windows RT 8.1」「Windows 10」に影響を及ぼしていた。

FireEyeによると、同脆弱性を突くこの犯罪者グループは、悪質なマクロを記述した「Microsoft Word」文書を電子メールに添付して送信するというスピアフィッシング攻撃を、標的とする米企業に対して実施していたという。

添付ファイルをうっかりオープンしてしまうと、.DOCファイル内に隠されているマクロによってダウンローダプログラム(FireEyeは「PUNCHBUGGY」と呼んでいる)がダウンロード、実行される。

PUNCHBUGGYは、ダイナミックリンクライブラリ(DLL)形式のダウンローダだ。これには32ビット版と64ビット版があり、HTTPS経由で悪意のあるコードを転送するようになっている。FireEyeのセキュリティチームによると、犯罪者グループは「被害者のシステムとのやり取りを行うとともに、被害者の環境を自由に行き来する」ためにこの悪質なコードを利用していたという。今回の攻撃キャンペーンで使用された悪質なコード(FireEyeは「PUNCHTRACK」と呼んでいる)は、POSのメモリを読み取るものであり、クレジットカード情報の盗難に使用されていた。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。