Googleのセキュリティ研究者が、「Flash Player」に存在する重大なセキュリティホールが「Windows」への攻撃に利用されていることを発見したのを受けて、Adobeはこの問題を修正するパッチを公開した。

この解放済みメモリ使用の脆弱性は、GoogleのThreat Analysis Groupのメンバーによって報告されたものだ。

Adobeは、「これらのアップデートにより、対象システムが攻撃者に制御される恐れのある重大な脆弱性が解消されます」と述べている。

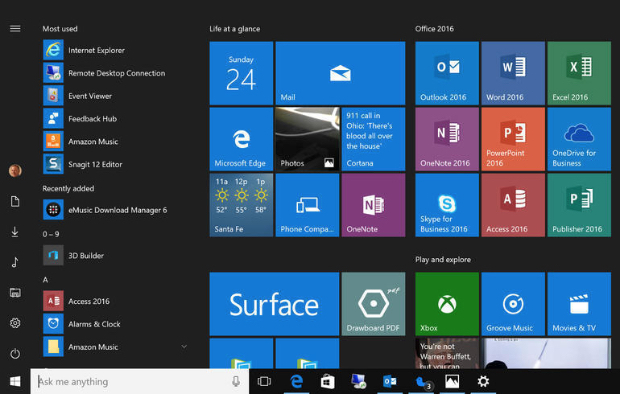

同社によれば、すでにこのバグを悪用する攻撃が出回っており、「Windows 7」「Windows 8.1」「Windows 10」を実行している一部のユーザーへのハッキングに使用されているという。

標的に関する詳しい情報は明らかになっていないが、「限定的な標的型攻撃」に使用されていることから、価値の高い標的が攻撃を受けている可能性が高い。この脆弱性には、CVE-2016-7855というCVE番号が割り当てられている。

脆弱性を持つFlash PlayerがWindowsまたはMacのデスクトップにインストールされている場合は、バージョン23.0.0.25にアップデートした方がよい。

「Chrome」「Internet Explorer 11」または「Edge」でのみFlash Playerを使用している場合は、GoogleまたはMicrosoftによって、ブラウザに自動的にパッチが配信される。また、LinuxでFlash Playerを利用しているユーザーは、バージョン11.2.202.643にアップデートした方がよい。

現時点では攻撃は限定的だが、多くのウェブサイトに攻撃コードが埋め込まれていることから、Microsoftはユーザーに対して、常にFlash Playerを最新の状態に保っておくよう推奨している。

Microsoftによれば、同社が2015年第4四半期に検知したウェブベースのマルウェアのうち、99.2%でFlash Playerのオブジェクトが使用されていた。同年の第1四半期には、この数字は93%だった。

以前は攻撃にJavaが使われることが多かったが、Microsoft、Google、Mozillaが各ブラウザでJavaのサポートを終了したため、現在でも主要なプラットフォームでサポートされているFlashが悪用されるケースが増えている。

提供:ZDNet/Microsoft

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。